AVM ist mit den unterschiedlichen Modellen der Fritz!Box sehr erfolgreich. Viele in meinem Bekanntenkreis nutzen einen solchen Router.

In dieser Anleitung zeige ich wie die Fritz!Box konfiguriert und Shrew Soft als VPN-Client eingerichtet wird.

Das VPN wird per IPsec Verbindung realisiert. Normalerweise funktioniert dies recht Problemlos. Wer bereits Fehler in IPsec-Verbindungen Debuggen musste kann ein Lied davon singen. In dieser Konfiguration wird nicht der vollständige Traffic durch den Tunnel geleitet sondern nur der Anteil des Zielnetzes.

Vorbereitungen:

- Wir benötigen eine IP v4 Adresse

- einen dyndns-Alias (oder Feste IP)

- Fritzbox User

- Shrewsoft VPN Client

- vorgefertigte Konfigurationsdatei

IP v4 Adresse

Es wird eine IP v4 Adresse benötigt. Bei vielen Providern muss diese mittlerweile zugebucht werden. Oft erhält man einen Internetzugang mit DS-Lite (Dual-Stack Lite). In der Fritz!Box ist das auf der Statusseite zu sehen.

dyndns-Alias

Wenn keine Statische IP vorhanden ist muss ein dyndns Account erstellt werden. Dazu kann myfritz oder der kostenlose Dienst bei DynDNS Service genutzt werden. Dieser lässt sich nahtlos in die Fritz!Box integrieren.

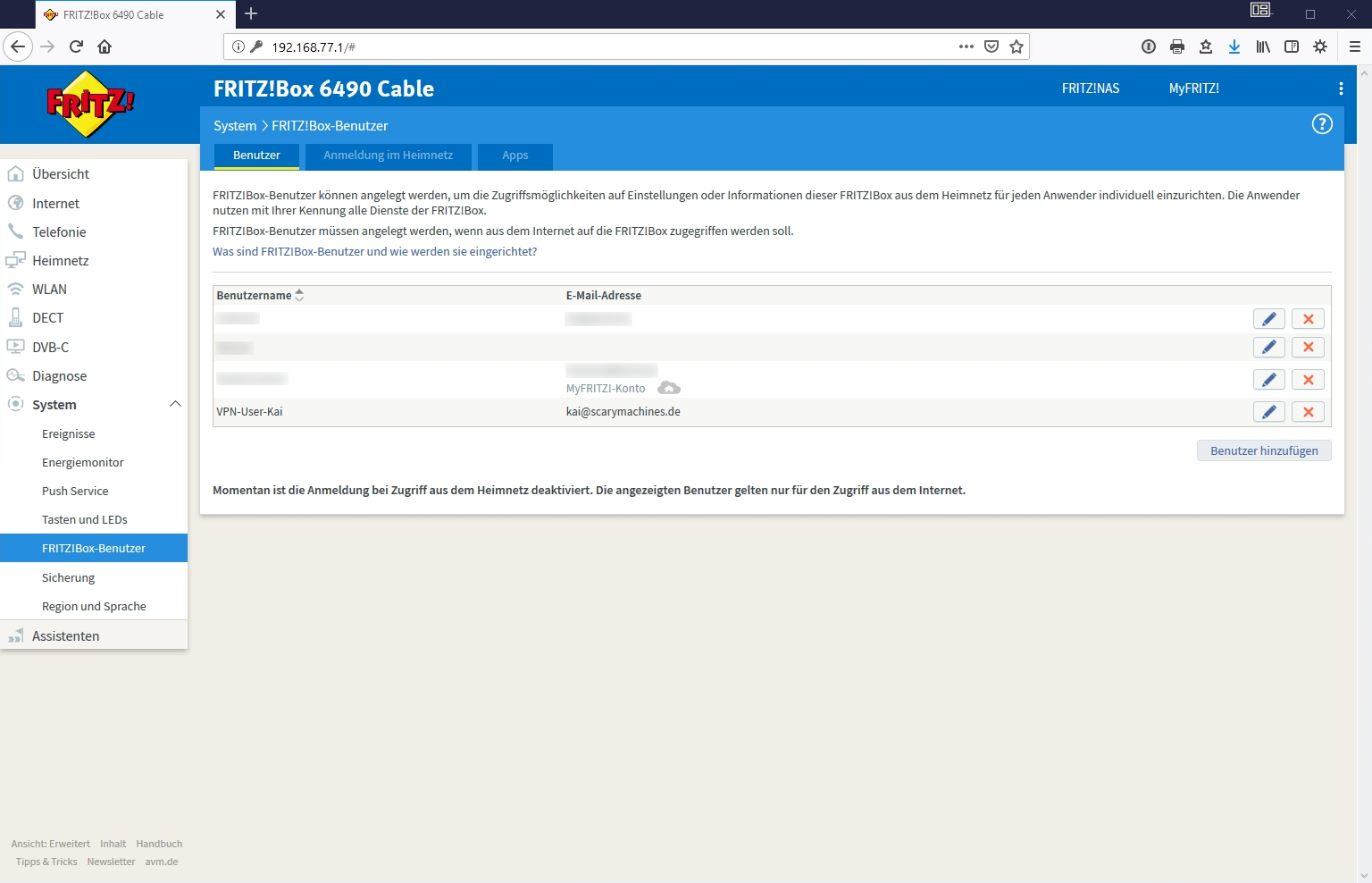

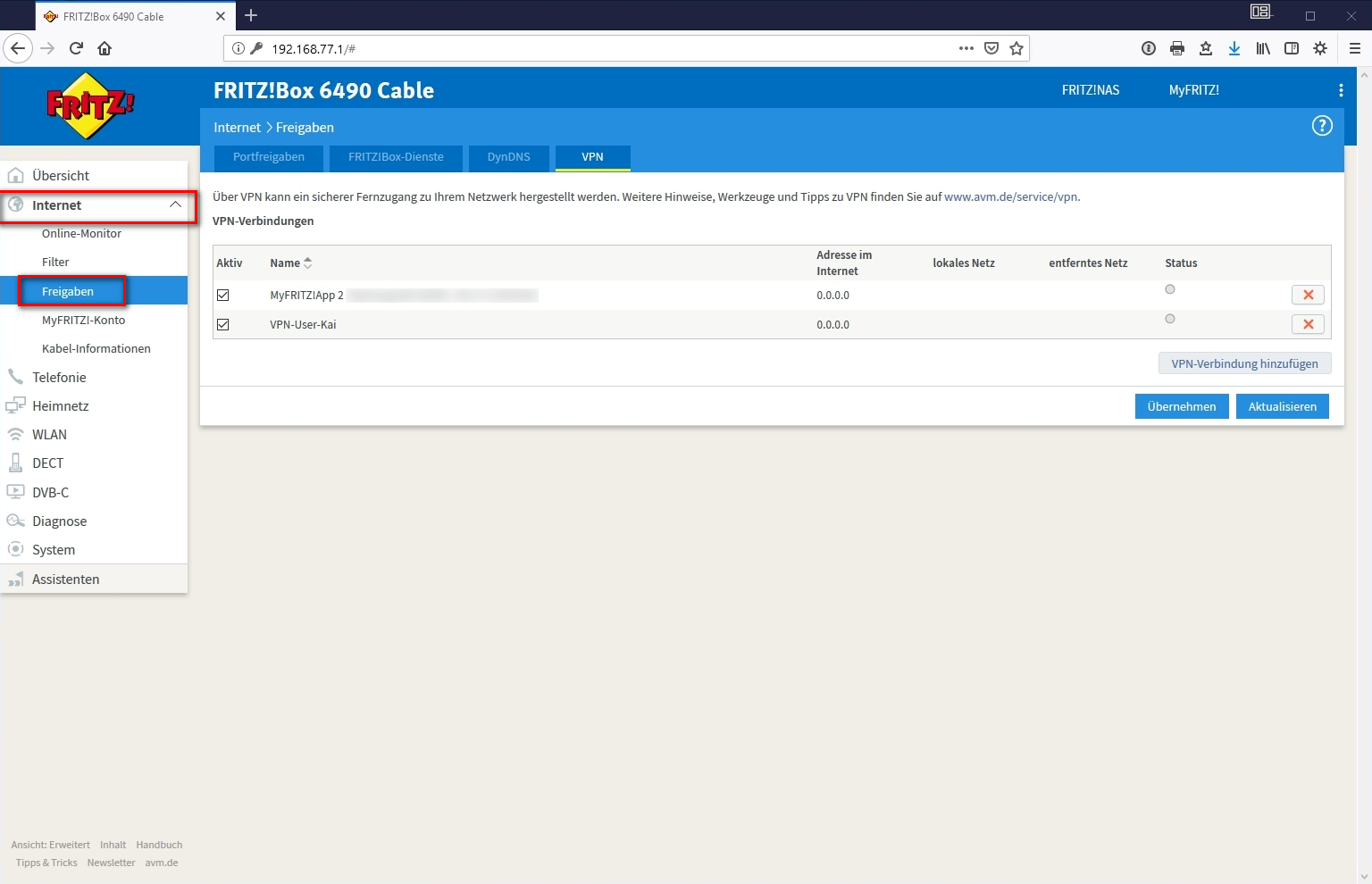

Fritz!Box user

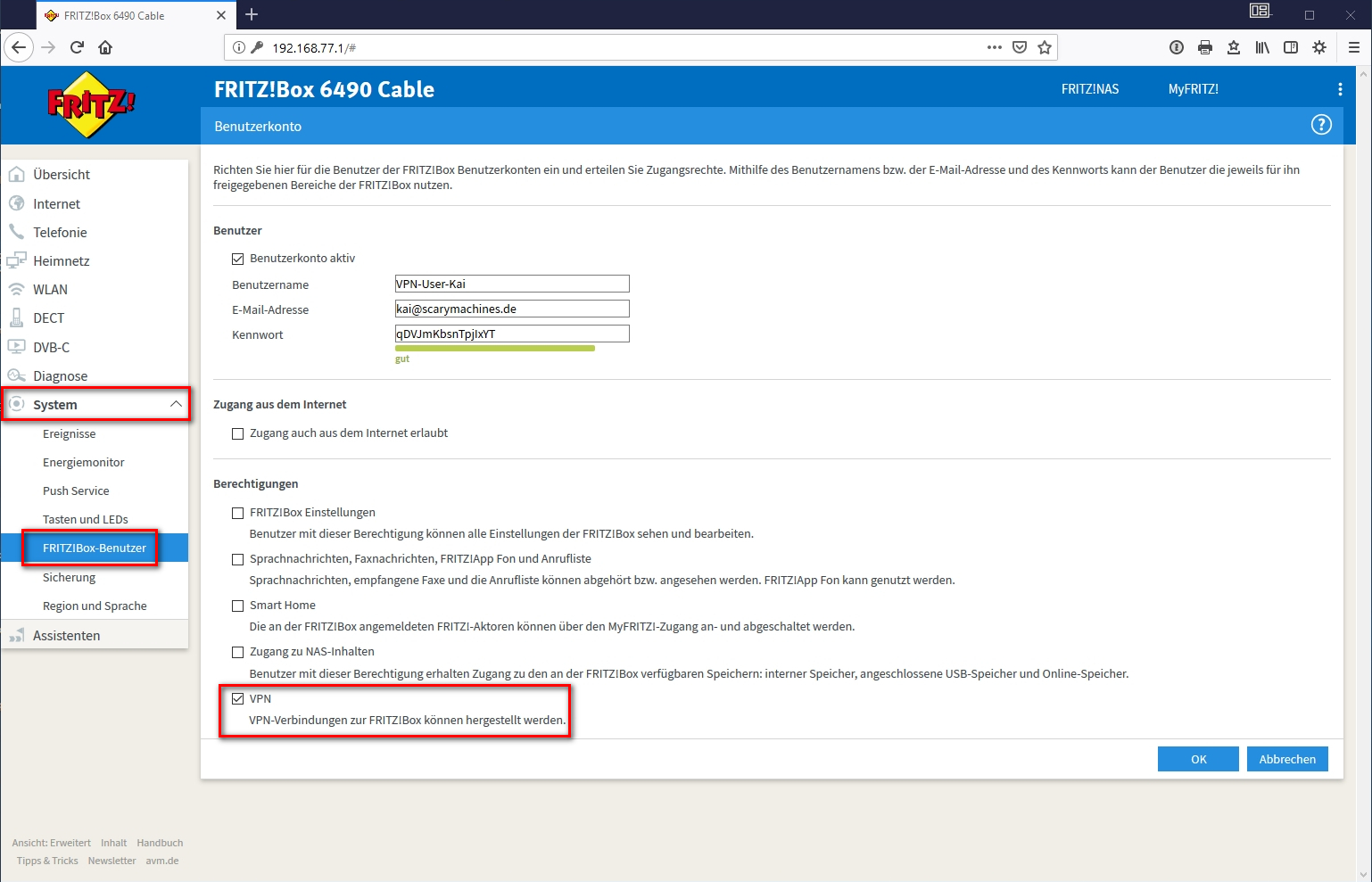

Nun legen wir einen Benutzer in der Fritz!Box an. Das geschieht unter System > Fritz!Box-Benutzer. Dieser Benutzer benötigt lediglich das Recht VPN.

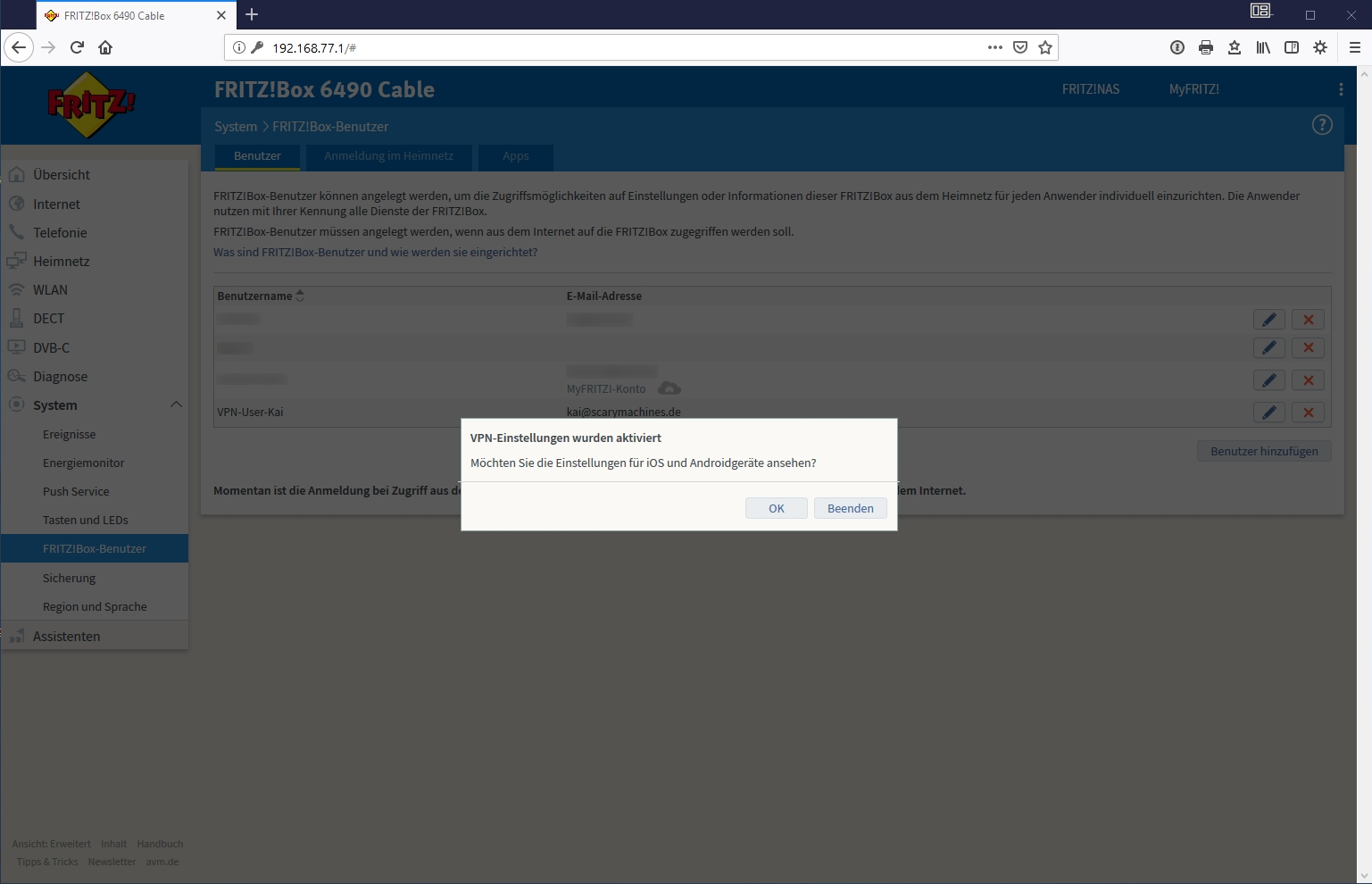

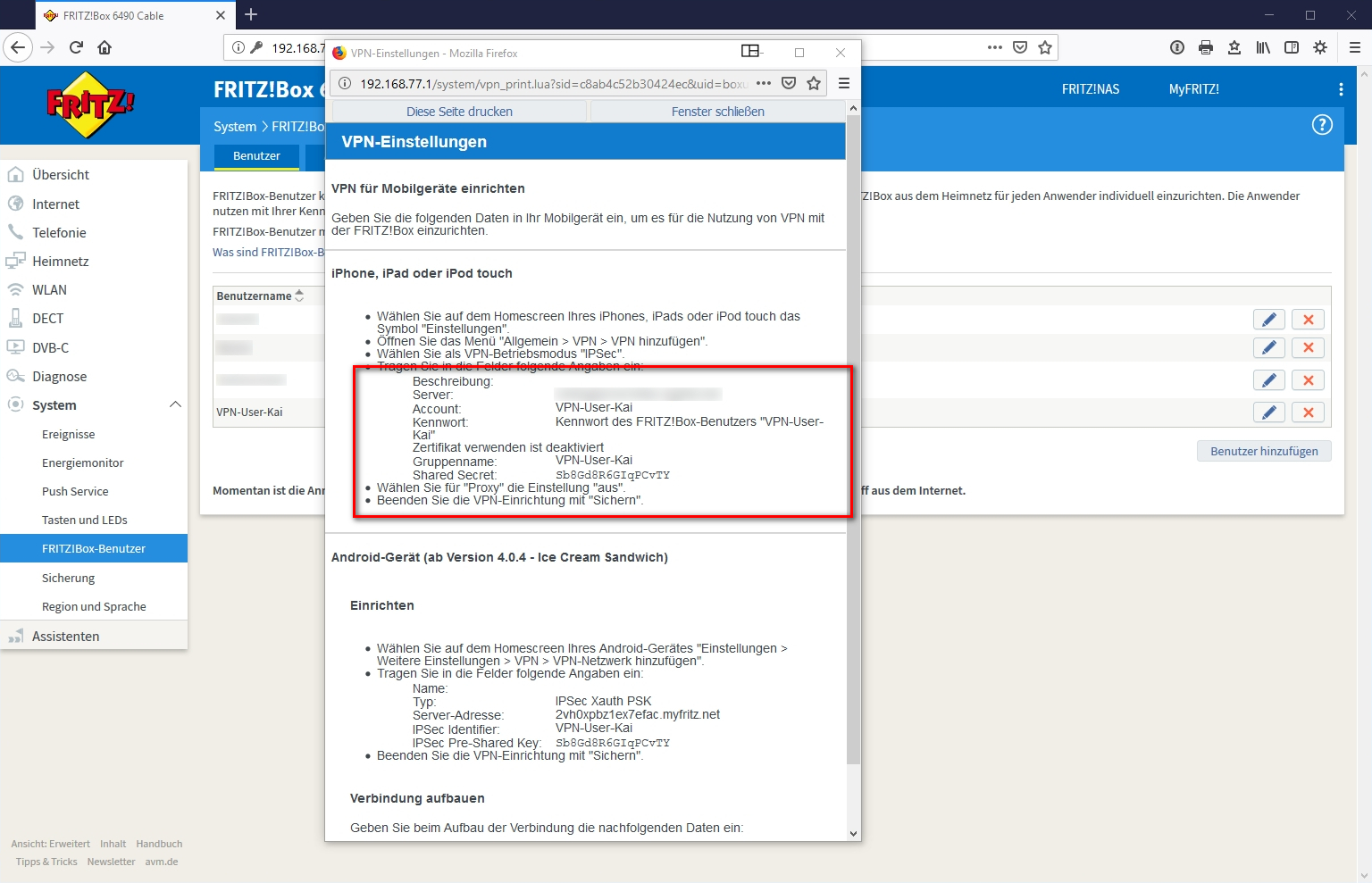

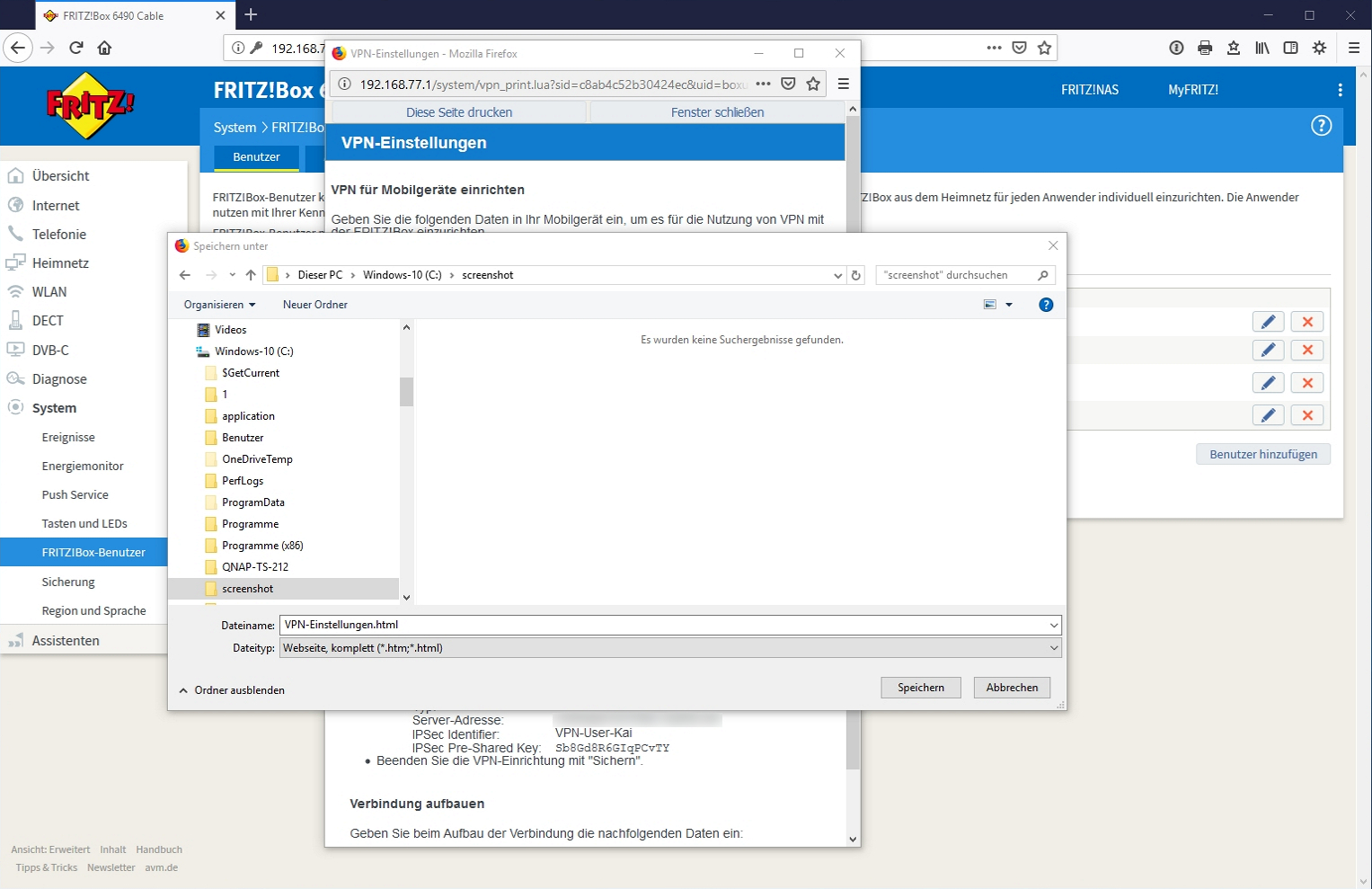

Nachdem der Benutzer erstellt wurde bekommt ihr eine Hinweisfenster mit den relevanten Informationen. Pro Tipp: In der Druckansicht lassen sich die VPN-Einstellungen rauskopieren. Die Seite entweder per STRG+S speichern oder als pdf-Datei Drucken und zur Dokumentation verwahren.

Der Shared Secret muss noch in das Base64 Format kodiert werden. Ich verwende dazu ein Plugin in Notepad++ oder z.B. diesen Webdienst.

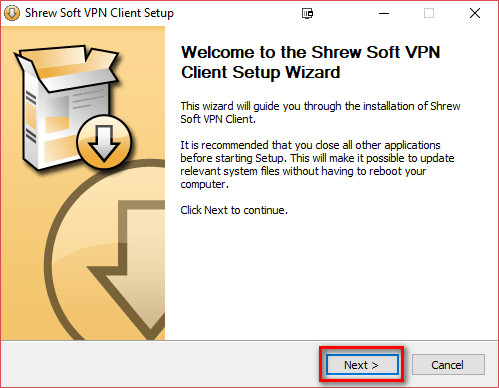

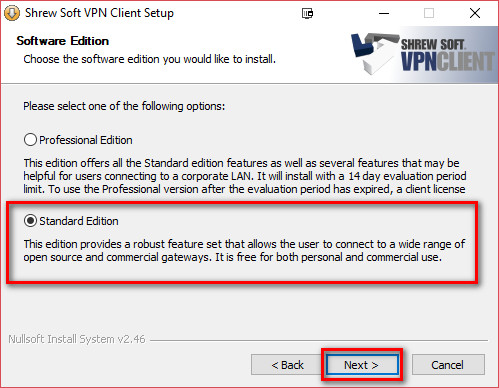

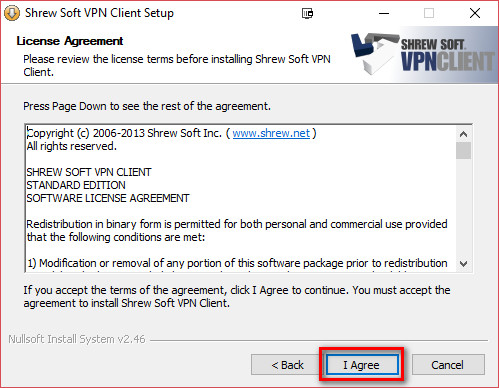

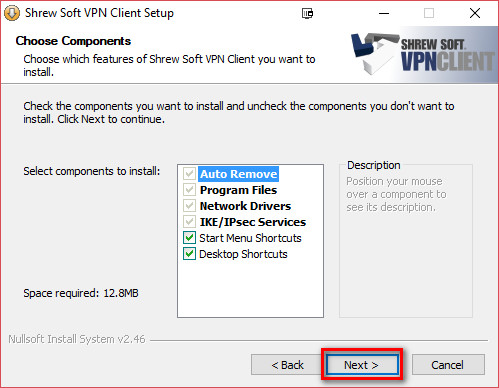

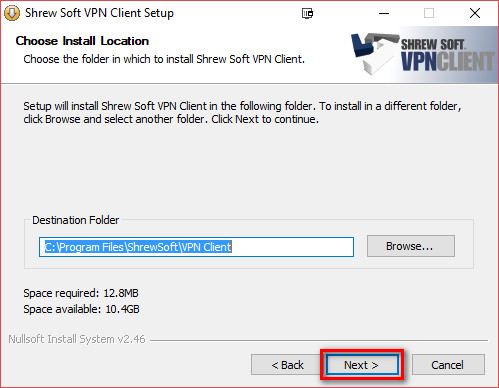

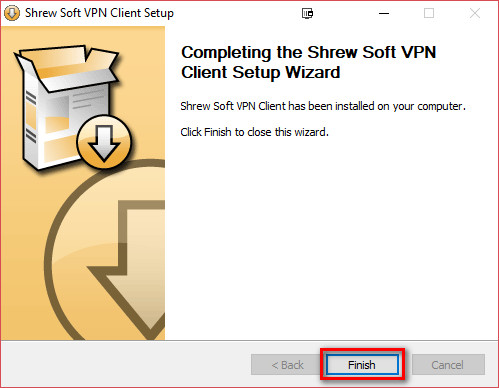

Shrew Soft VPN Client

Die Kostenlose Version des VPN-Client könnt ihr hier herunterladen. Bei der Installation darauf achten die Option Standard Edition zu wählen.

Konfigurationsdatei anpassen

Ich habe hier eine fertige Konfigurationsdatei für Copy&Paste bereitgestellt.

Es müssen lediglich folgende Zeilen angepasst werden:

s:network-host:eigene dyndns Adresse

s:ident-client-data:Fritz!BoxBenutzer

b:auth-mutual-psk:IPSec Pre-Shared Key BASE64-kodiert

s:policy-list-include:Zielnetz / Subnetzmaske

Hier die vollständige Konfigurationsdatei

n:version:4

s:network-host:beispiel.dyndns.org

n:network-ike-port:500

s:client-auto-mode:pull

n:network-mtu-size:1380

s:client-iface:virtual

n:client-addr-auto:1

s:network-natt-mode:enable

n:network-natt-port:4500

n:network-natt-rate:15

s:network-frag-mode:enable

n:network-frag-size:540

n:network-dpd-enable:1

n:client-banner-enable:1

n:network-notify-enable:1

n:client-dns-used:0

n:client-dns-auto:1

n:client-dns-suffix-auto:1

n:client-splitdns-used:1

n:client-splitdns-auto:1

n:client-wins-used:0

n:client-wins-auto:1

s:auth-method:mutual-psk-xauth

s:ident-client-type:keyid

s:ident-server-type:address

s:ident-client-data:Fritz!BoxBenutzer

b:auth-mutual-psk:IPSec Pre-Shared Key BASE64-kodiert

s:phase1-exchange:aggressive

n:phase1-dhgroup:2

s:phase1-cipher:auto

s:phase1-hash:auto

n:phase1-life-secs:86400

n:phase1-life-kbytes:0

n:vendor-chkpt-enable:0

s:phase2-transform:auto

s:phase2-hmac:auto

s:ipcomp-transform:disabled

n:phase2-pfsgroup:-1

n:phase2-life-secs:3600

n:phase2-life-kbytes:0

s:policy-level:shared

n:policy-nailed:0

n:policy-list-auto:0

s:policy-list-include:192.168.77.0 / 255.255.255.0

Diese fertige Konfiguration muss lediglich importiert werden. Beim Startvorgang werden dann nochmals Benutzername und Kennwort abgefragt.