Da ich keine meiner Demo Umgebungen auf Server 2019 migrieren wollte habe ich eine Neueinrichtung vorgenommen. In diesem Artikel ist die Einrichtung einer Active Directory Umgebung zusammengefasst.

Grundsätzlich kann diese Anleitung auch als Basis für ein Active Directory das im Produktivbetrieb eingesetzt wird verwendet werden.

Bei Windows Server 2019 hat sich auf den ersten Blick nicht viel geändert. Microsoft bietet die Aufzeichnung eines Webinar zu dem Thema an.

Anmerkung: Zur Netztrennung zwischen meinen Demoumgebungen nutze ich eine virtuelle pfsense.

Vorbereitungen

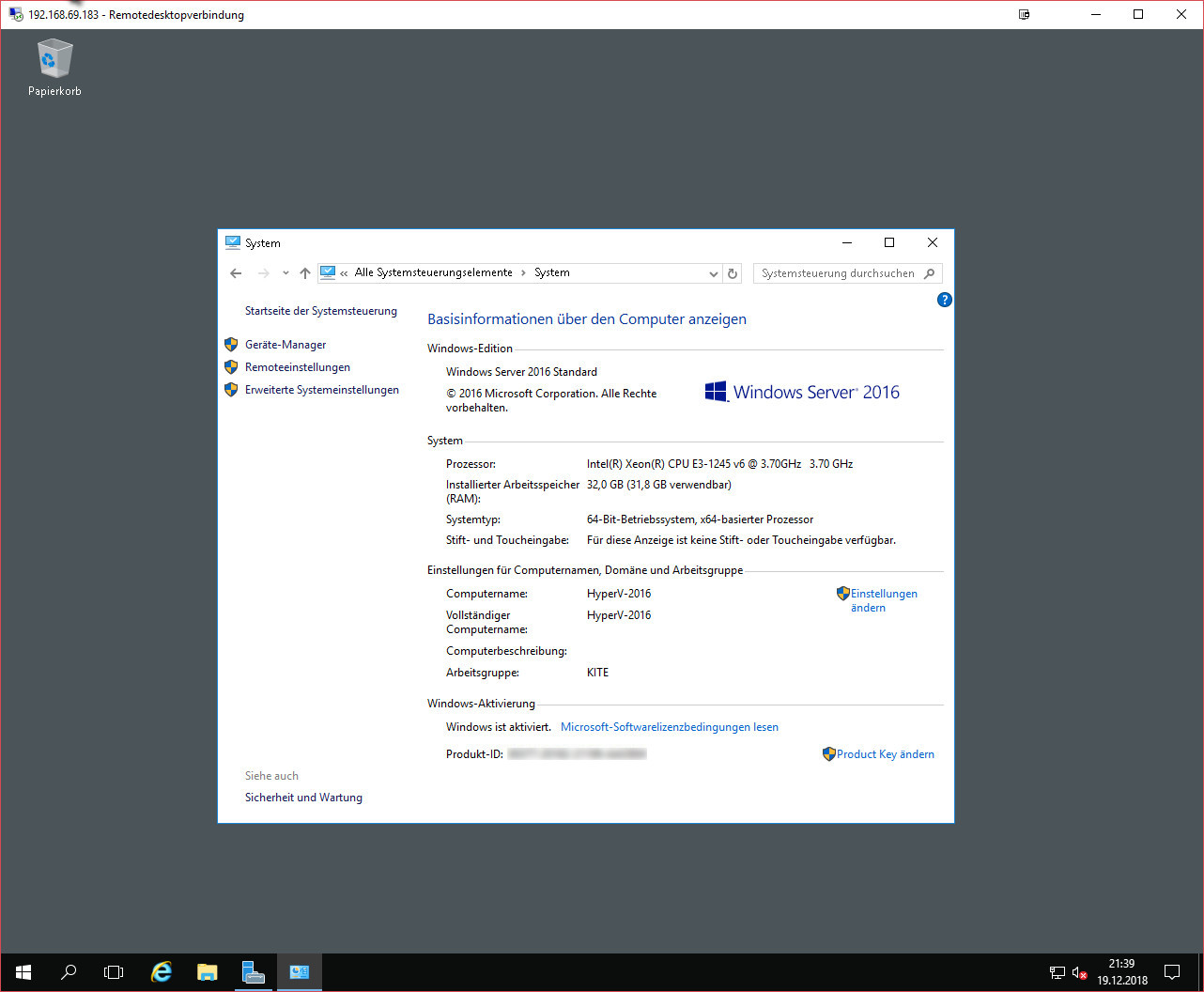

Die Hardwareanforderungen an eine Domain Controller sind gering. In meinem Fall begnügt sich der Server mit 2GB Ram und 2 CPU Kernen.

Während der Installation und den Windows Updates gebe ich ihm mehr Arbeitsspeicher und CPU-Kerne damit es flotter vorangeht.

Beim zweiten Domain Controller bietet es sich an den Server im Core Modus zu installieren. Dieser lässt sich problemlos in Server Manager integrieren und von dort Verwalten.

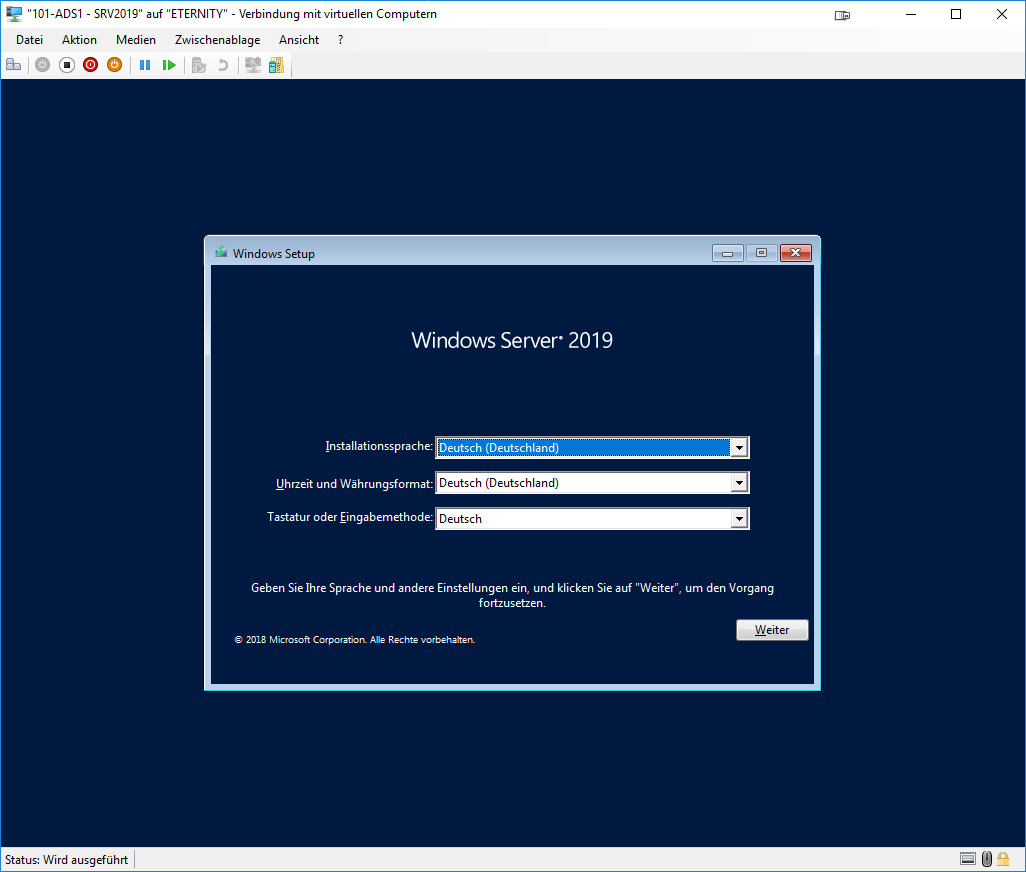

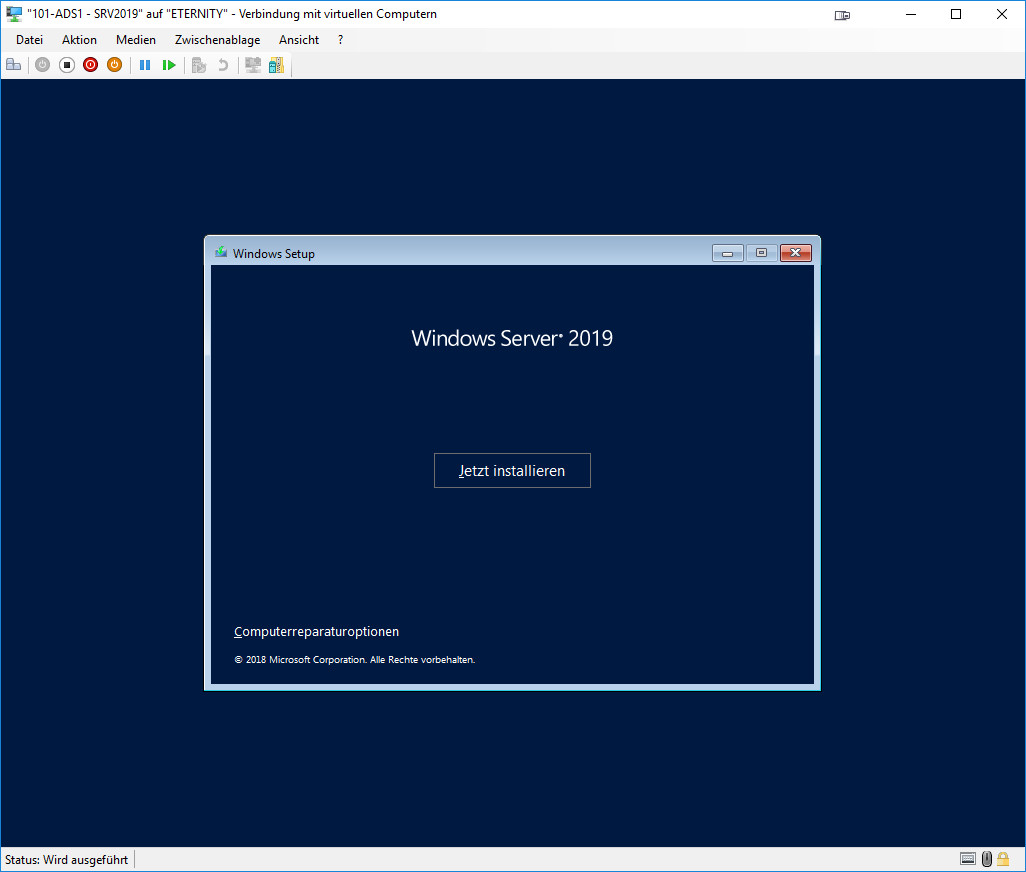

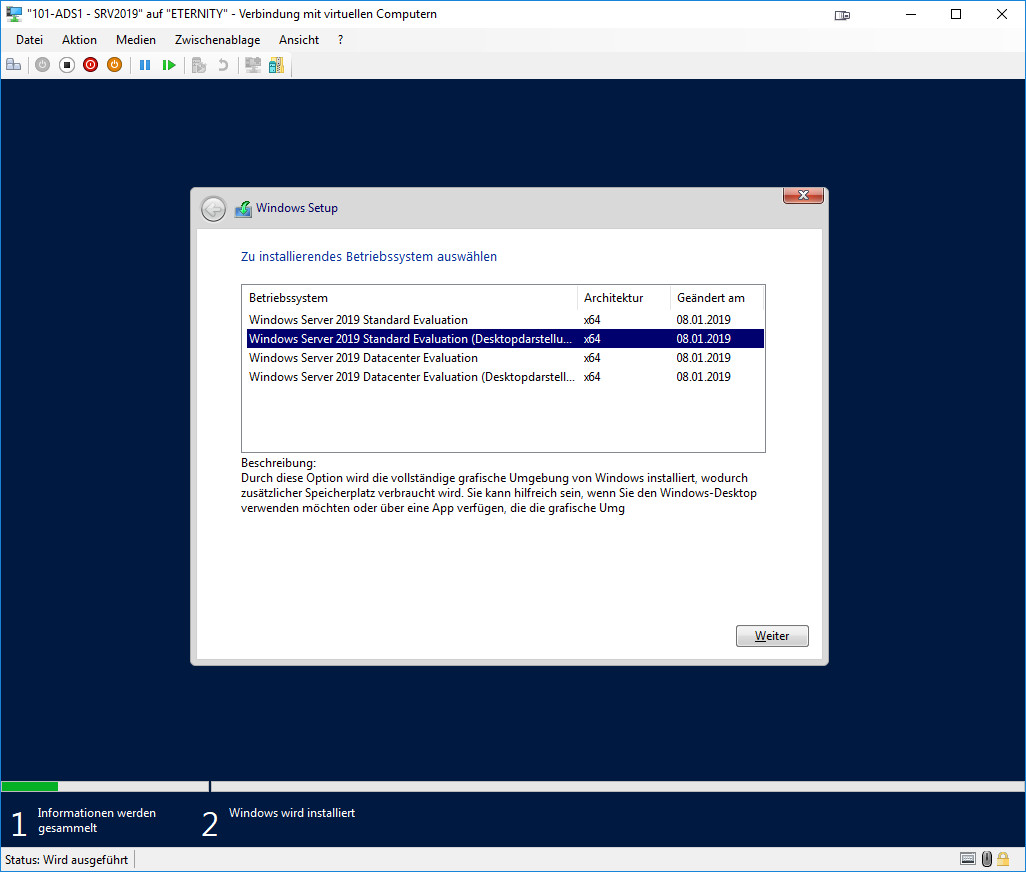

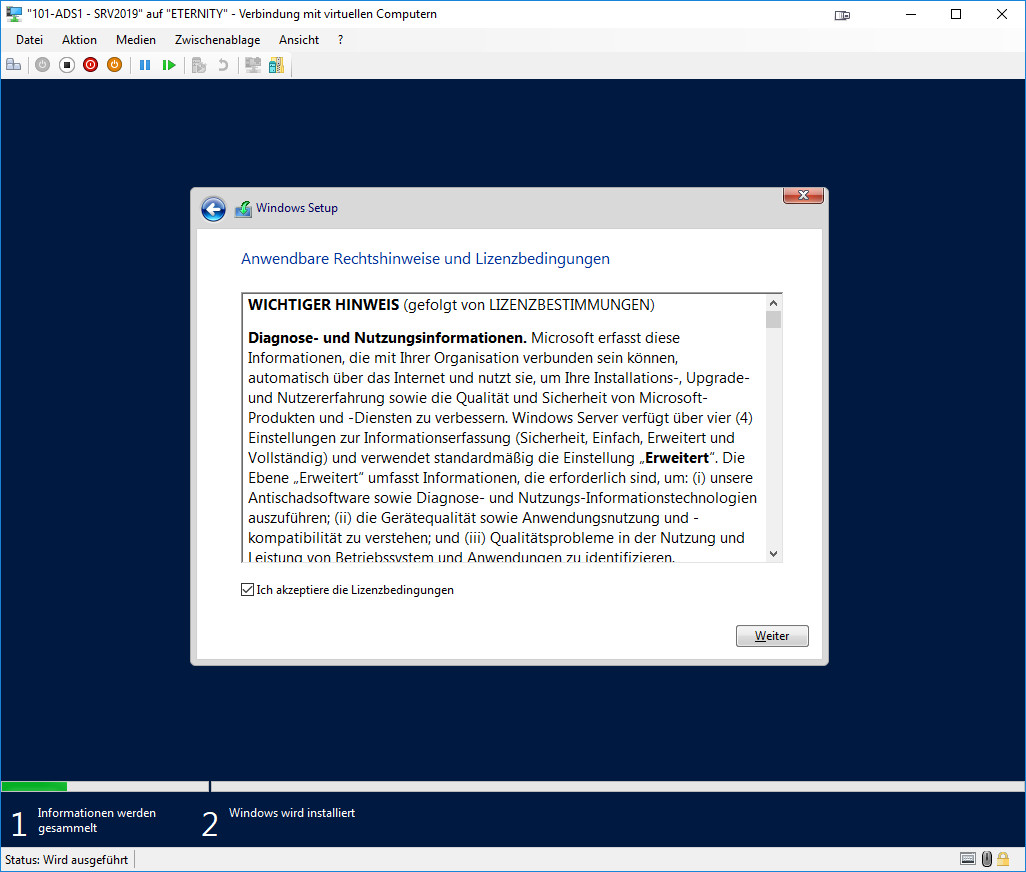

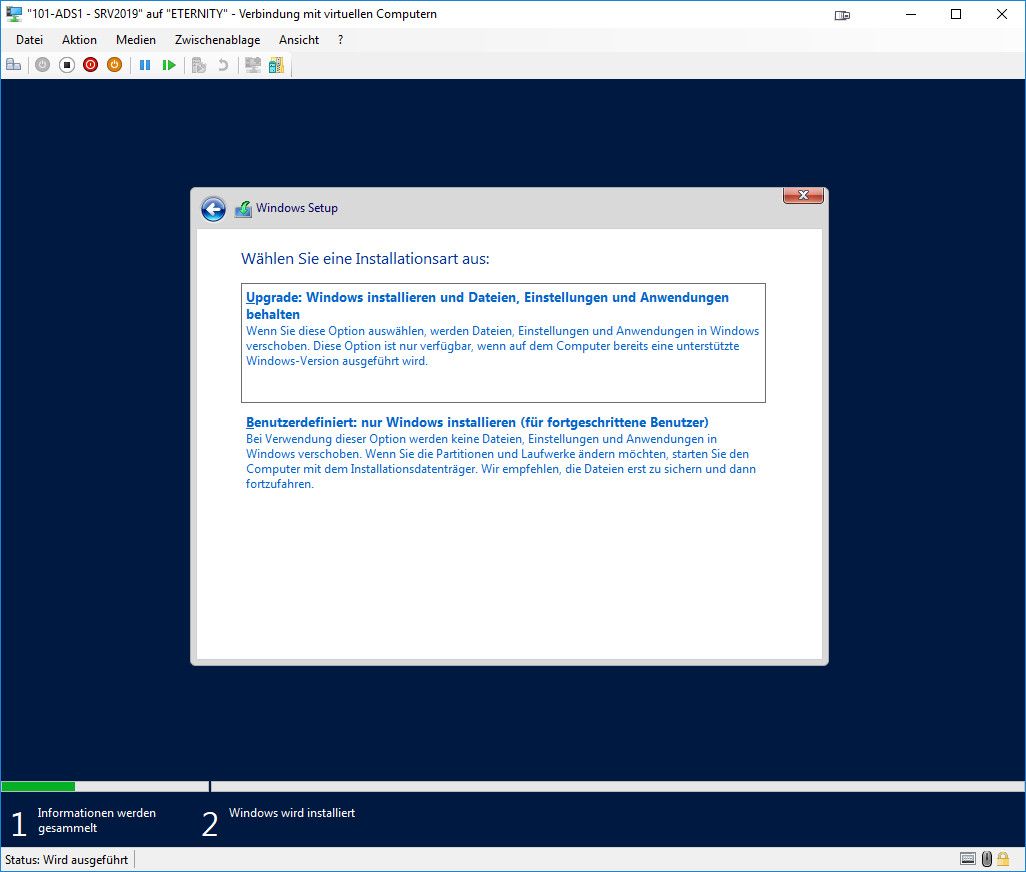

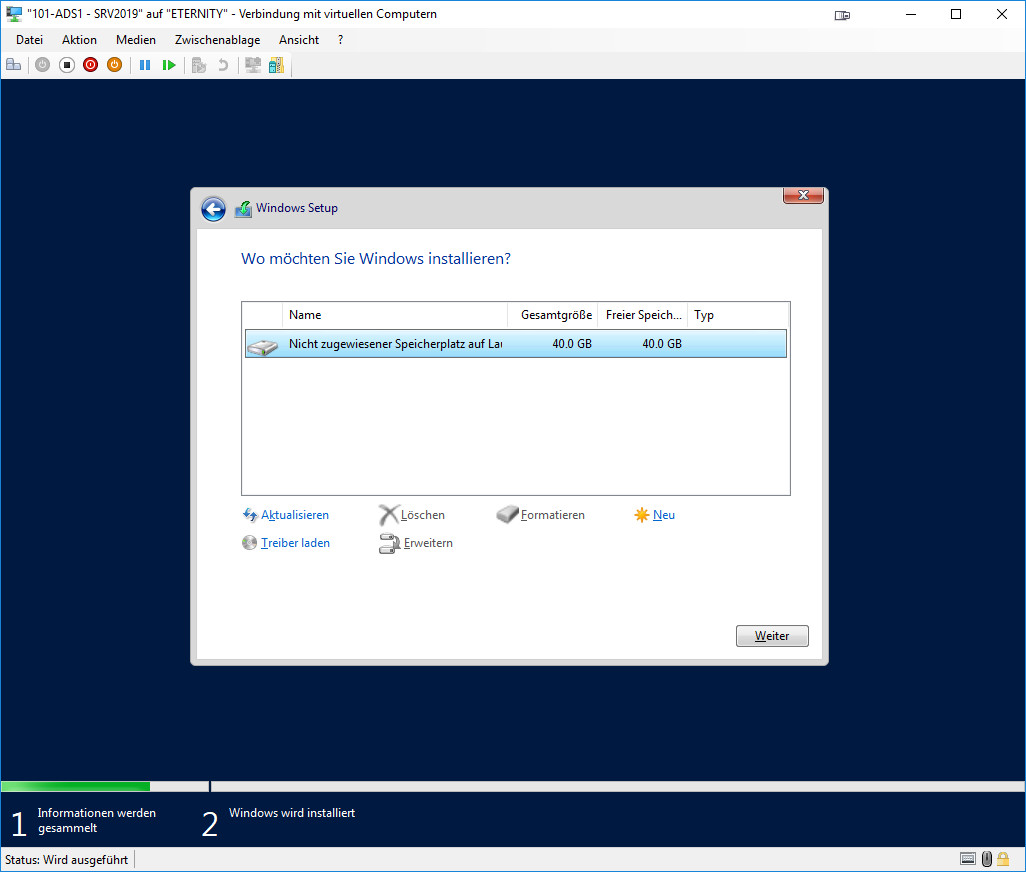

Obacht, die Vorauswahl bei der Installation steht auf Core Installation. Die grafische Oberfläche kann nicht wie bei Server 2016 nachträglich installiert werden.

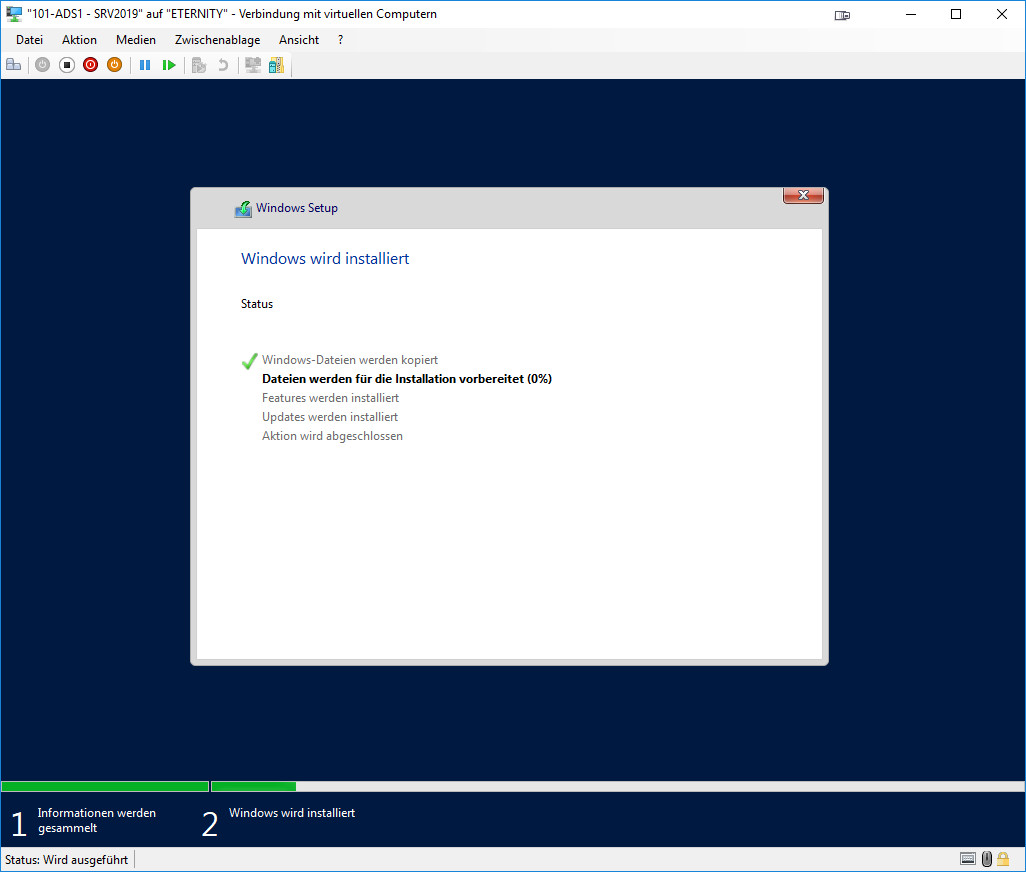

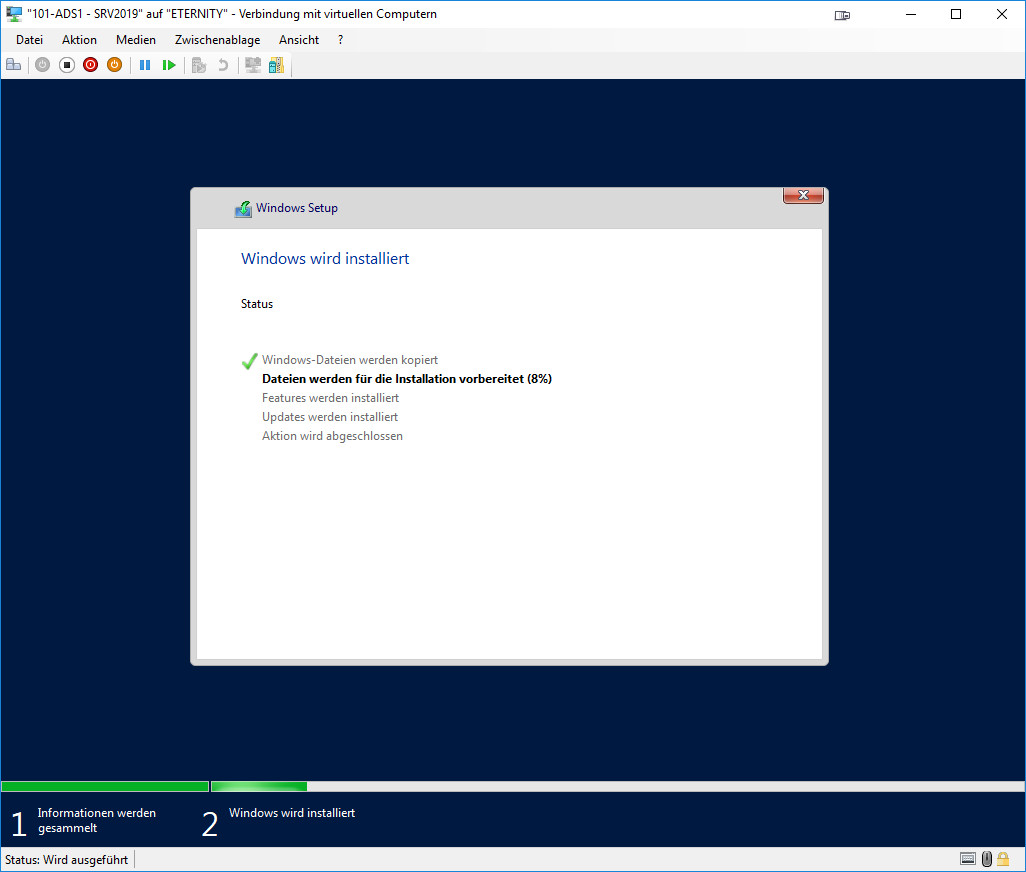

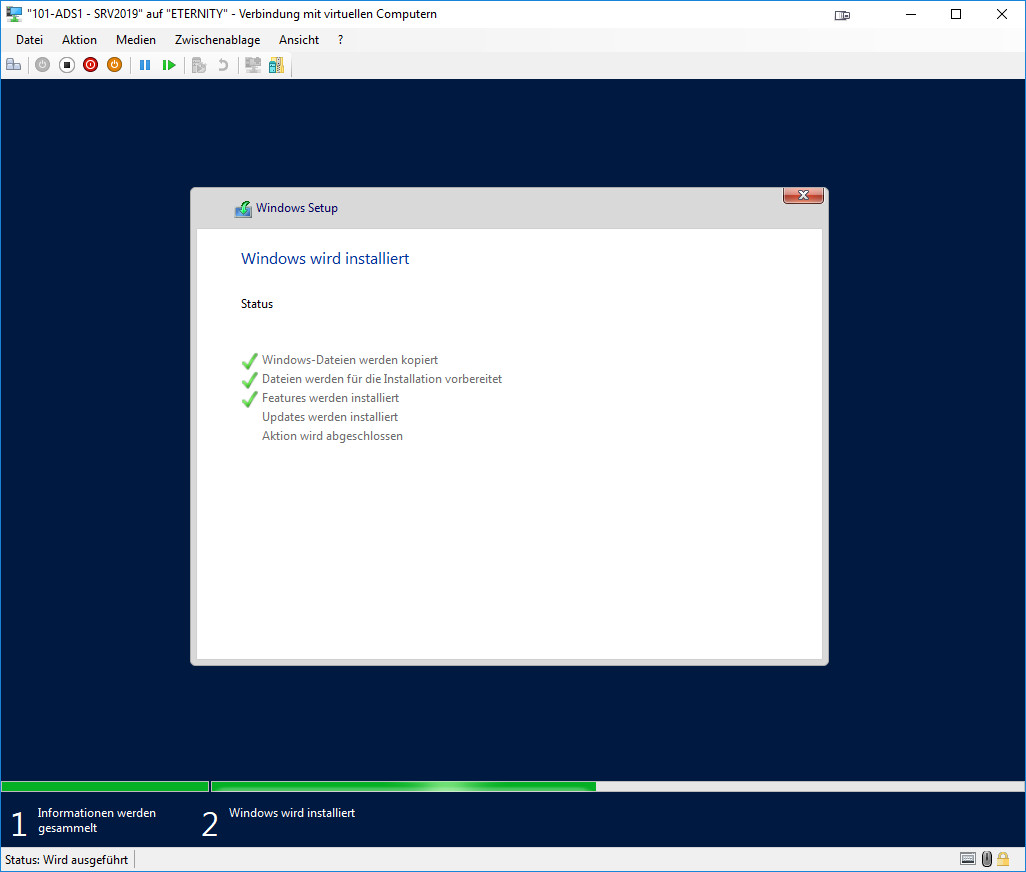

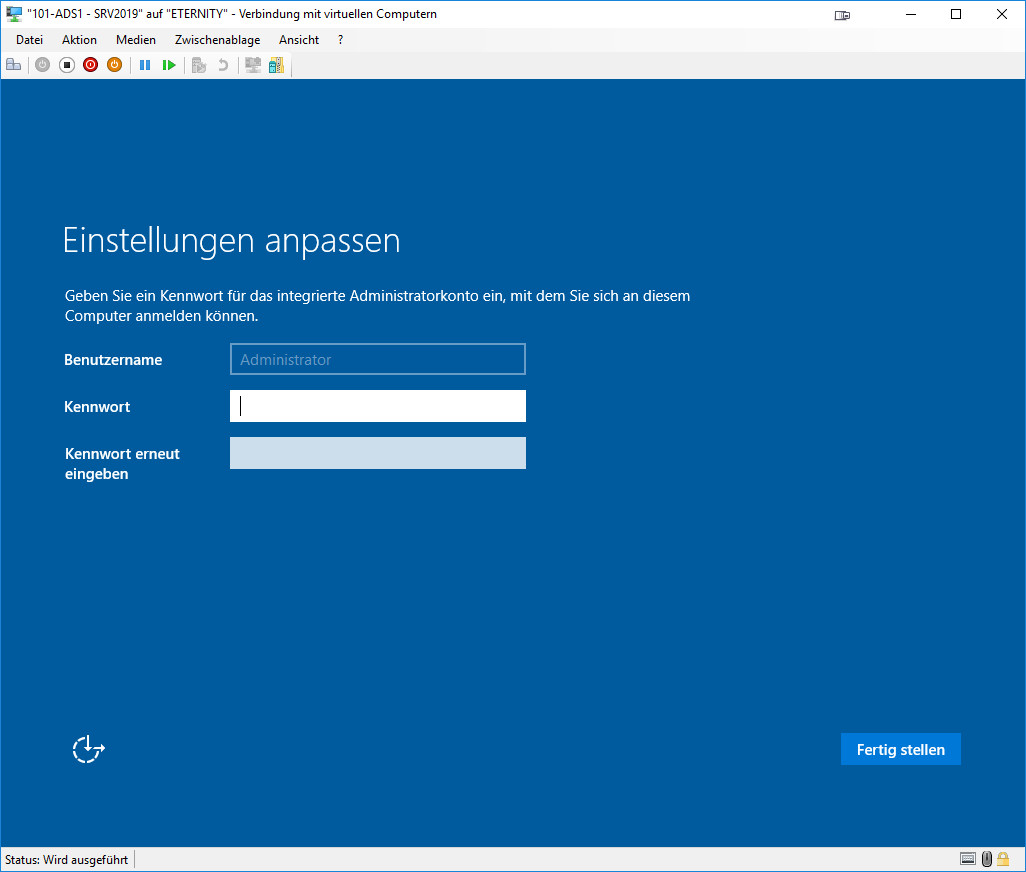

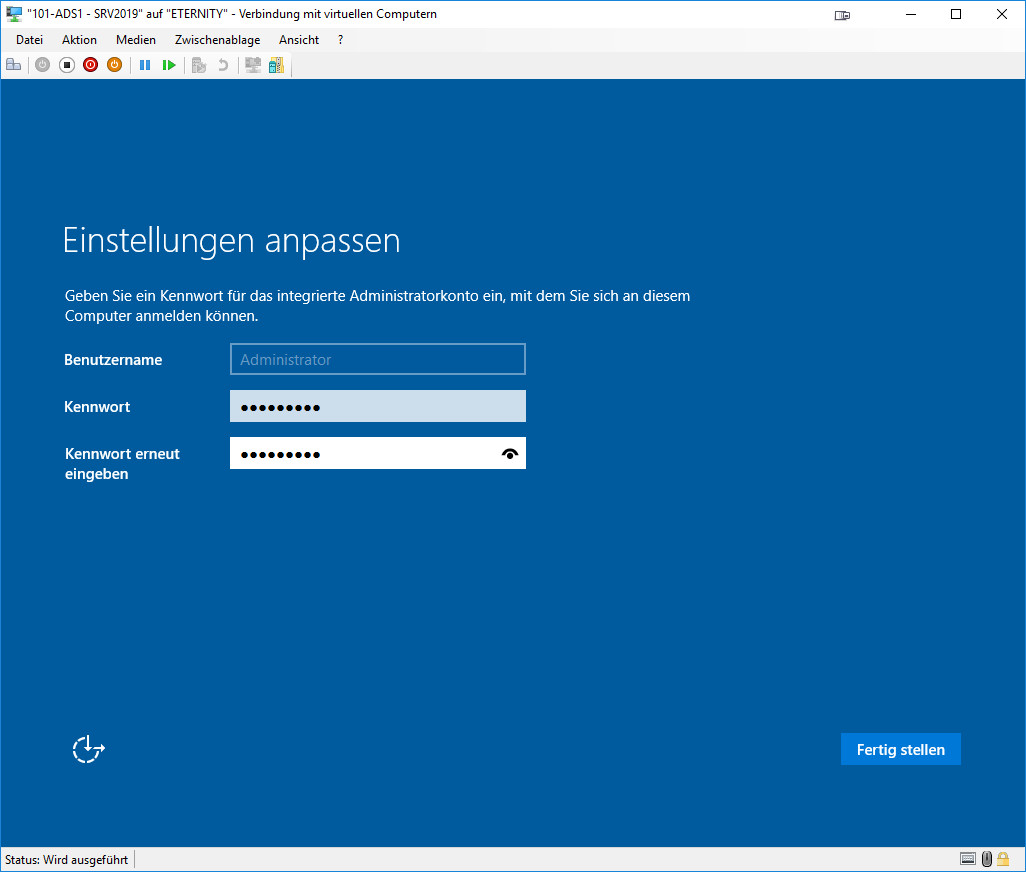

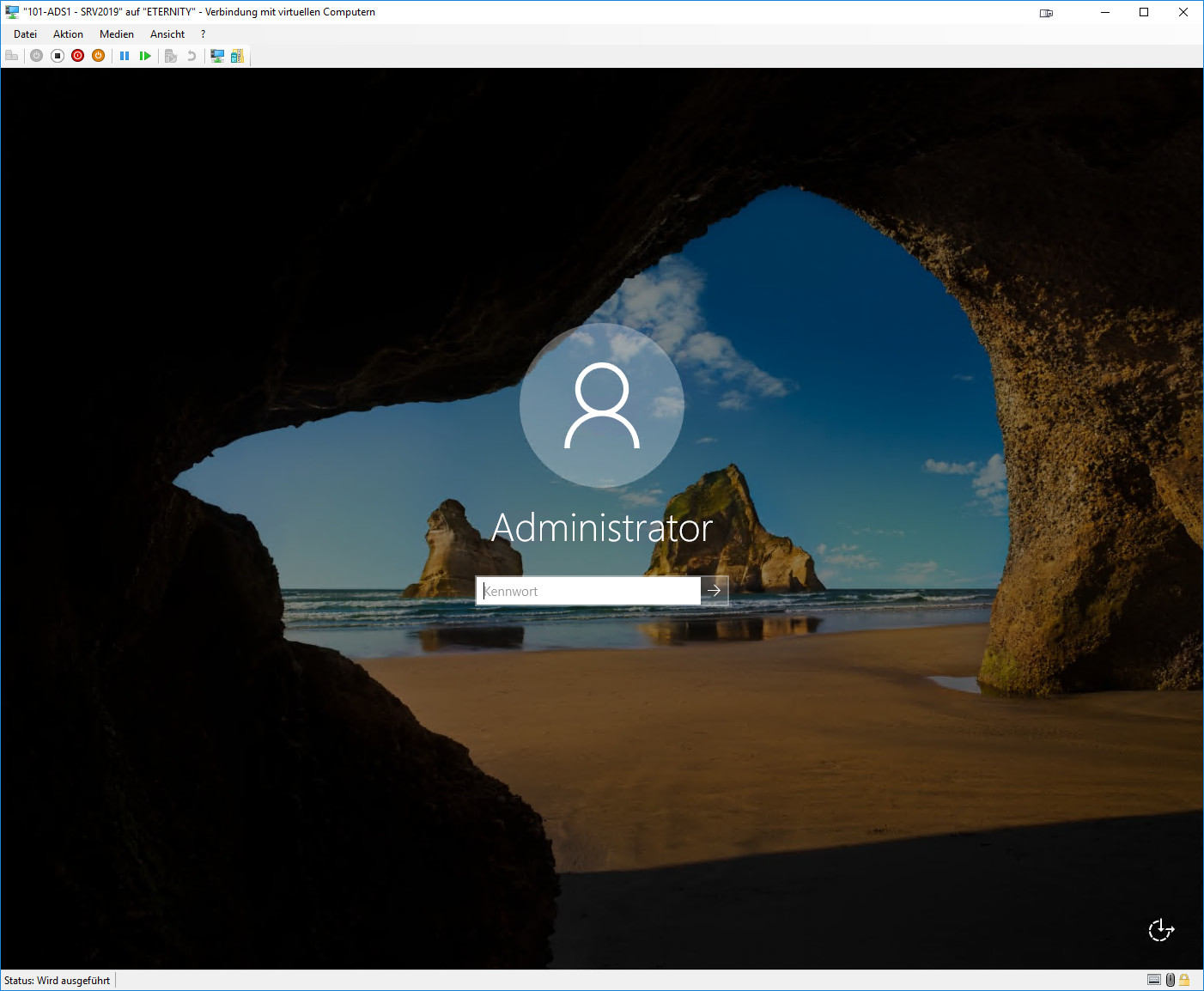

Hier die Bilderstrecke der Installation

Nach der Installation aktualisieren wir den Server mit allen vorhandenen Windows Updates.

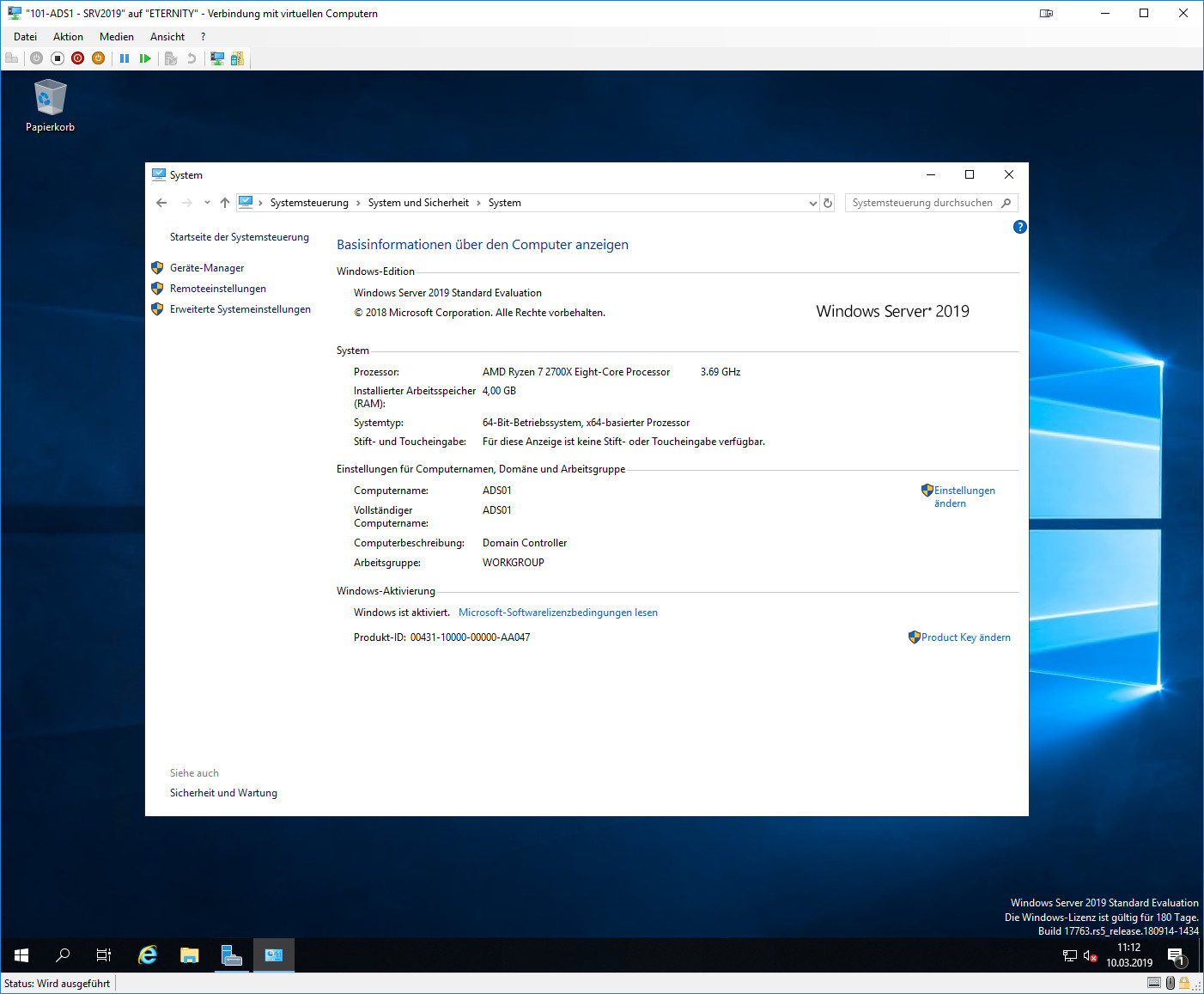

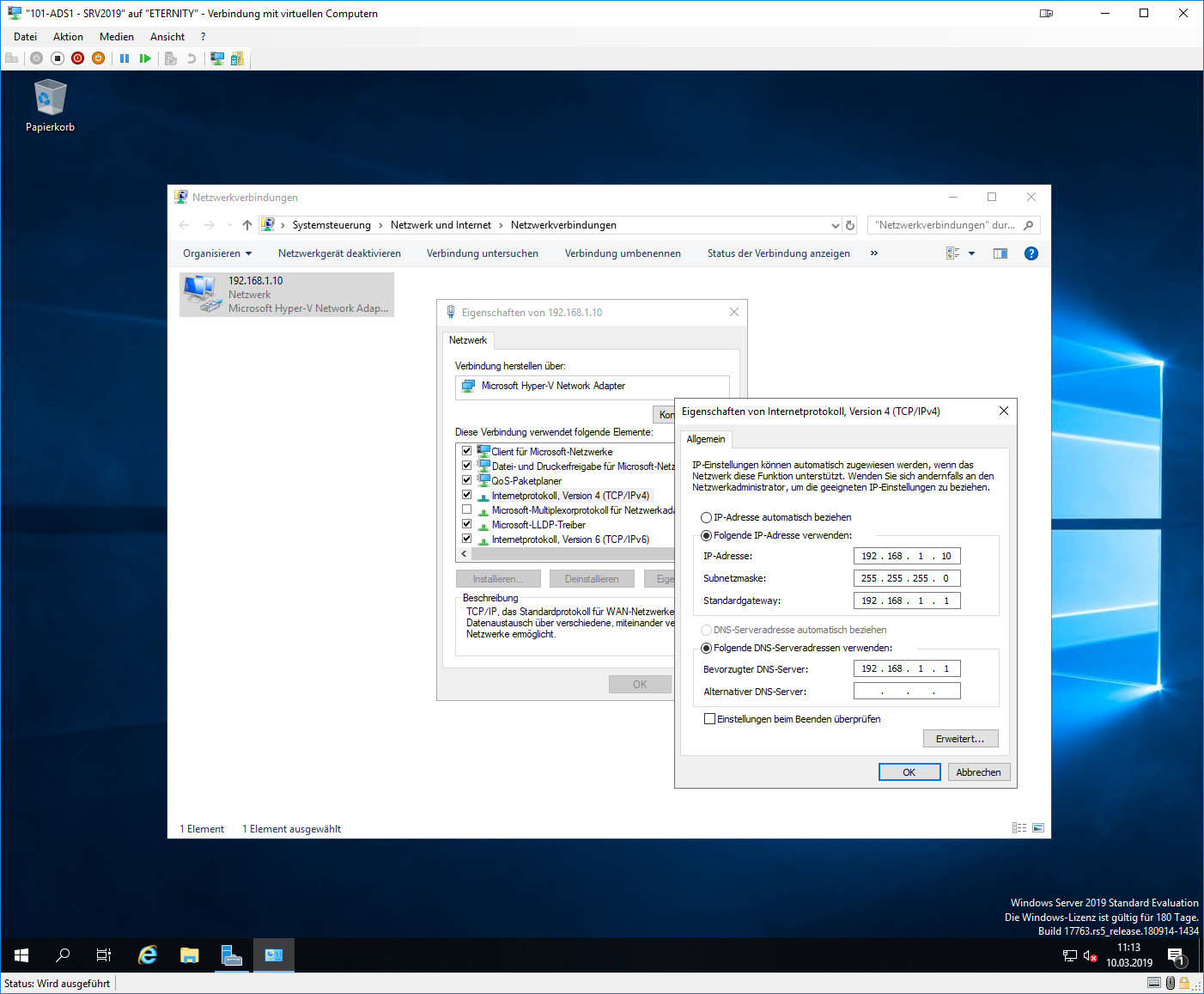

Bevor der Server zum Domain Controller hochgestuft werden kann vergeben wir eine Statische IP-Adresse und geben ihm einen „sprechenden Namen“ z.B. „ADS01“

Active Directory

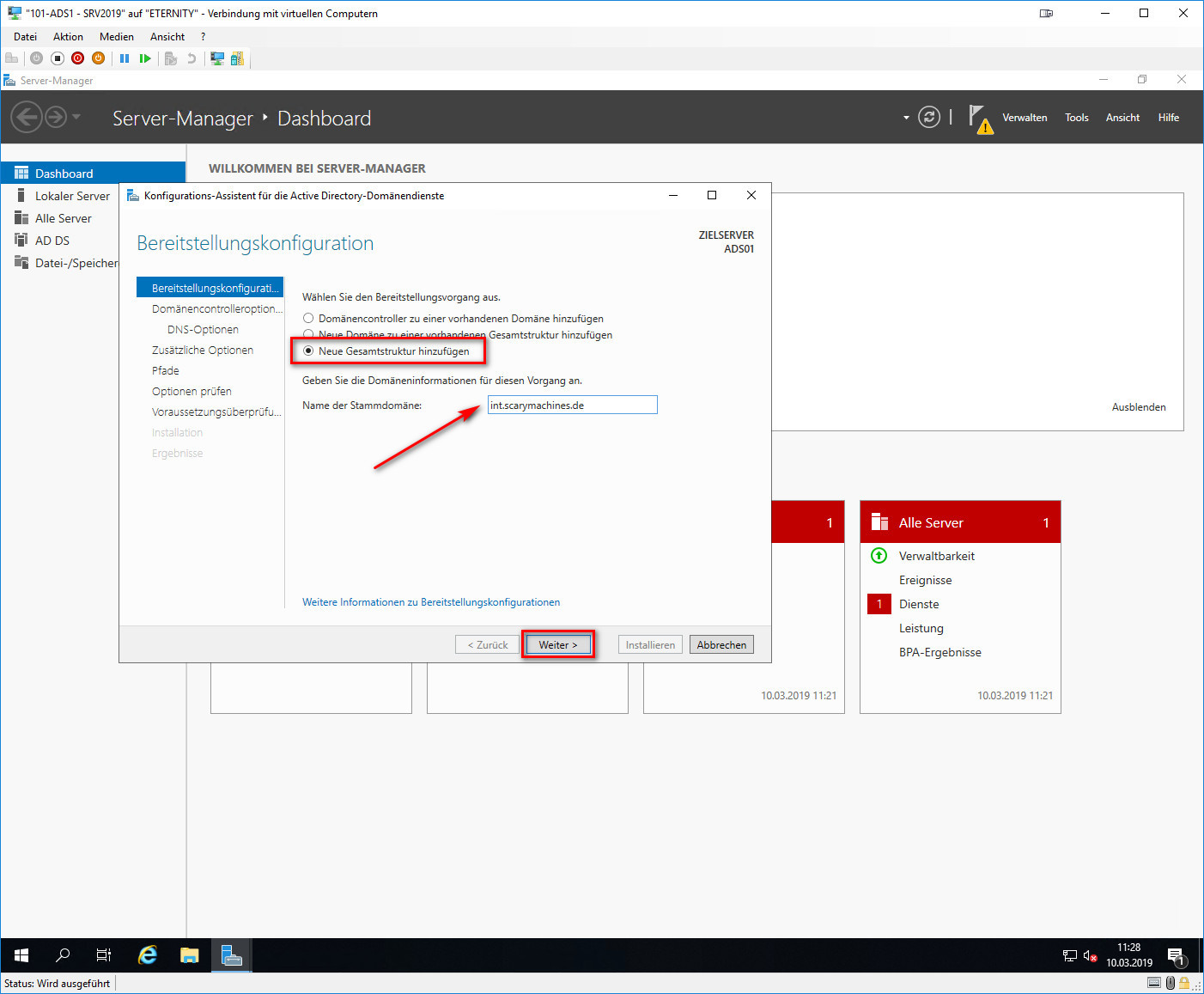

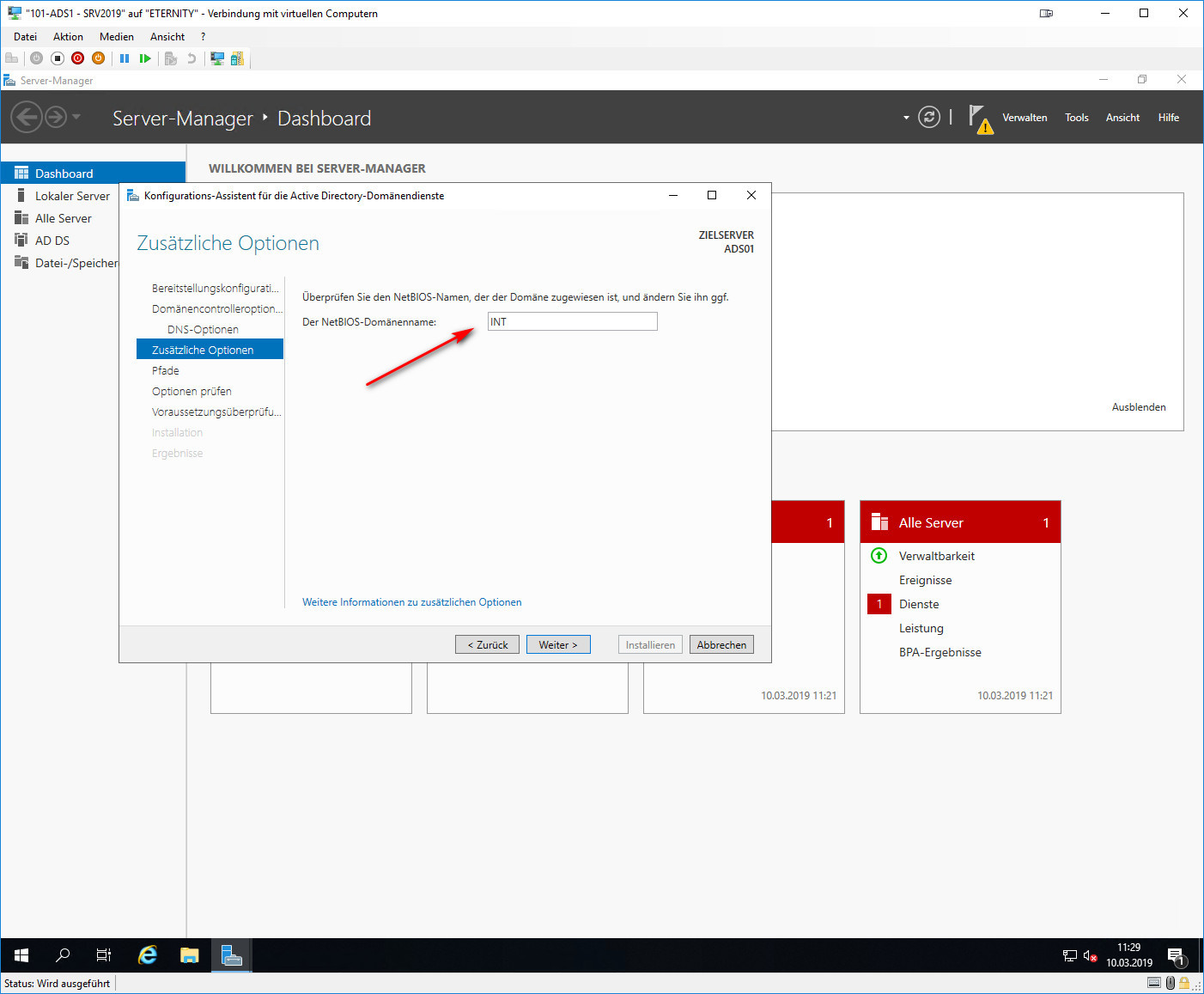

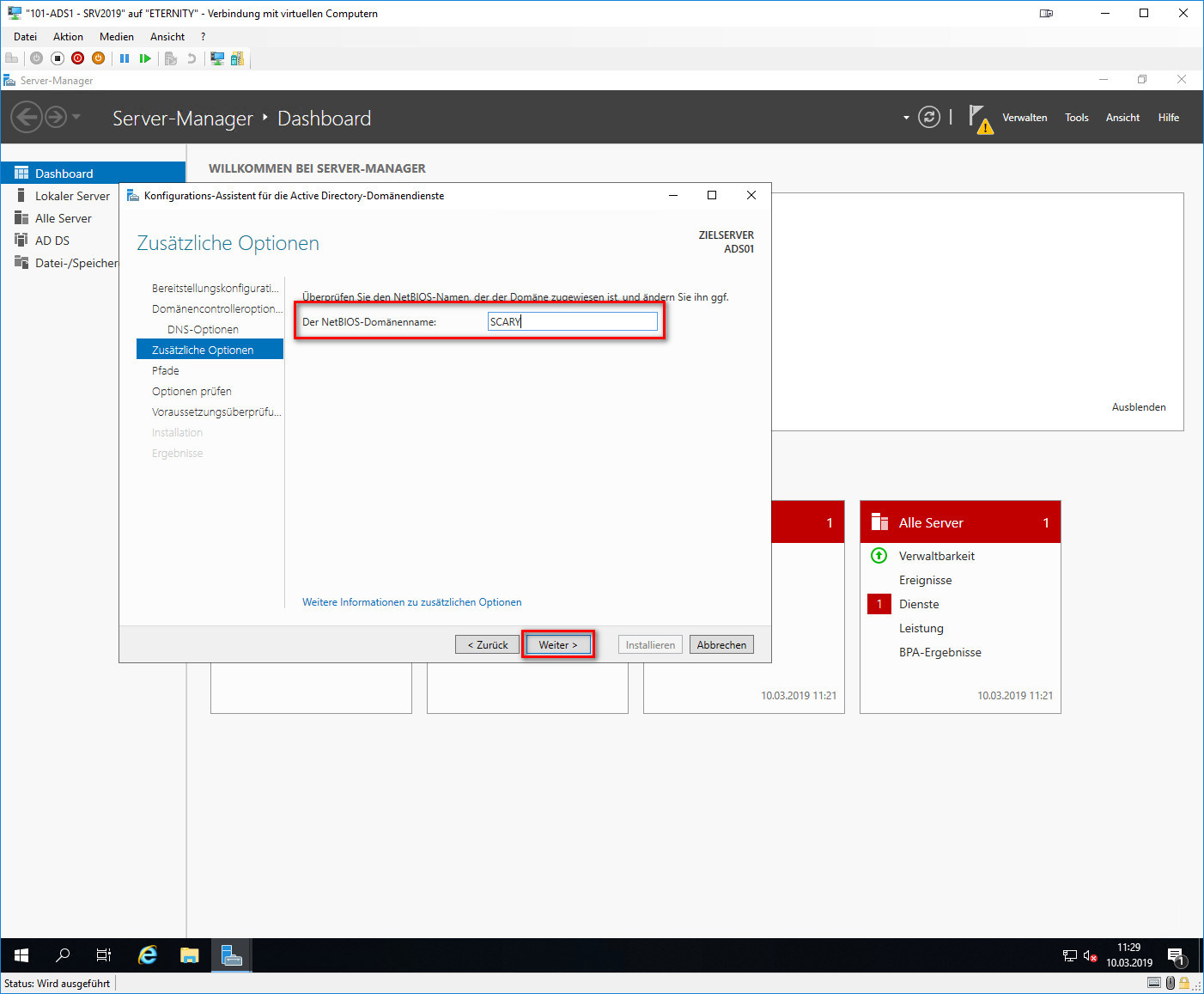

Bevor man beginnt sollte man sich Gedanken über einen Sinnvollen Namen Gedanken machen. Dazu gibt es einen Artikel von André Pflaum. Microsoft beschreibt die Namenskonventionen für NetBIOS und DNS-Hostnamen in diesem Artikel.

Gehen wir von dem Fall aus das unser Unternehmen ACME die öffentliche Domain acme.com verwendet. In diesem Fall kann man es wie folgt aufbauen:

- ADS-Domäne: intern.acme.com

- NetBios: intern

Im zweiten Fall hat unsere Firma Stahlmöbel Bauer die öffentliche Domain stahlmöbel-bauer-gmbh.de. Dann wäre ein Sinnvoller Aufbau

- ADS-Domaine: int.stahlmoebel-bauer-gmbh.de

- NetBios: bauer

Im zweiten Beispiel habe ich den NetBios-Namen verändert.

Edit: Ich habe einige Nachfragen zu dem Thema erhalten. Die beiden Beispiele sollten lediglich aufzeigen das der NetBios Name verändert werden kann. Ich persönlich bevorzuge es das Active Directory ohne direkten Bezug zum Unternehmen zu verwenden. Wer wegen einer Umfirmierung ein AD nur wegen des Namens neu machen musste kann das sicher Nachvollziehen. In den beiden Beispielen muss man mit einer Splitbrain-DNS Konfiguration arbeiten. Das macht die Verwaltung zwar aufwendiger. Als „Problem“ würde ich es nicht bezeichnen.

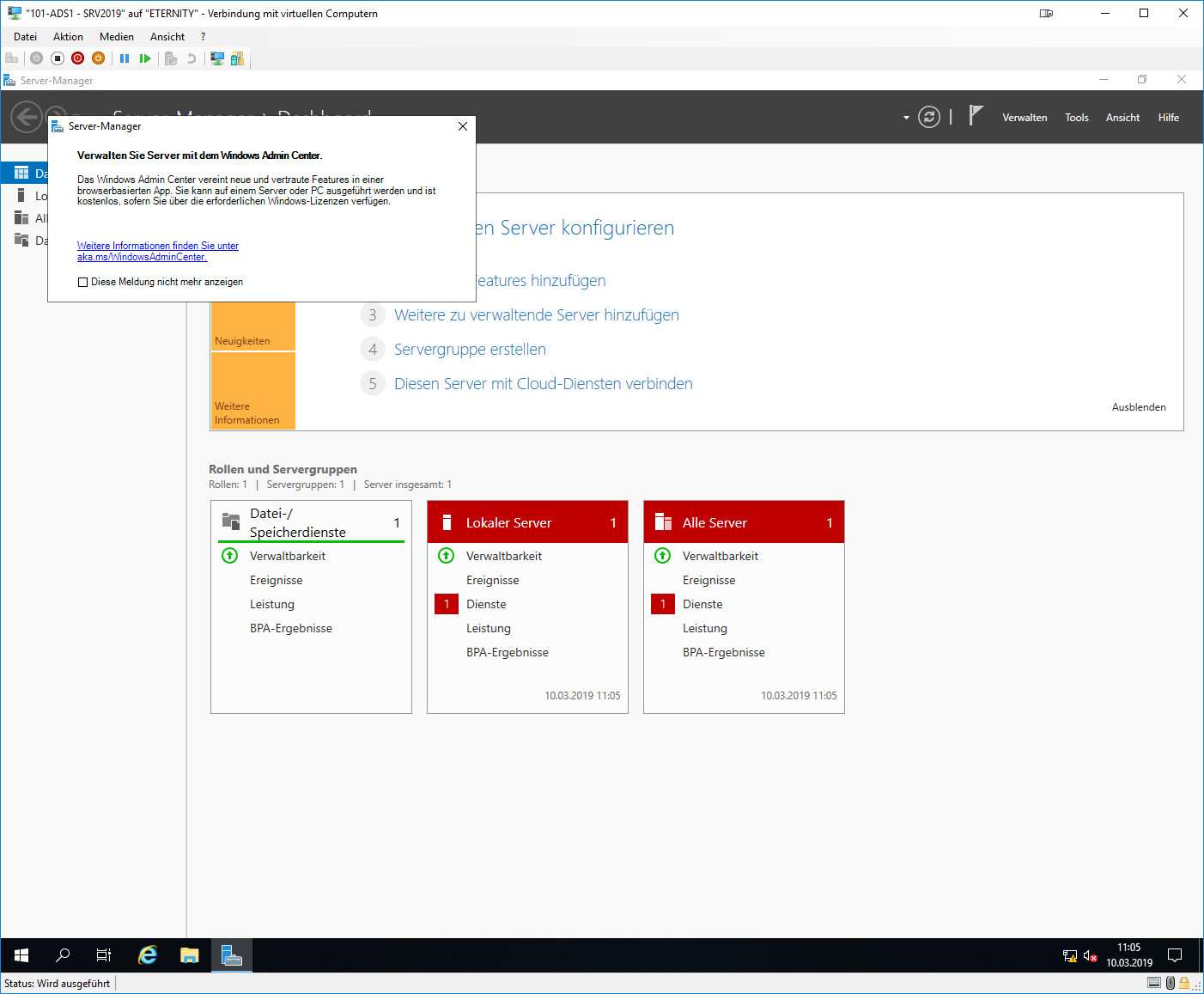

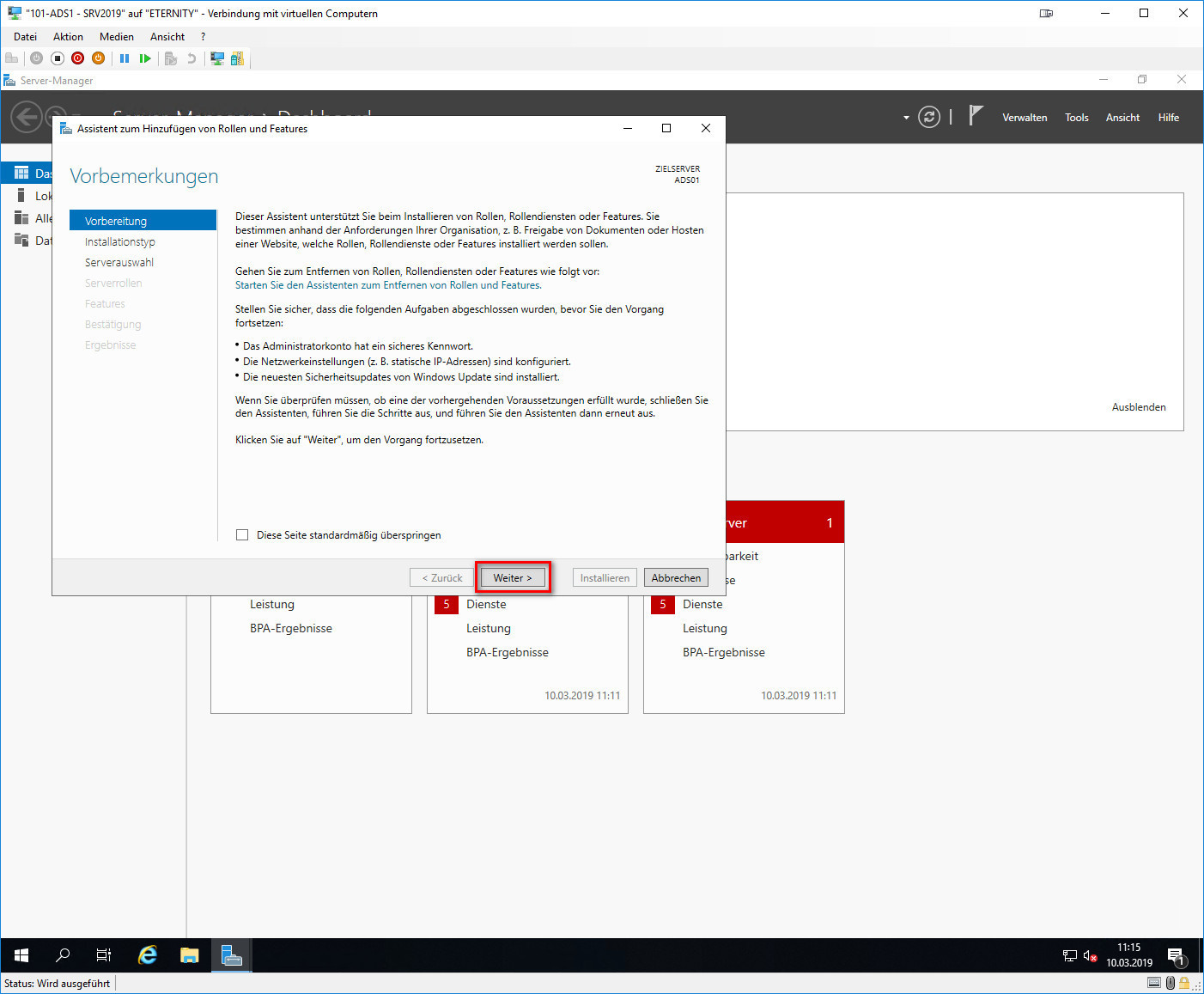

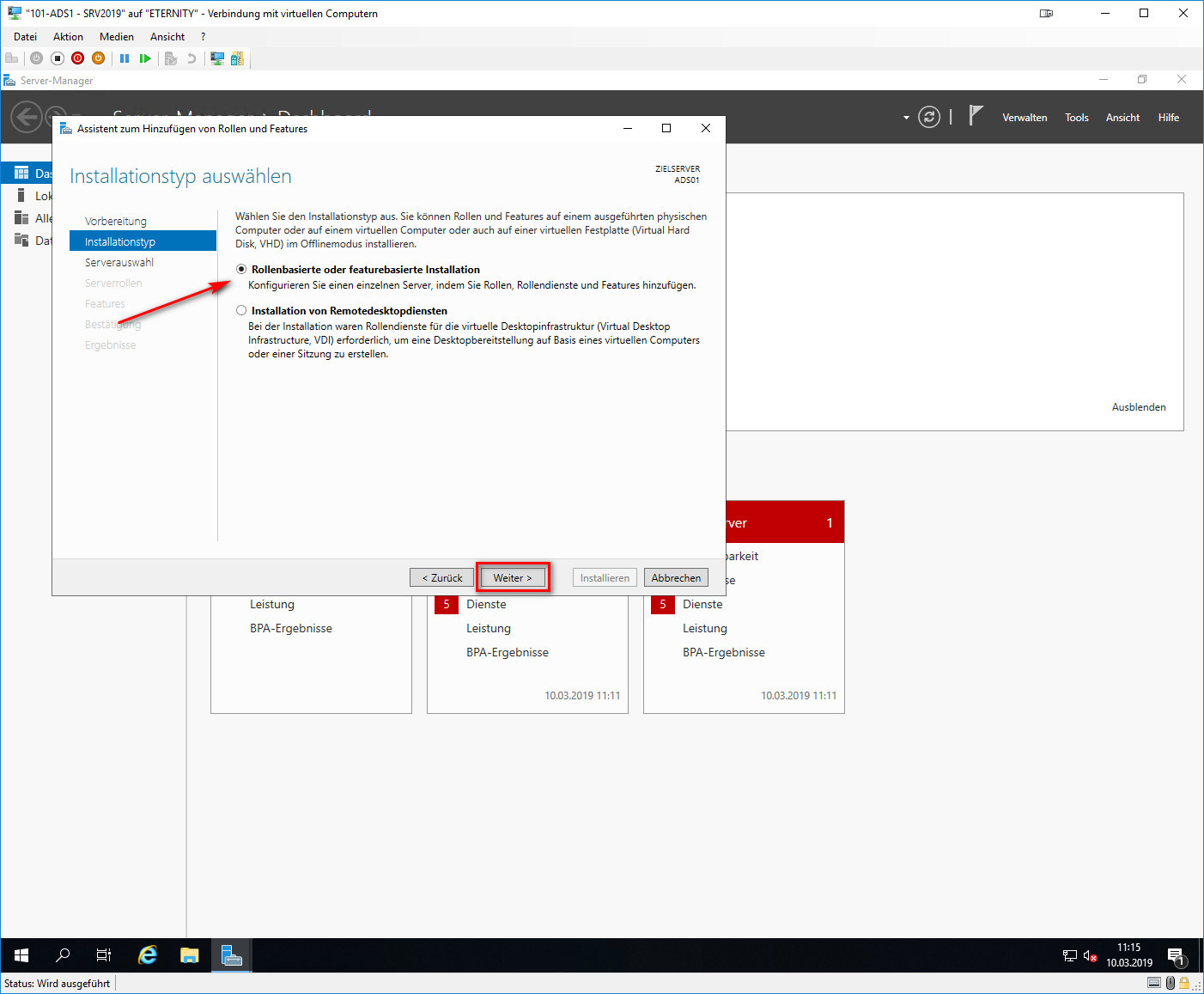

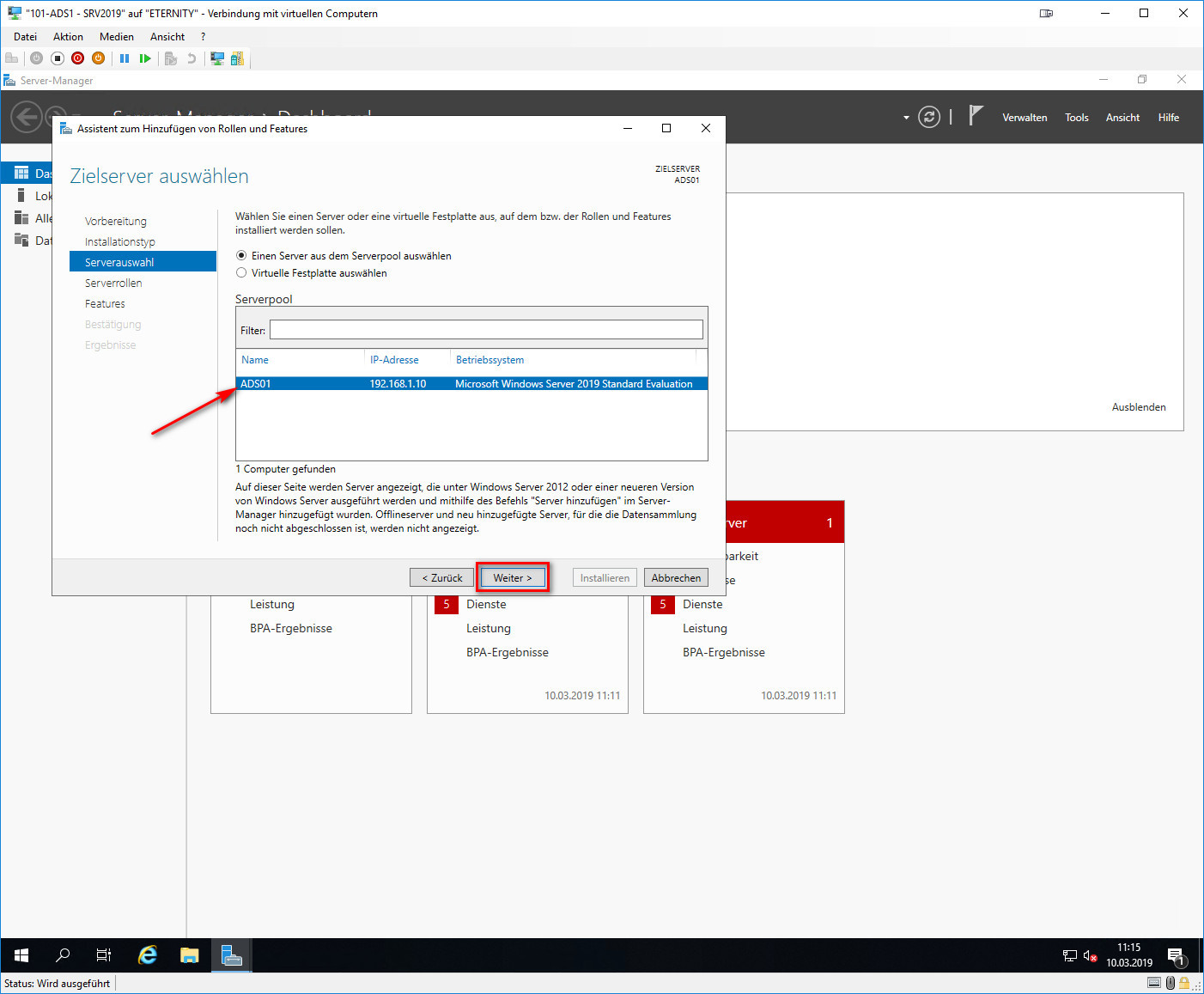

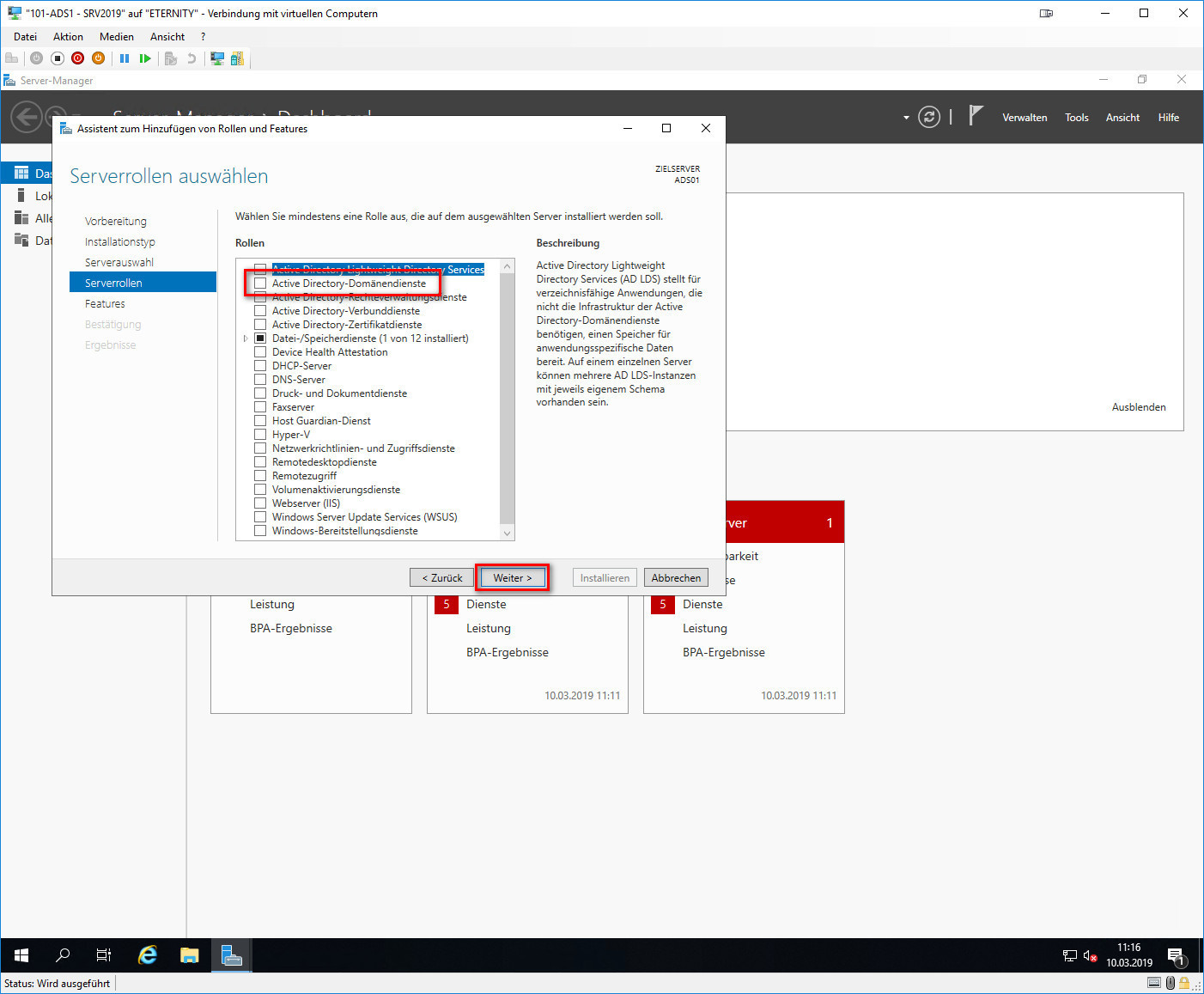

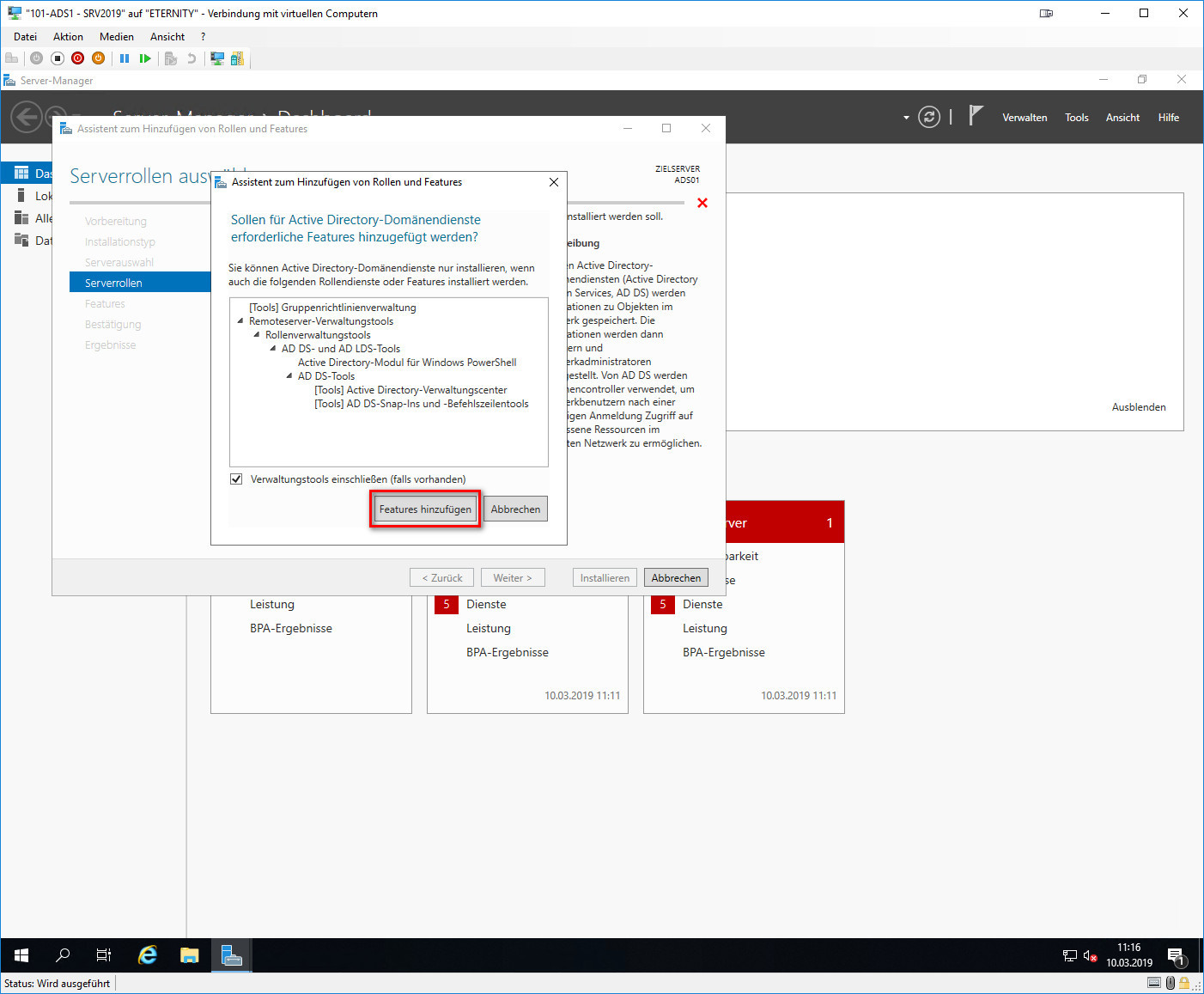

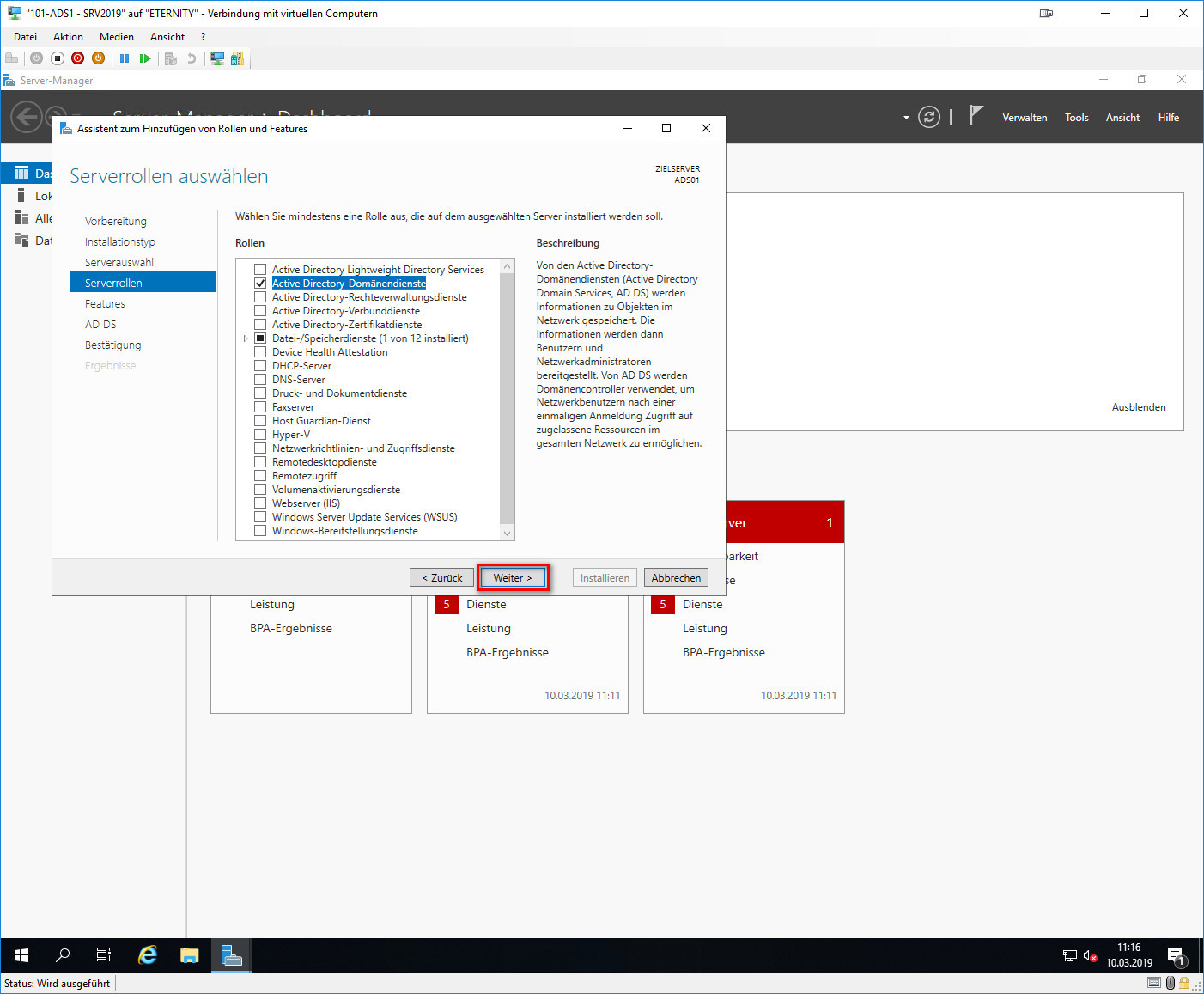

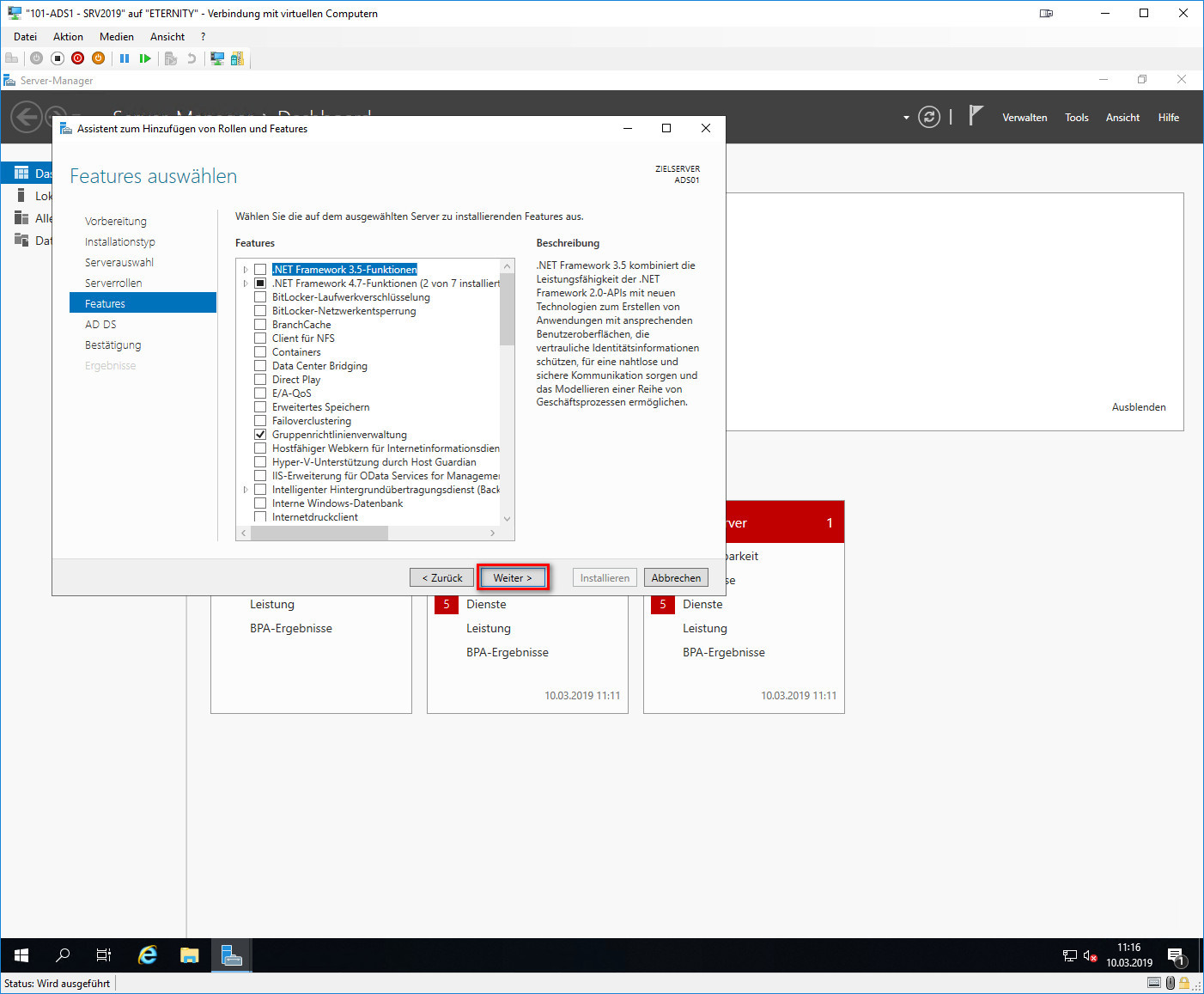

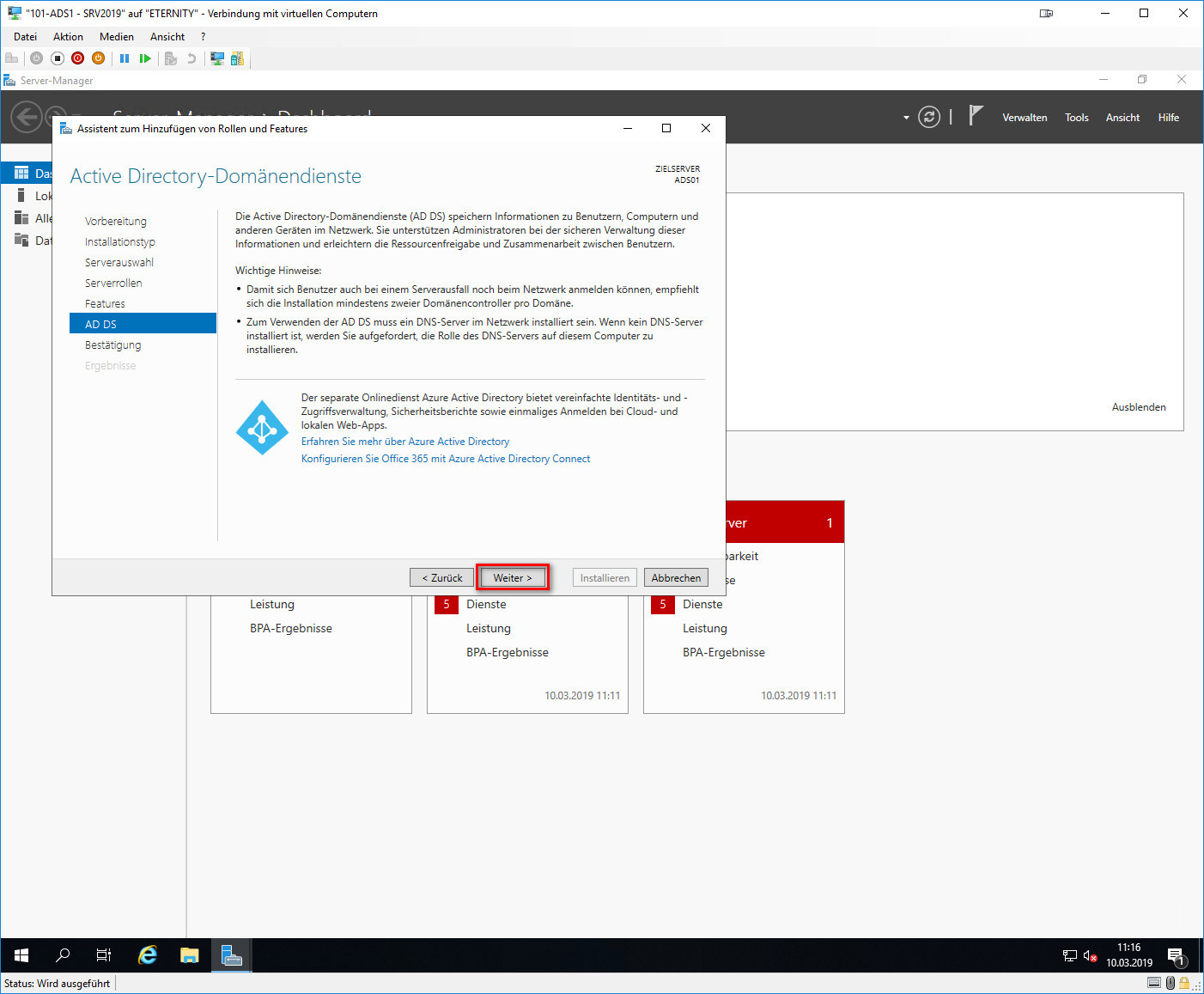

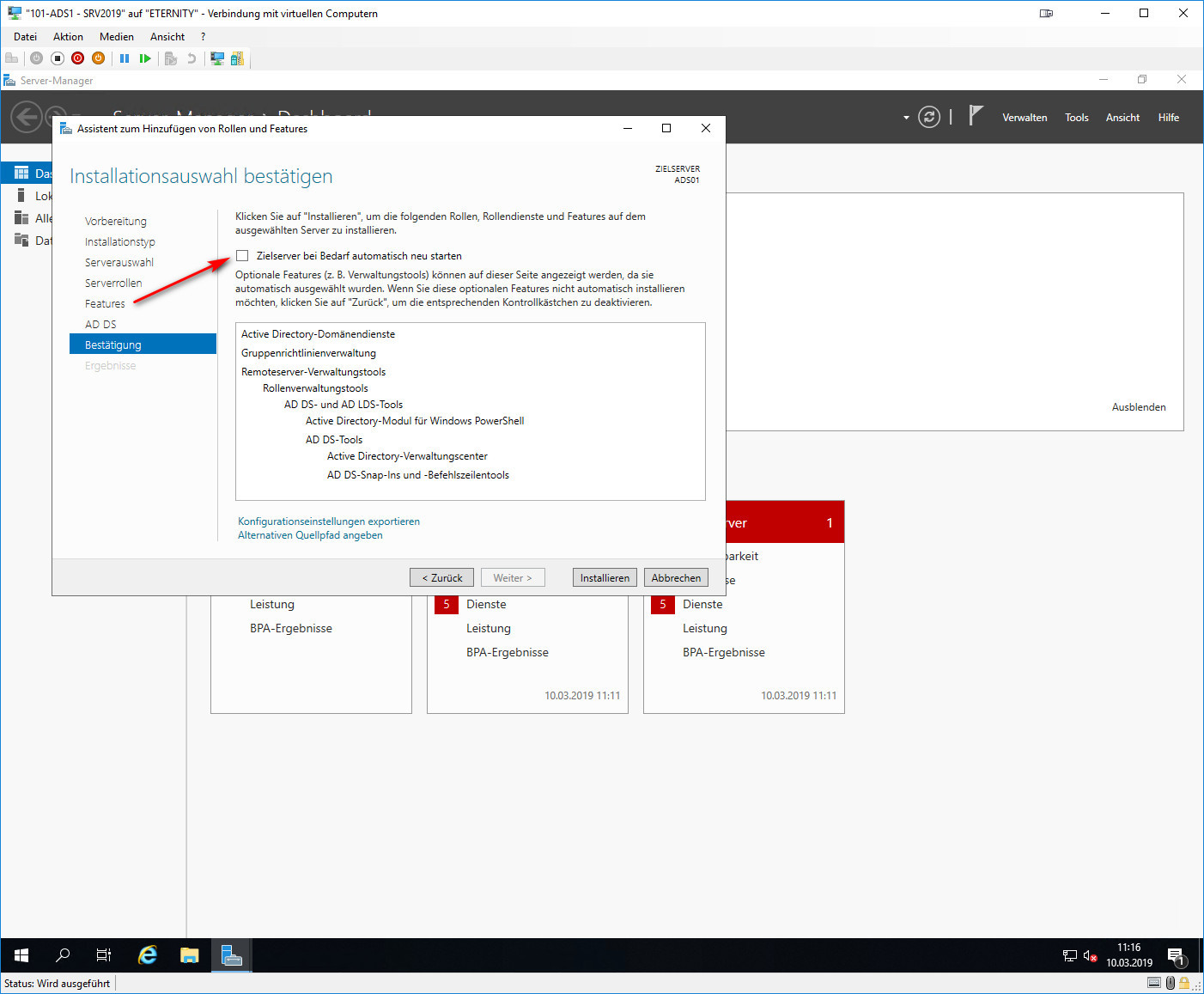

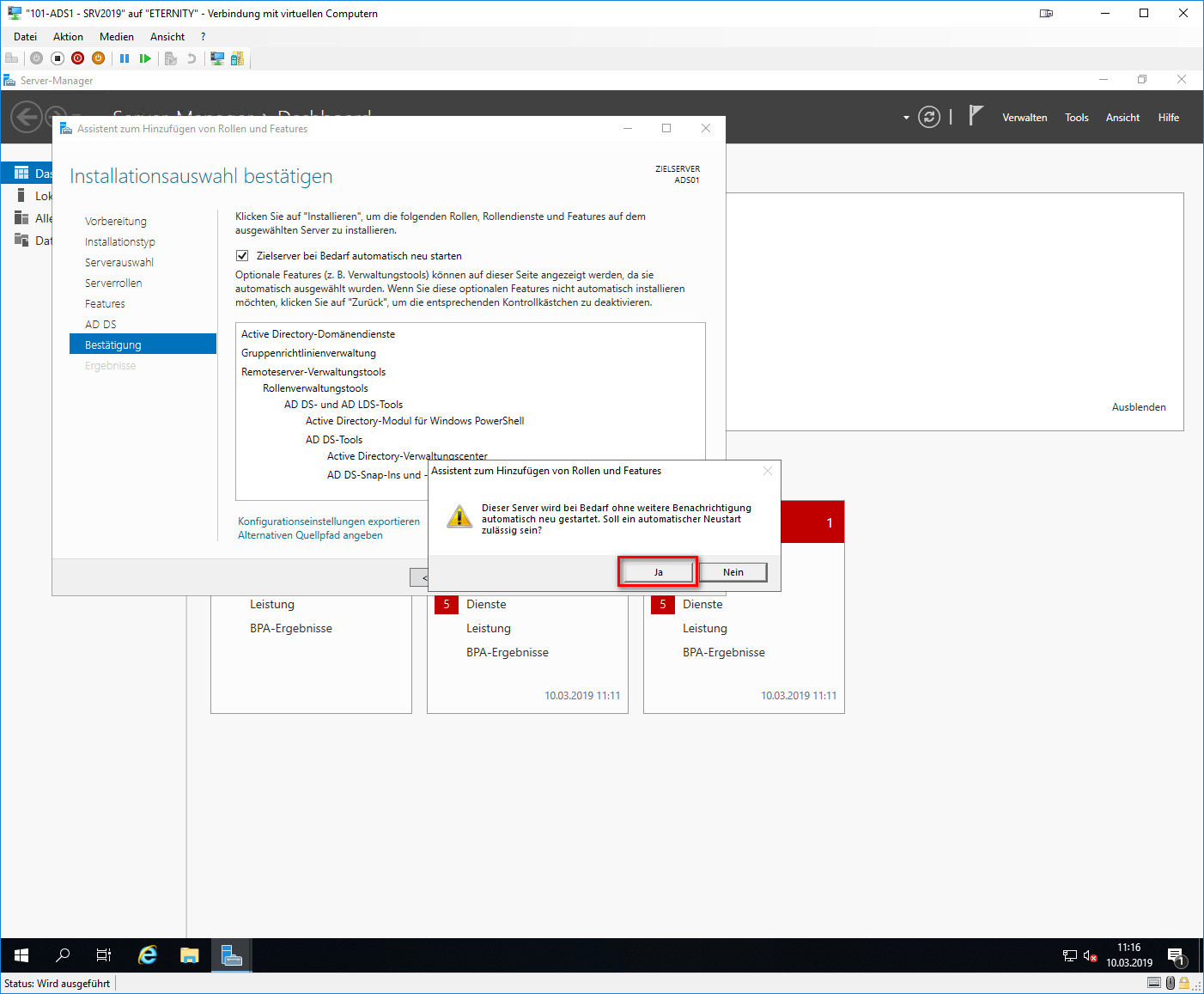

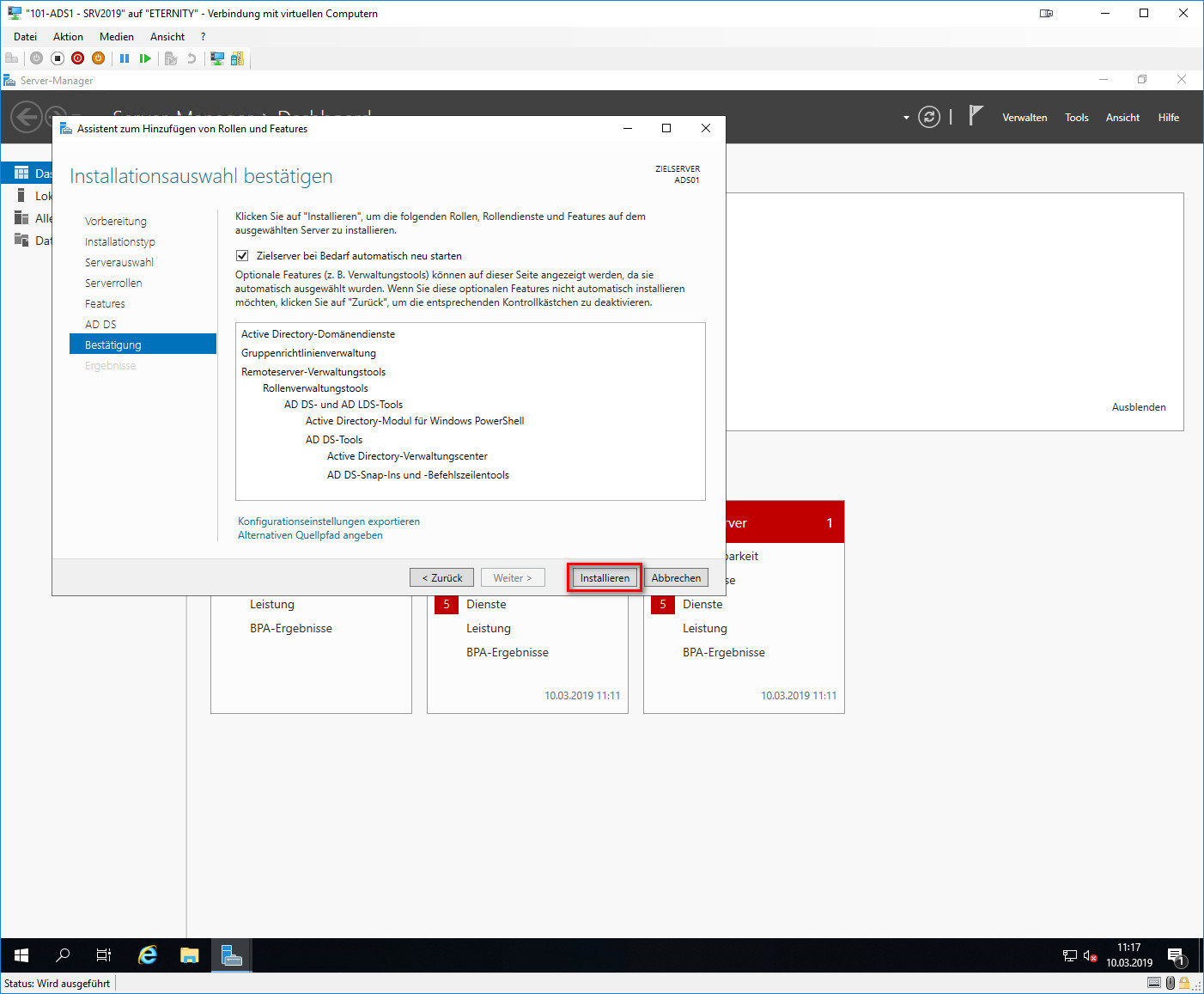

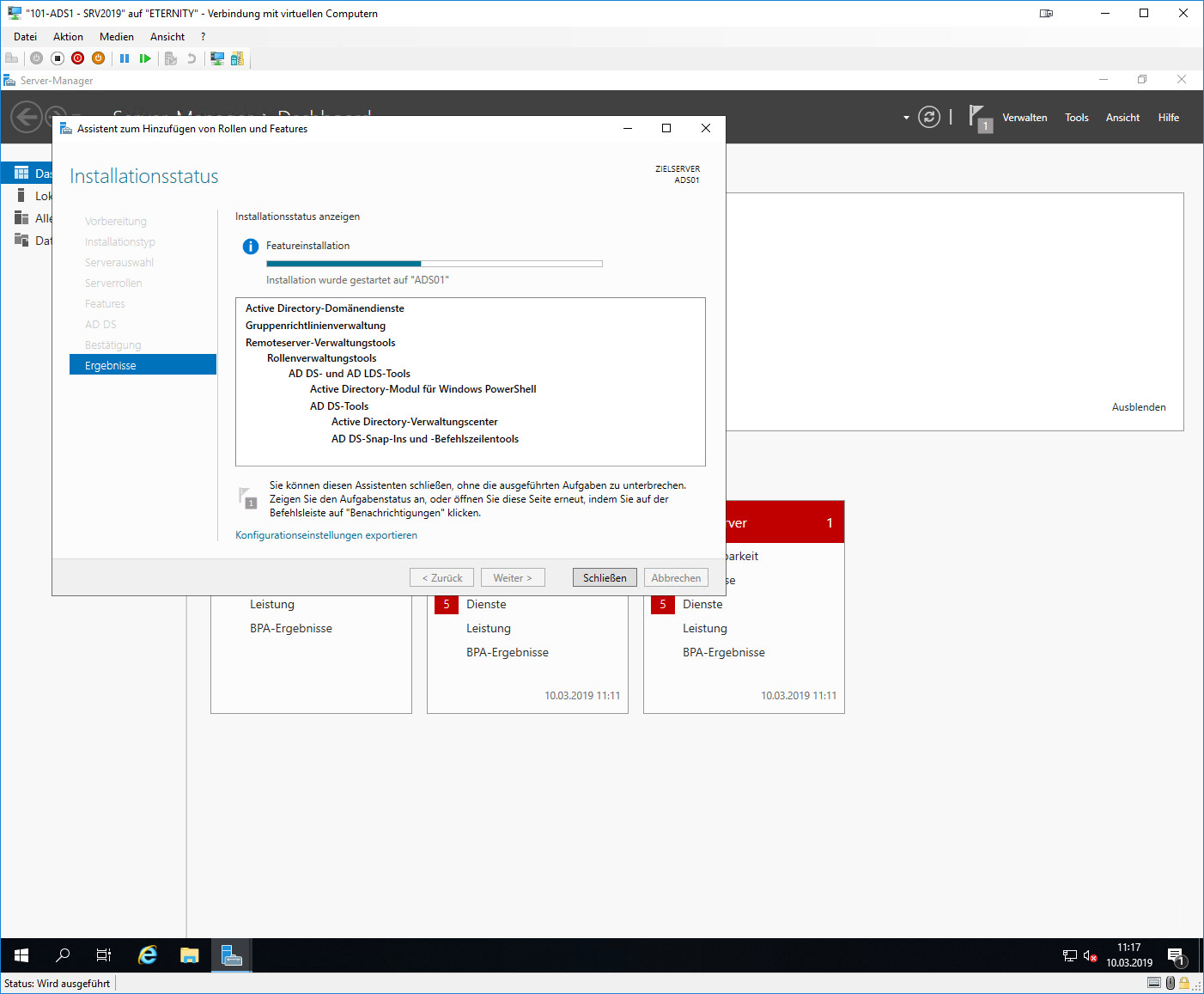

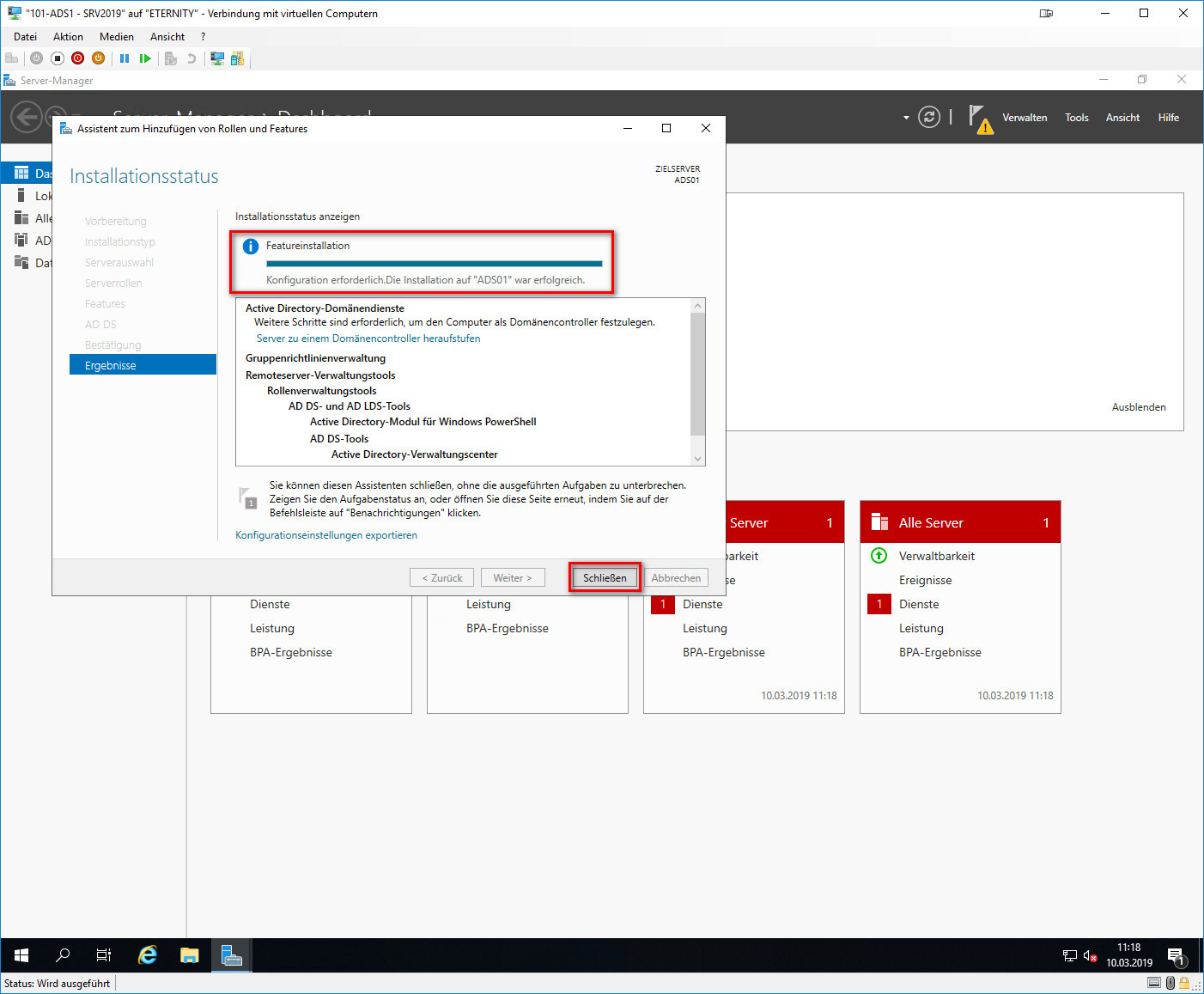

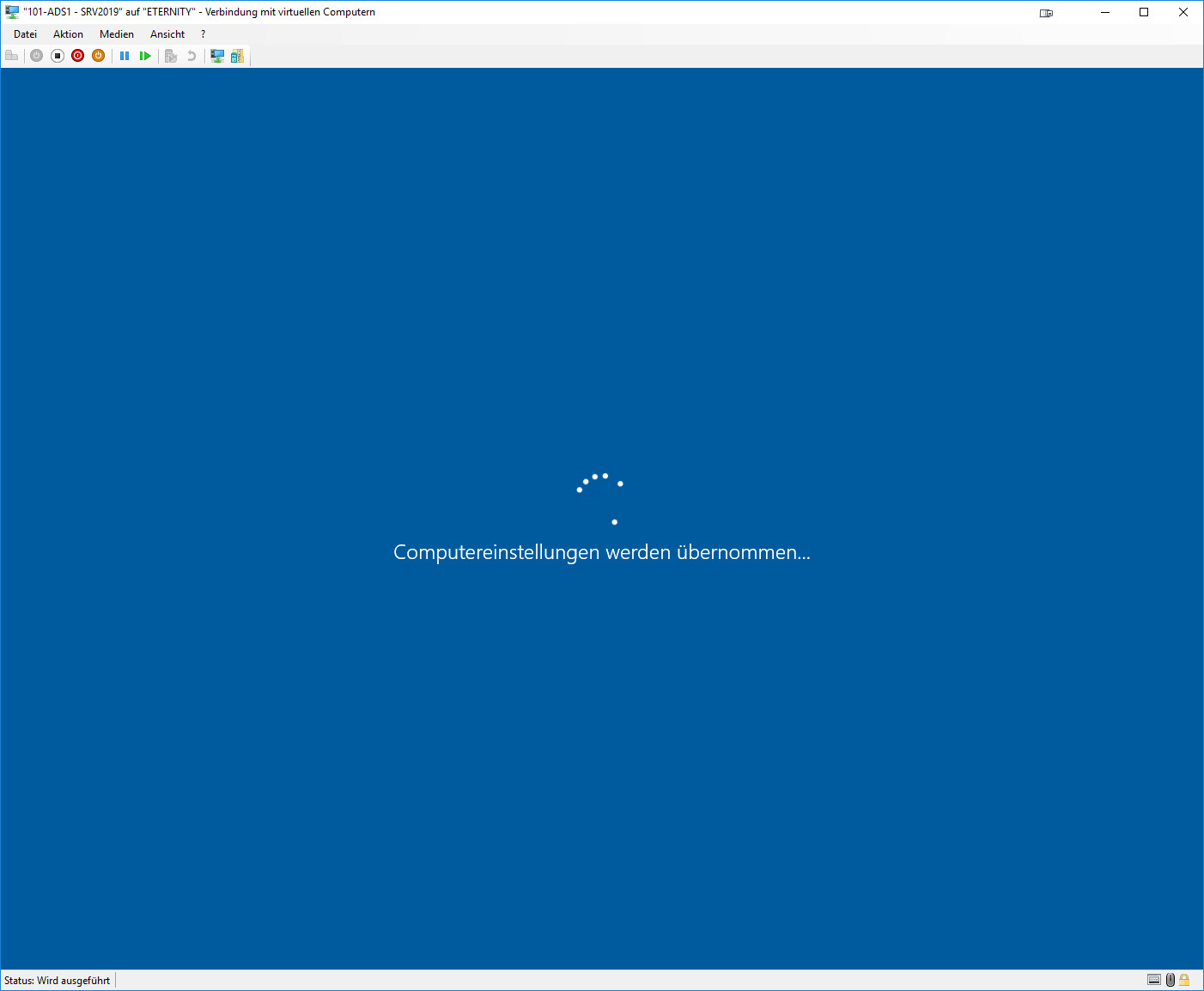

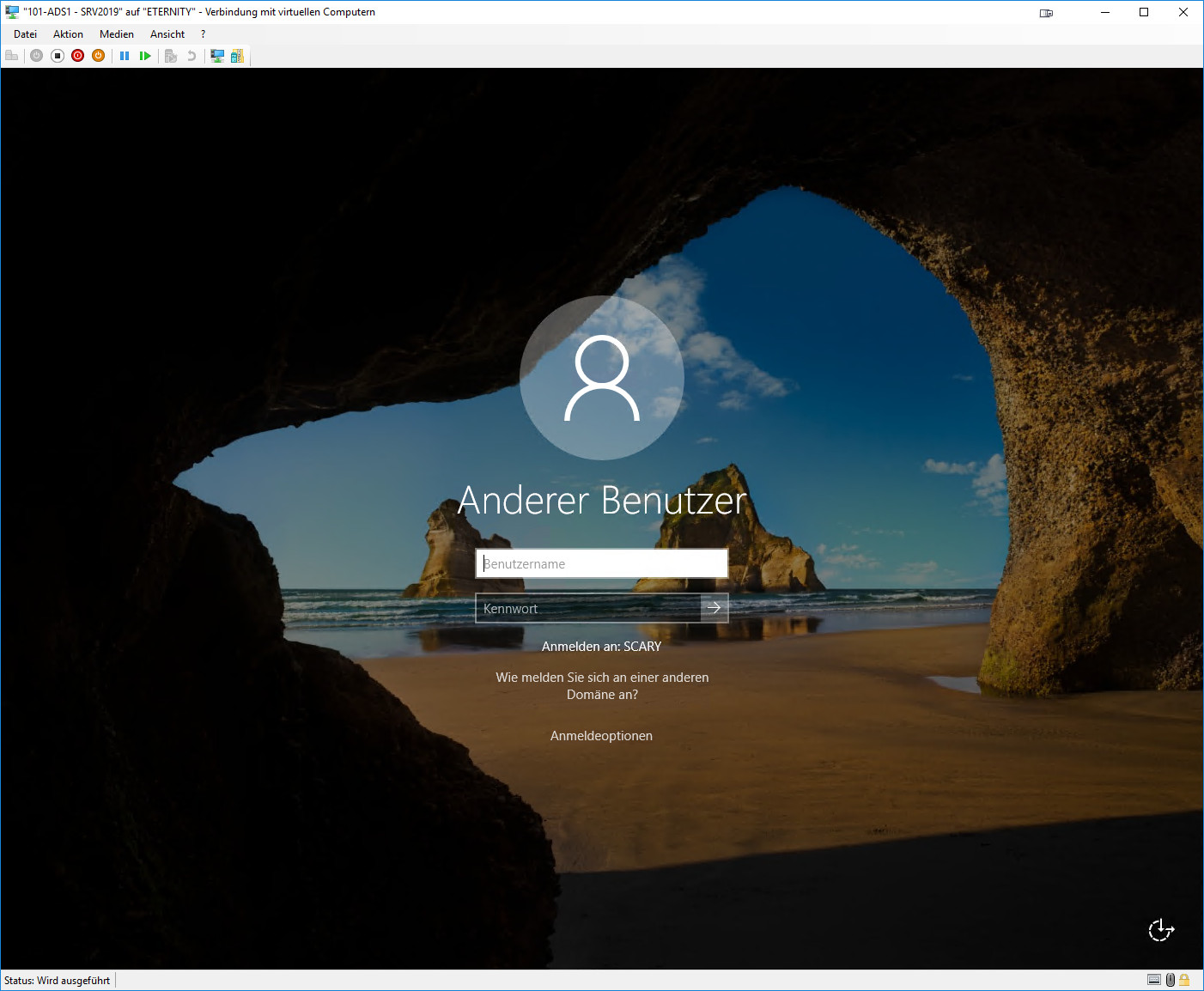

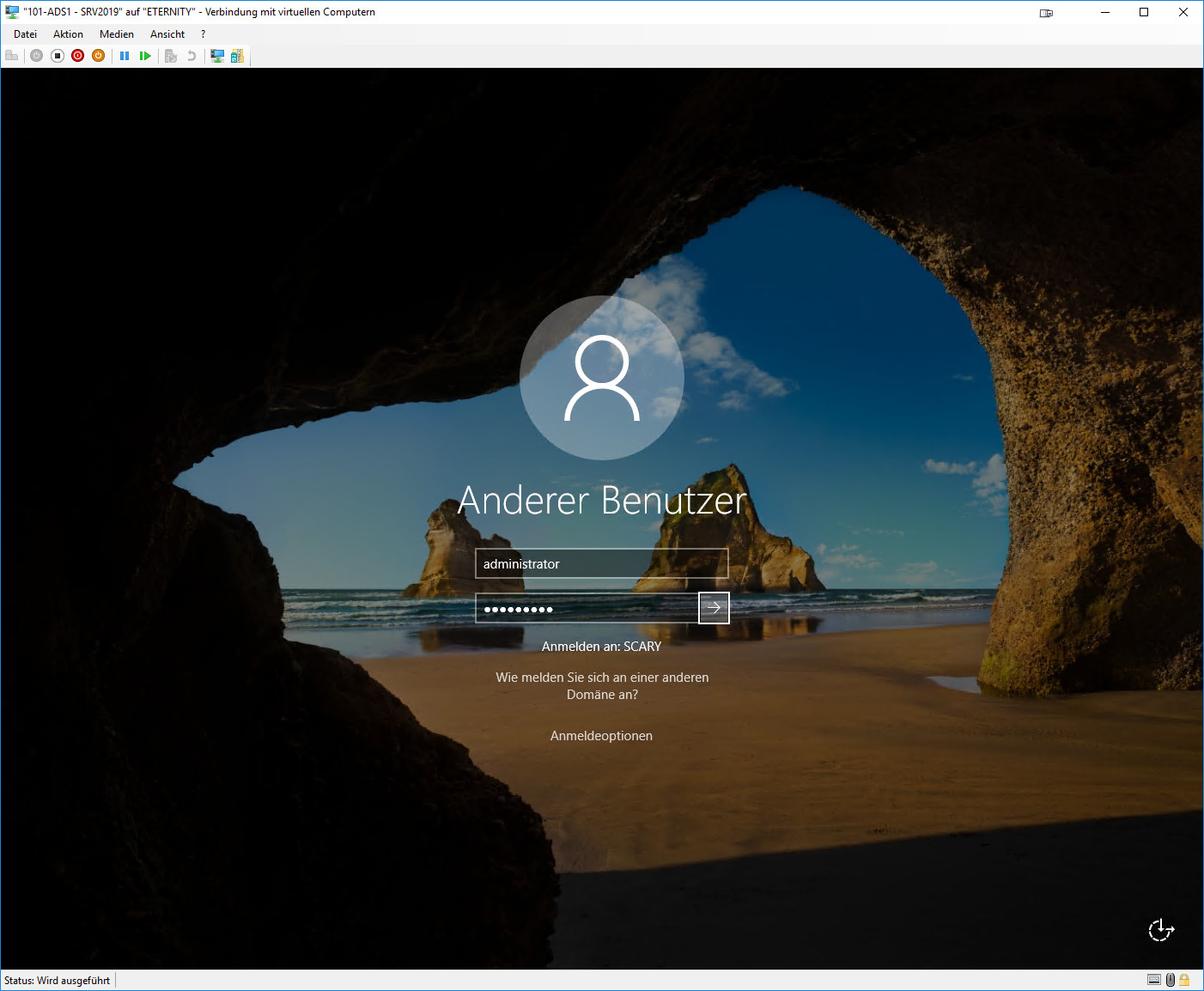

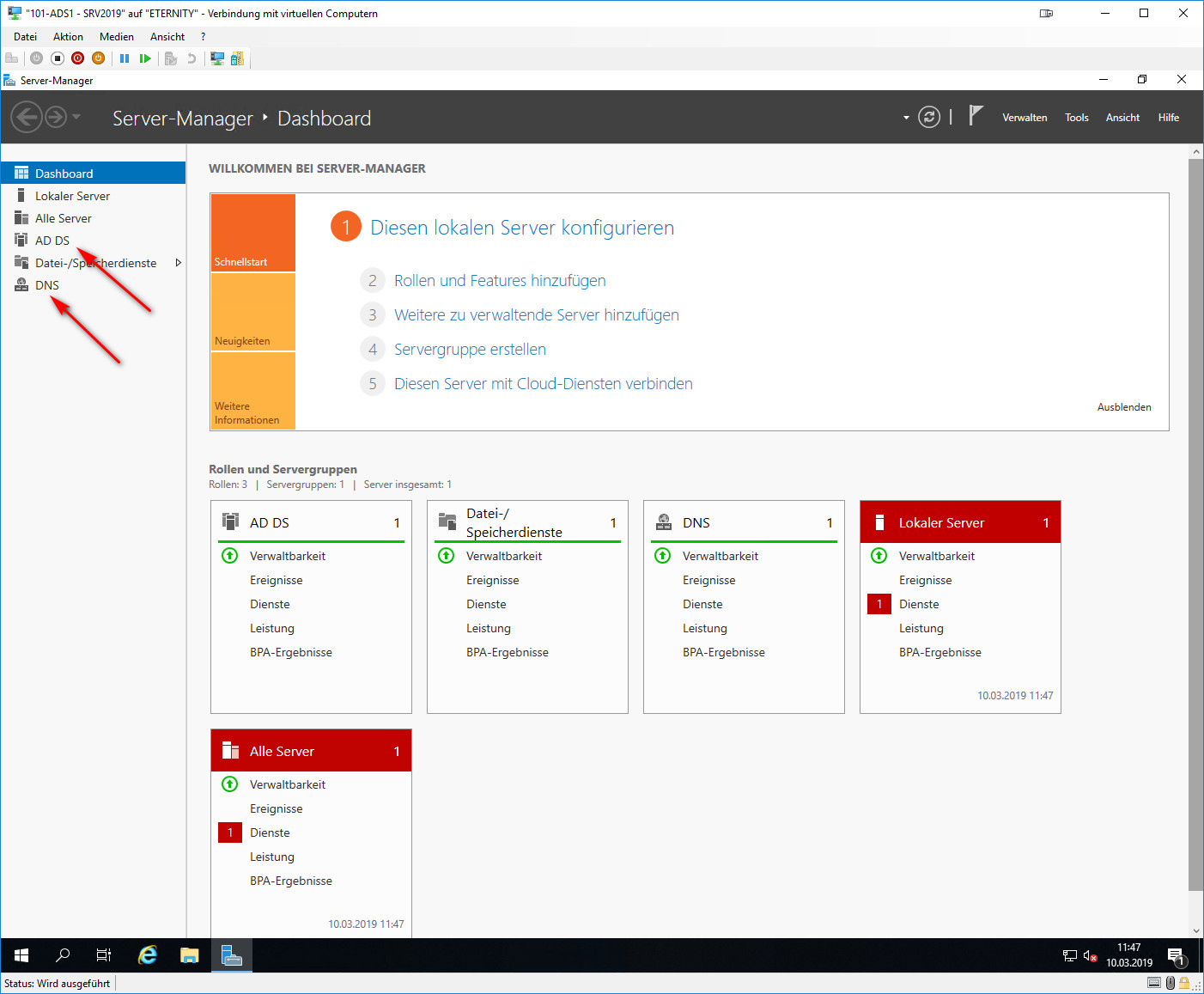

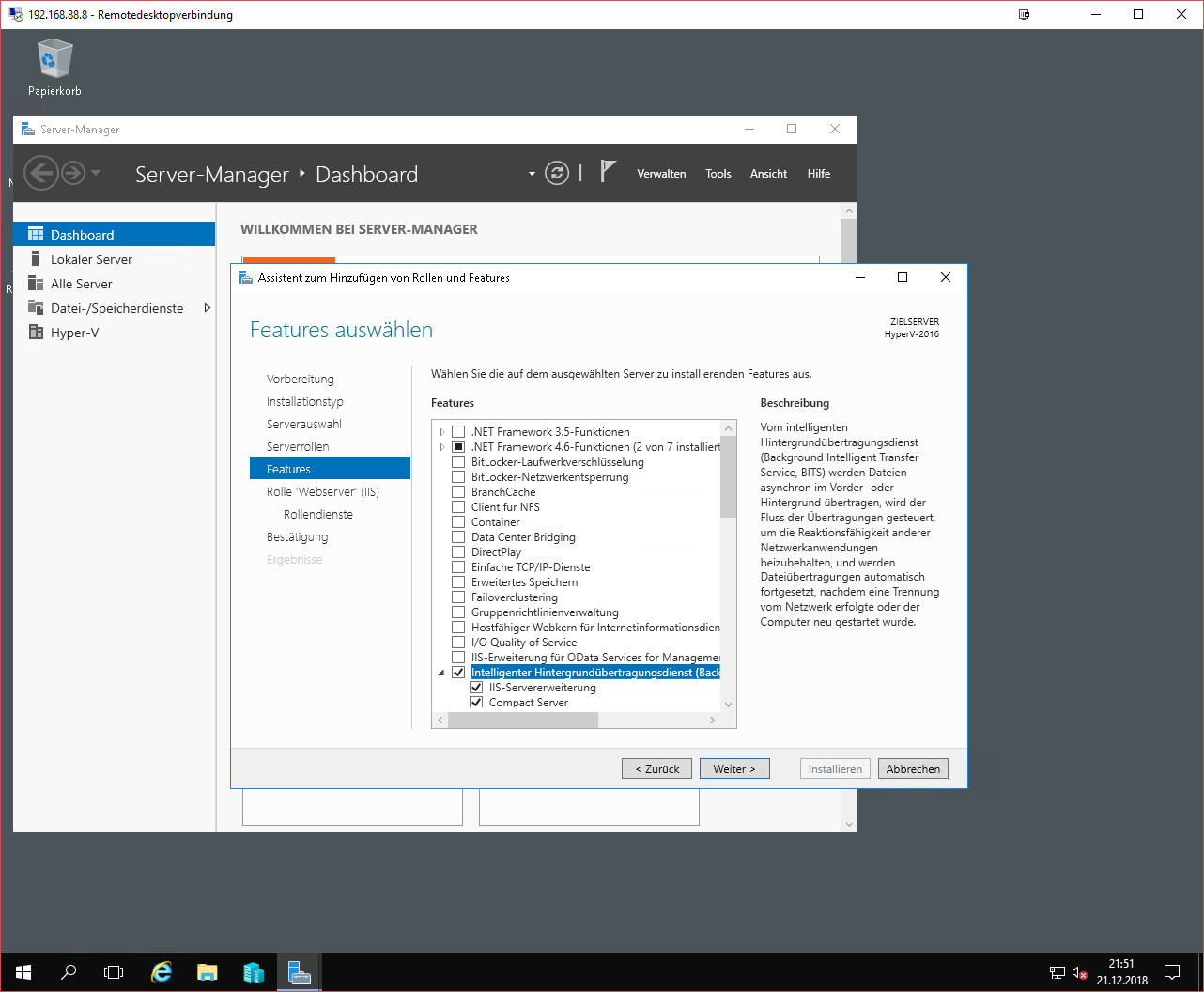

In der erstem Bilderserie habe ich die Installation der Active Directory Rolle zusammengefasst. Hier wird der Assistent „durchgeklickt“. Den Haken bei „Zielserver automatisch neu starten“ kann man sich sparen. Der Server benötigt bei der Installation der Rolle keinen Neustart.

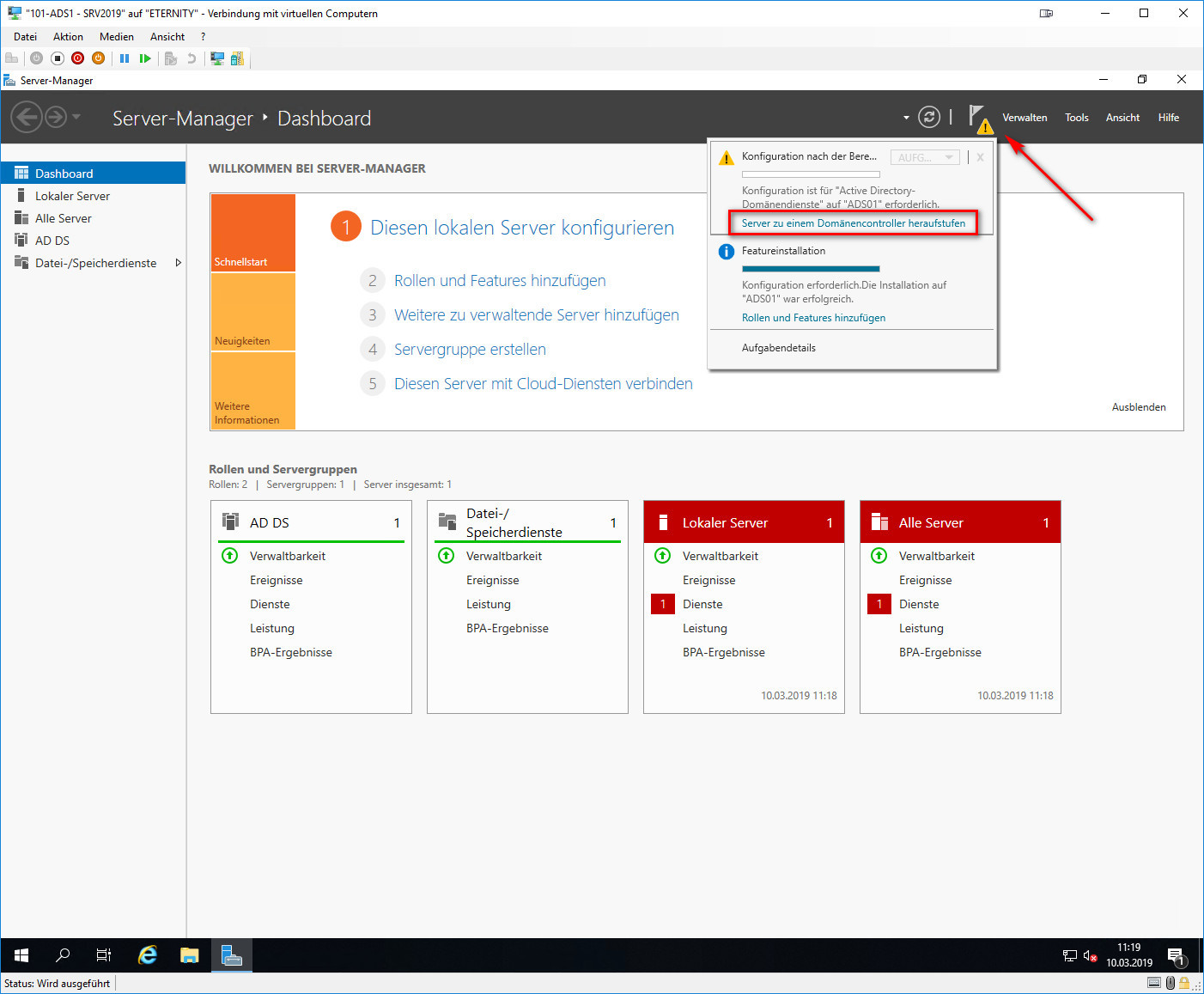

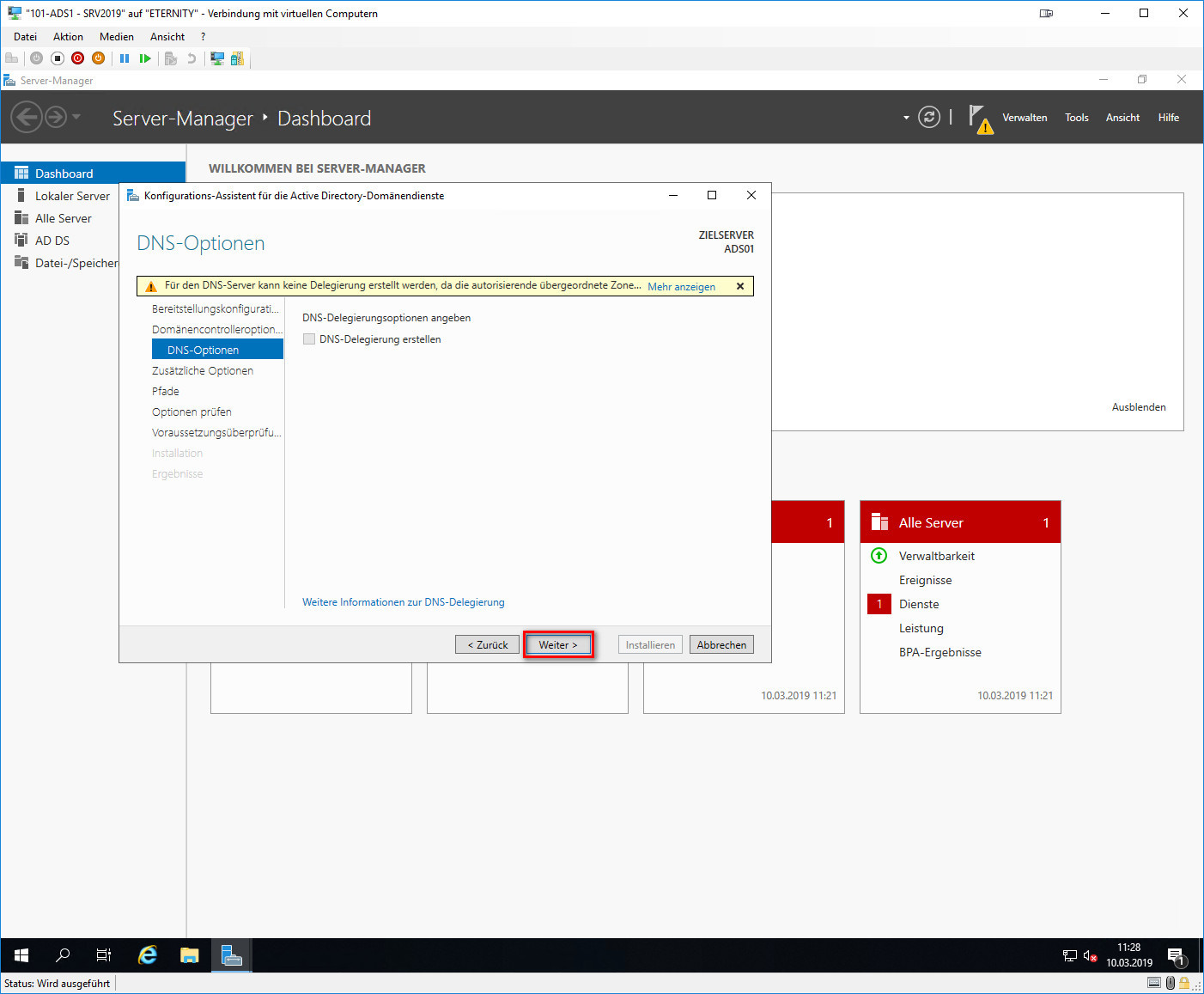

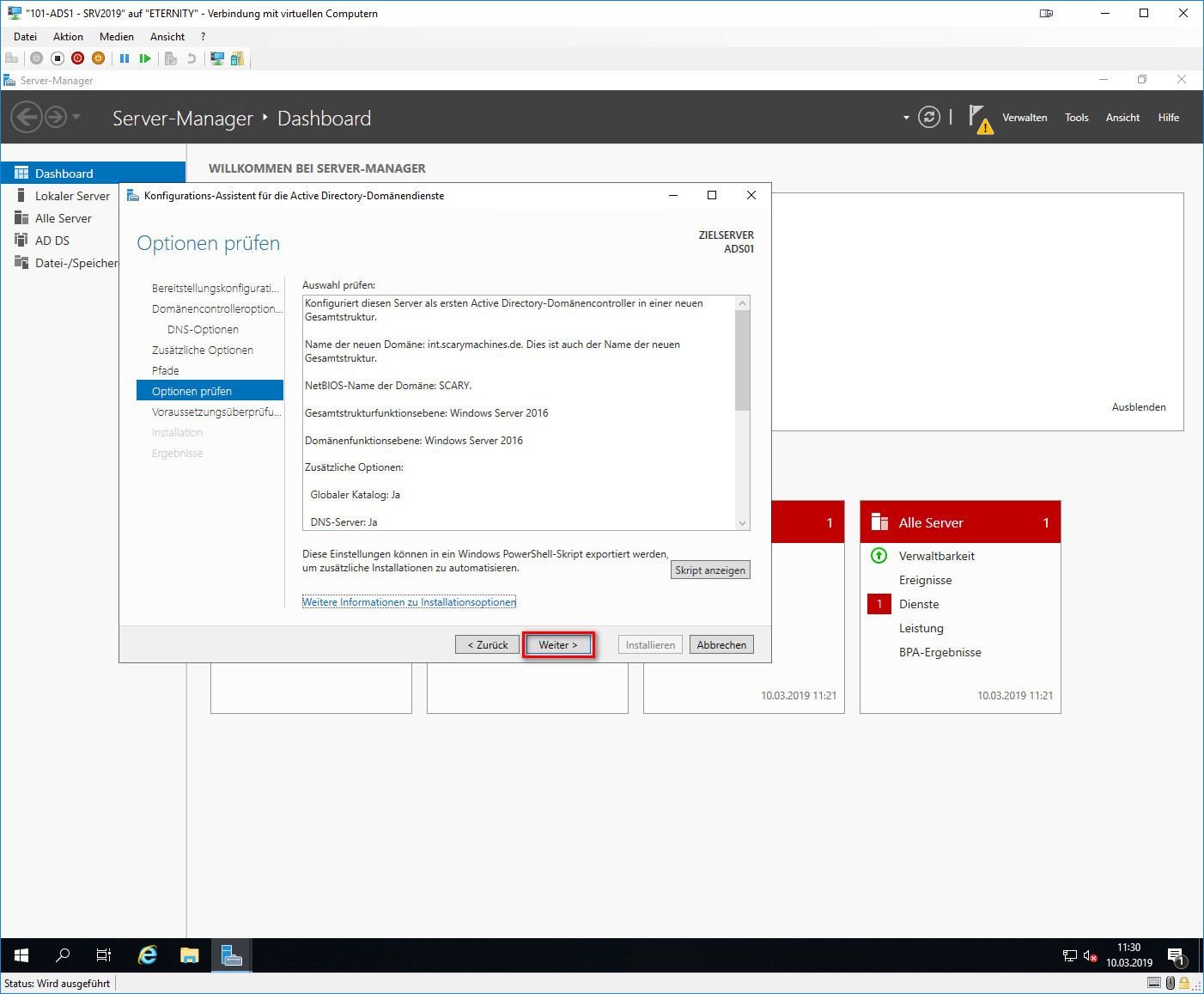

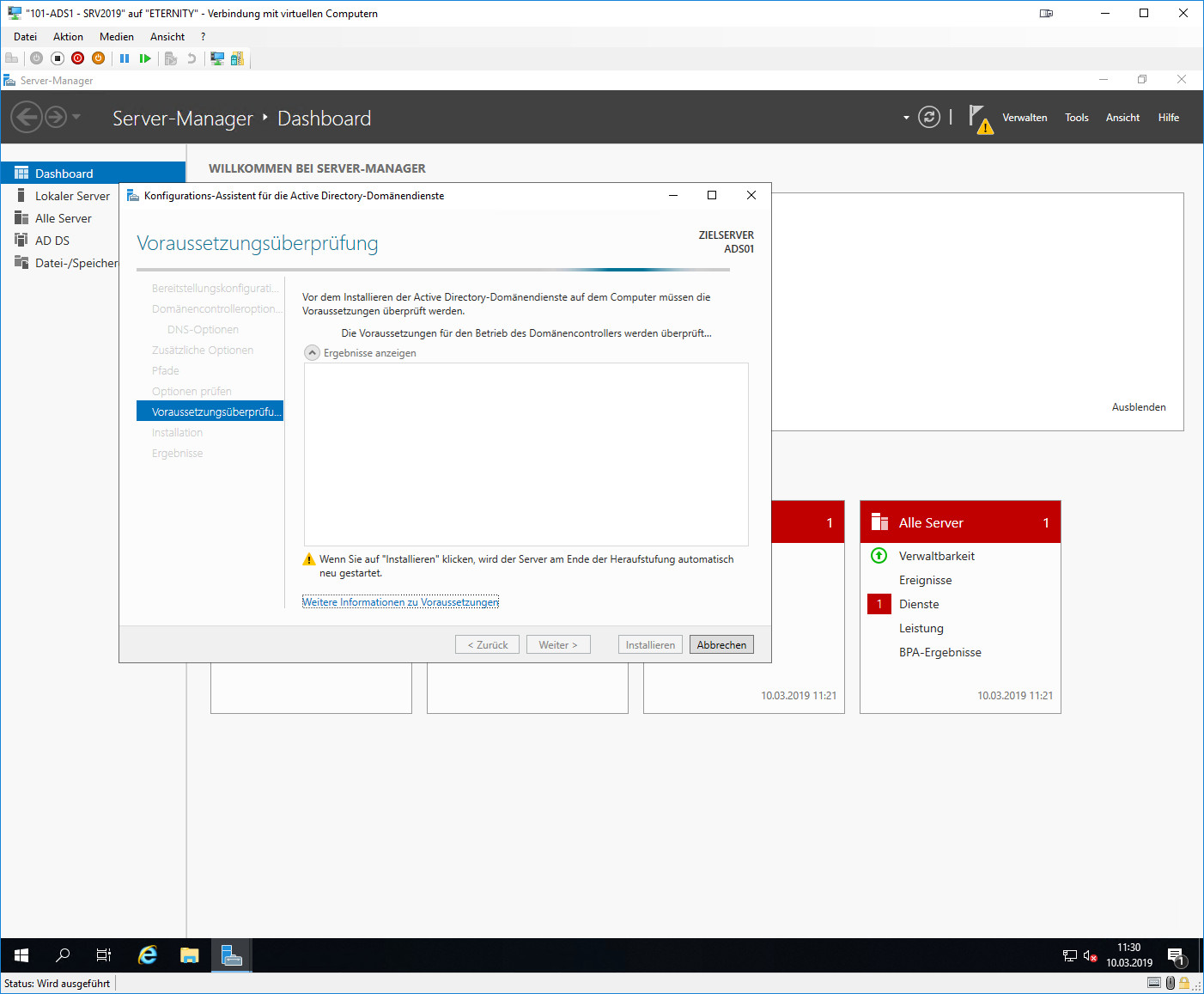

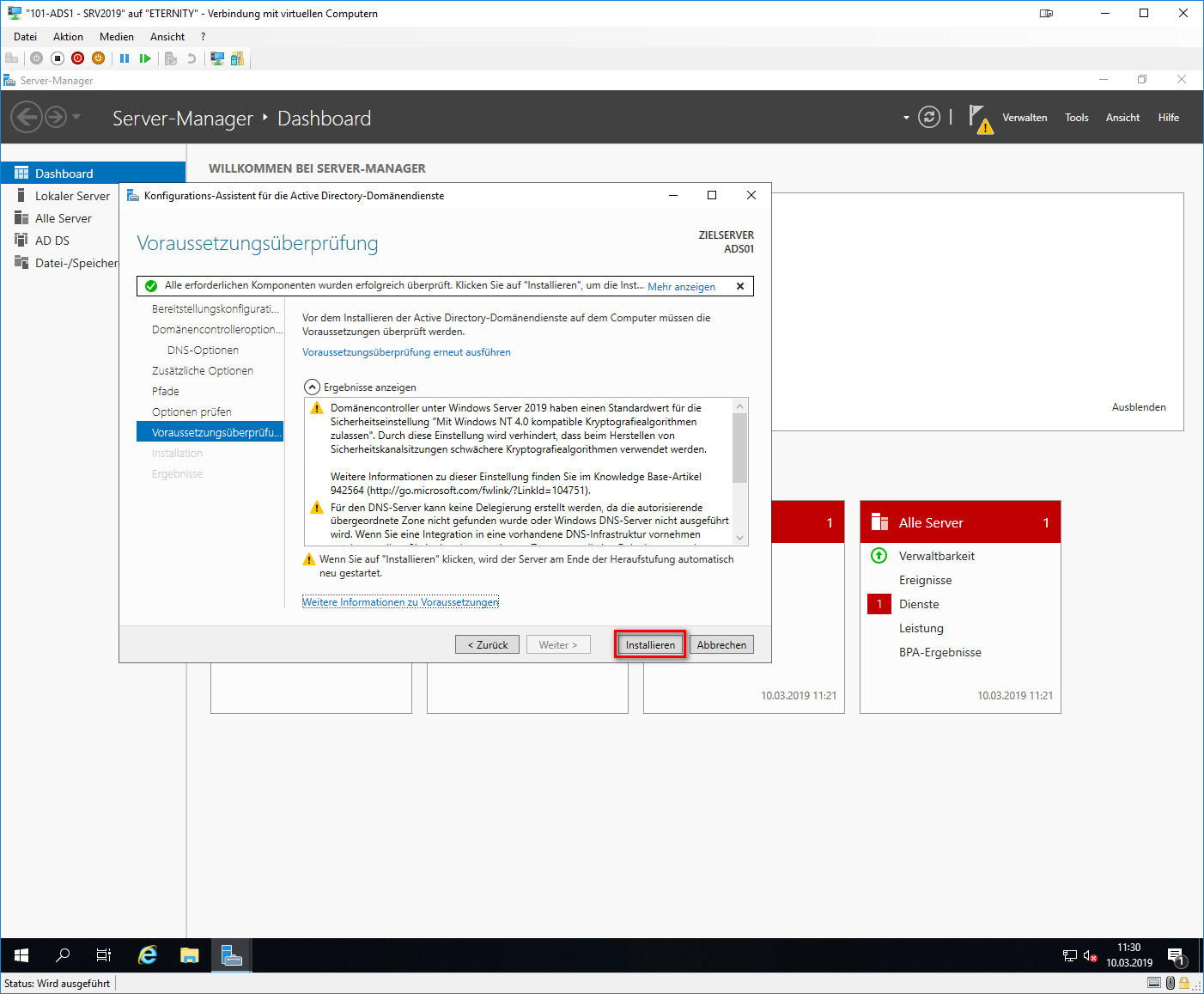

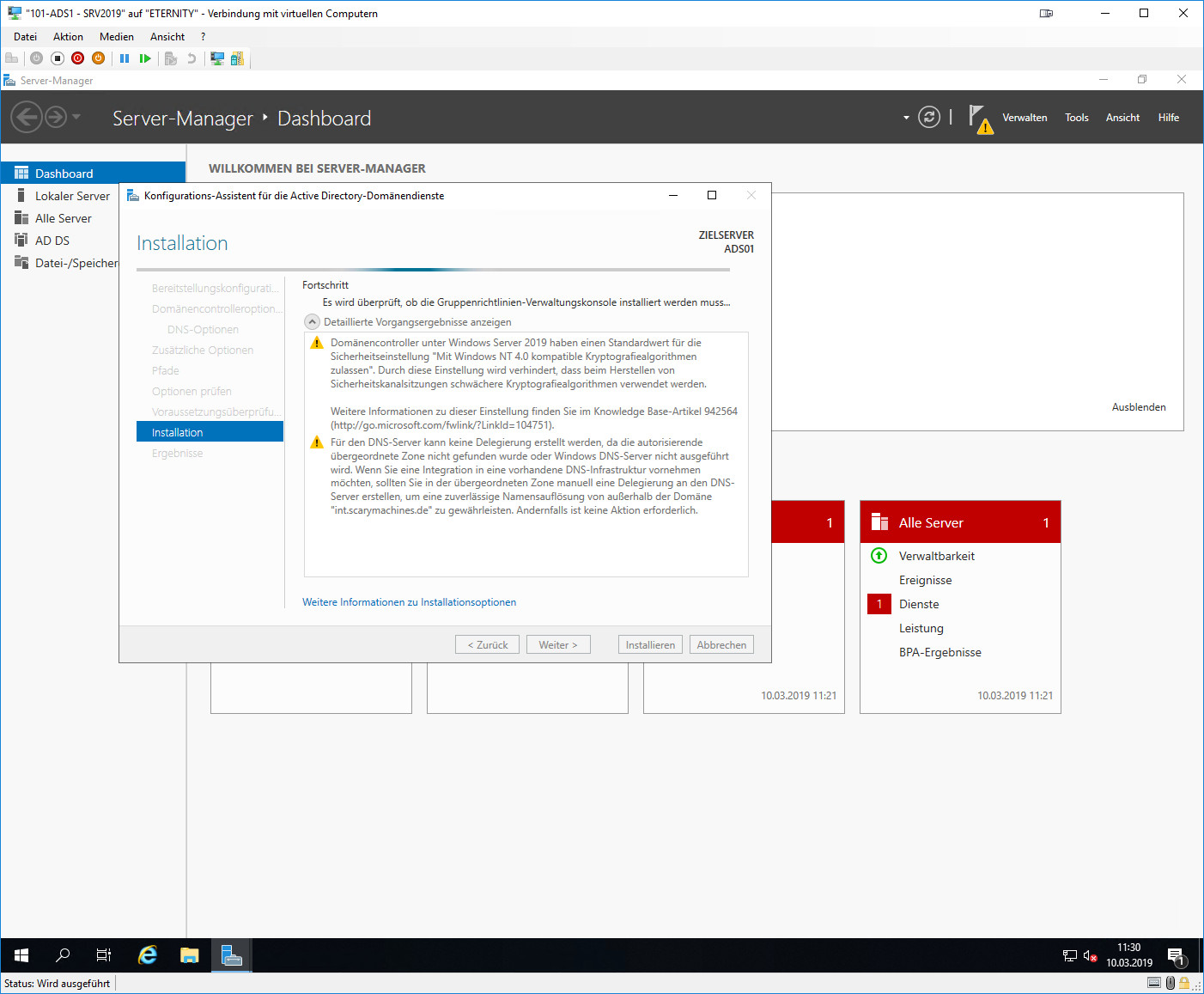

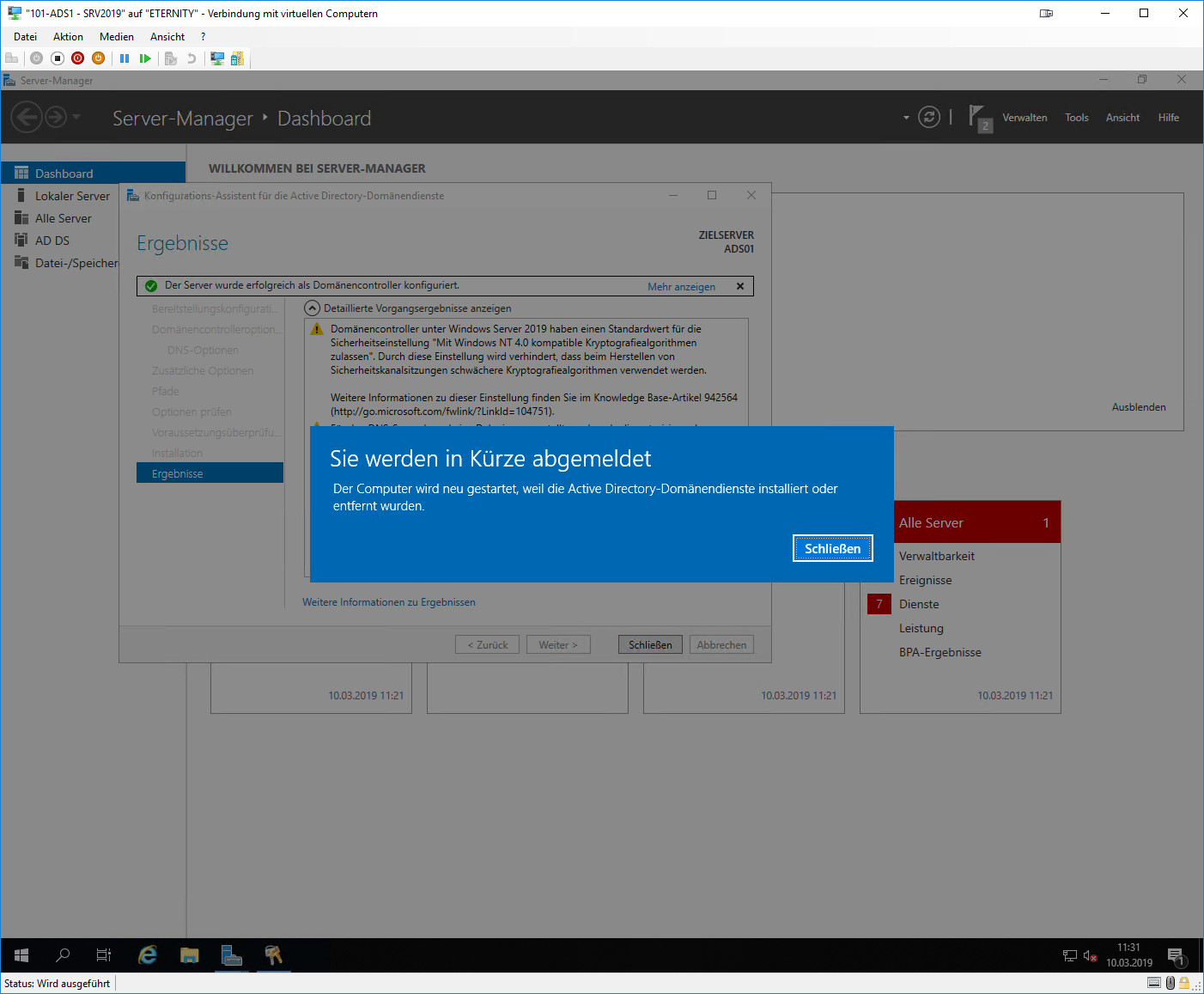

In der zweiten Bilderserie Stufen wir den Server zum Domain Controller hoch. Dieser Schritt wird im Server Manager durchgeführt.

Anmerkung: „DCPromo“ gibt es seit Server 2012 nicht mehr.

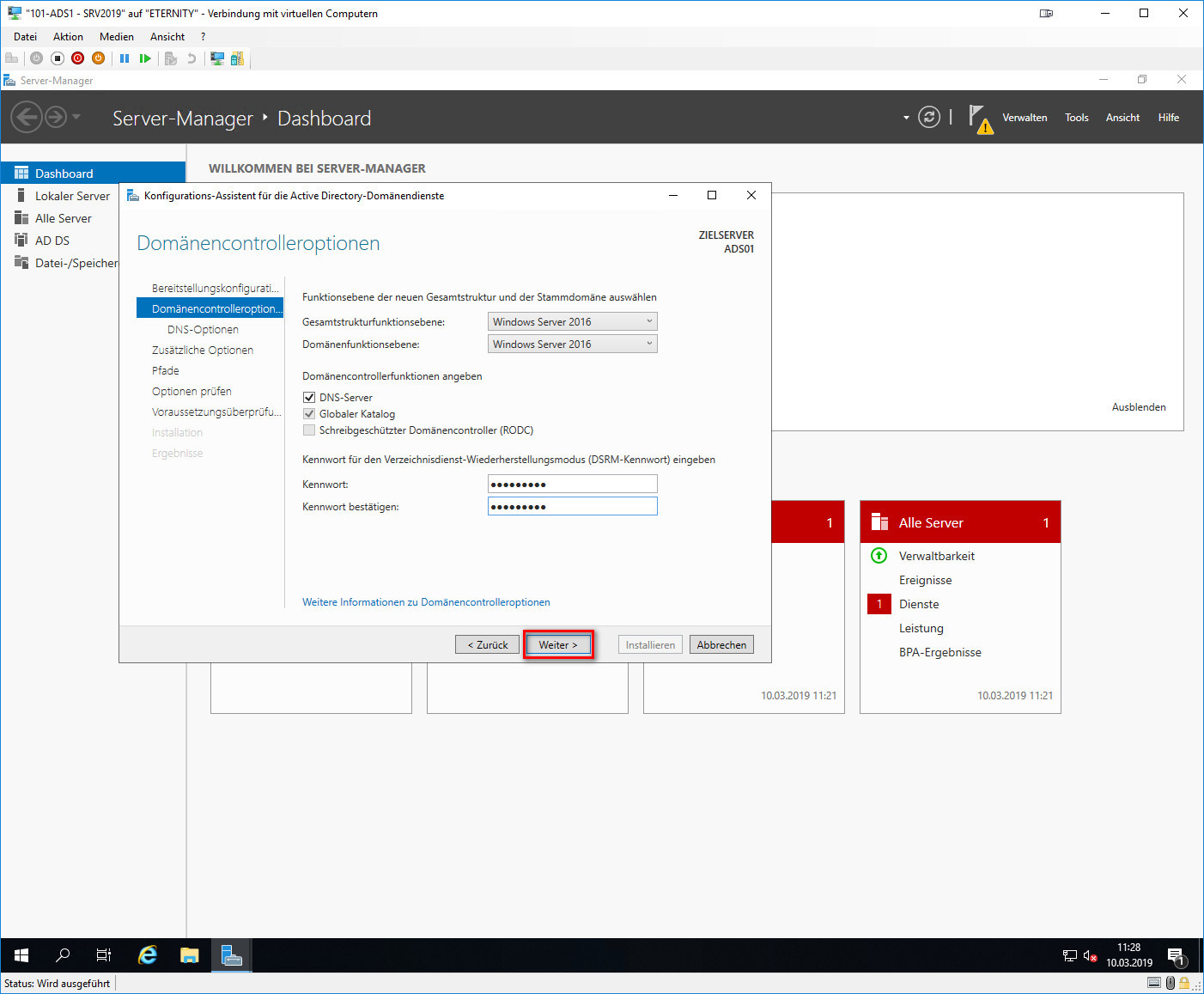

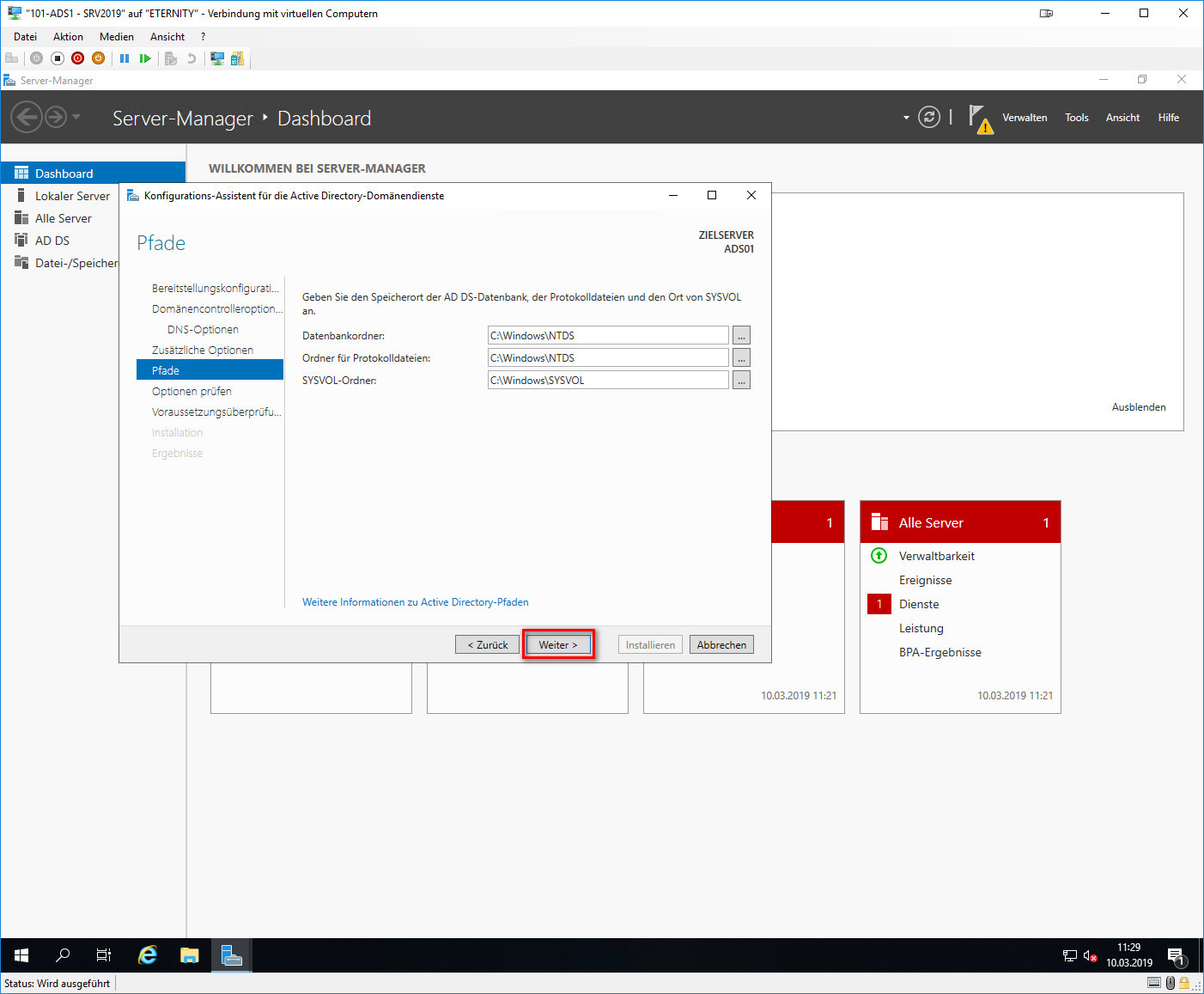

Die Pfadeinstellungen für den NTDS- und Sysvol-Ordner belassen wir bei den Standardeinstellungen. Es ist Grundsätzlich denkbar diese auf eine Partition zu legen.

Das DSRM Wiederherstellungskennwort muss dokumentiert und sicher verwahrt werden. Es wird im Wiederherstellungsfall benötigt.

Anmerkung: Es lässt sich im laufenden Betrieb mit ntdsutil ändern.

Damit ist das hochstufen zum Domain Controller abgeschlossen. Wir können nun die nächsten Punkte angehen.

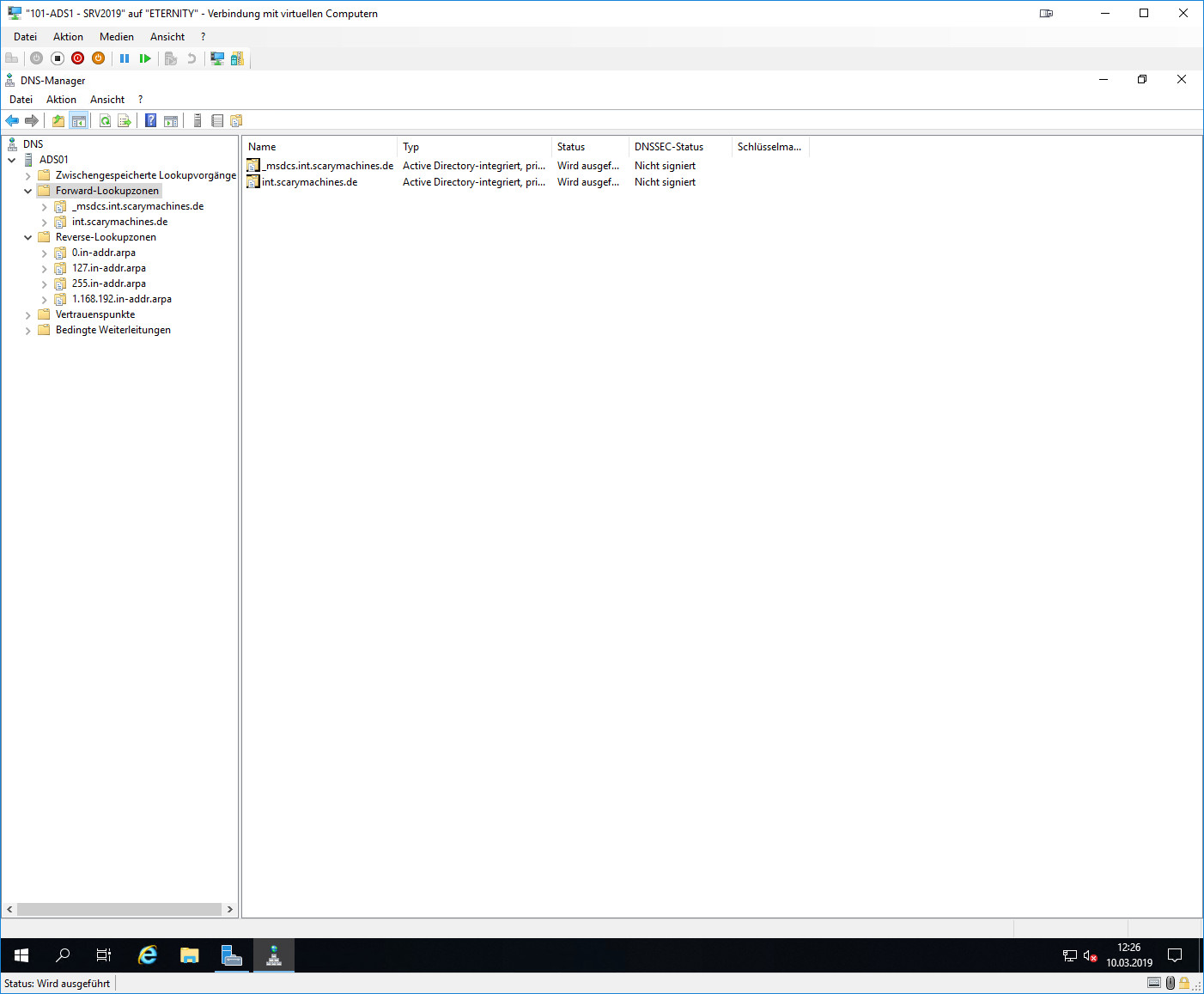

DNS Konfigurieren

Hier unterscheiden wir zwischen DNS-Client Einstellungen und DNS-Server Einstellungen. Zuerst die DNS-Client Einstellungen

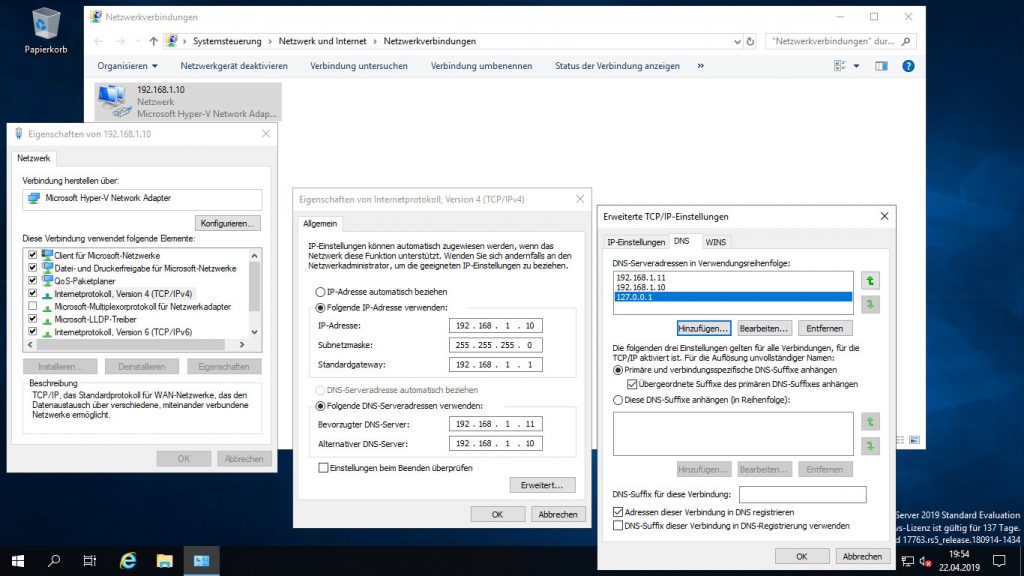

Best Practice ist, beide DNS-Server „über Kreuz“ einzutragen. In meinem Fall ist ADS01 192.168.1.10 und ADS02 192.168.1.11. Bei ADS01 wird ADS02 als Primärer DNS-Server eingetragen und umgekehrt bei ADS02. Als zweite IP-Adresse dann die eigne. Zusätzlich wird als dritte IP die localhost Adresse hinterlegt.

An diese Stelle wird kein Eintrag zu einem öffentlichen DNS-Server hinterlegt!

Kommen wir zu den Einstellungen des DNS-Server. Die Grundeinstellungen für einen DNS-Server habe ich bereits in einem vorangegangen Artikel beschrieben.

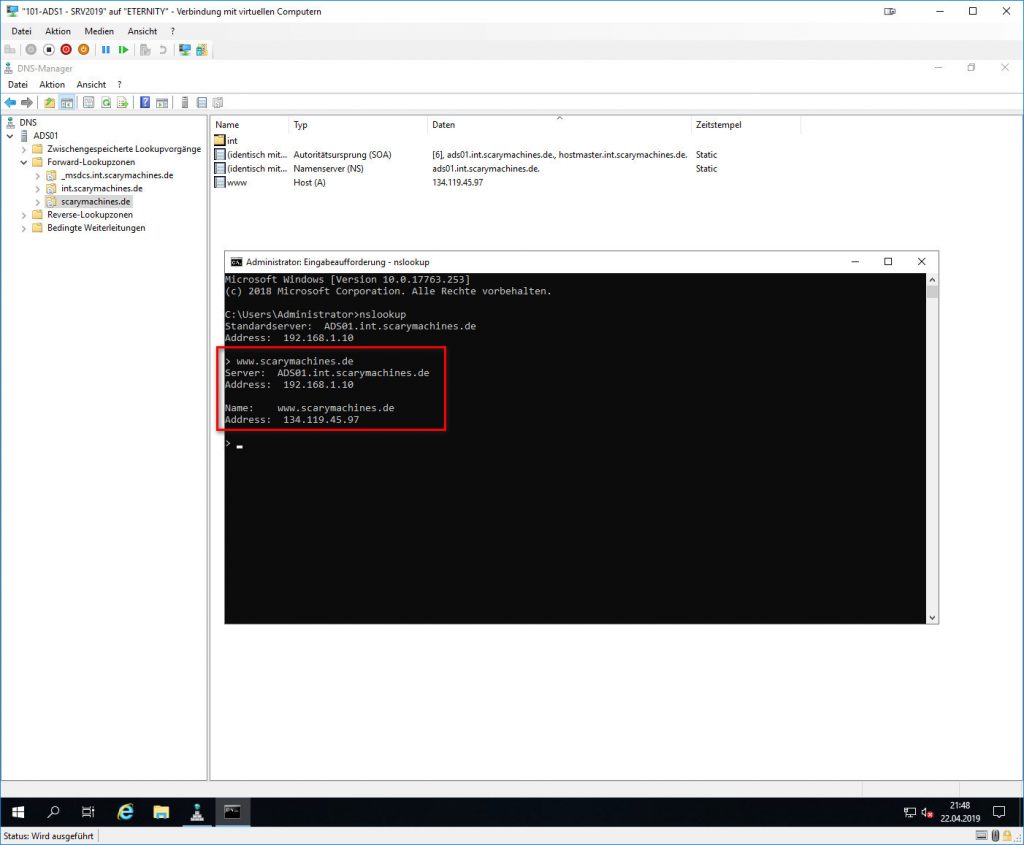

In meinem Fall nutze ich eine Split-Brain DNS Konfiguration. Das macht mich zu einen flexibel, bedeutet aber auch einen doppelten Verwaltungsaufwand intern bzw. extern.

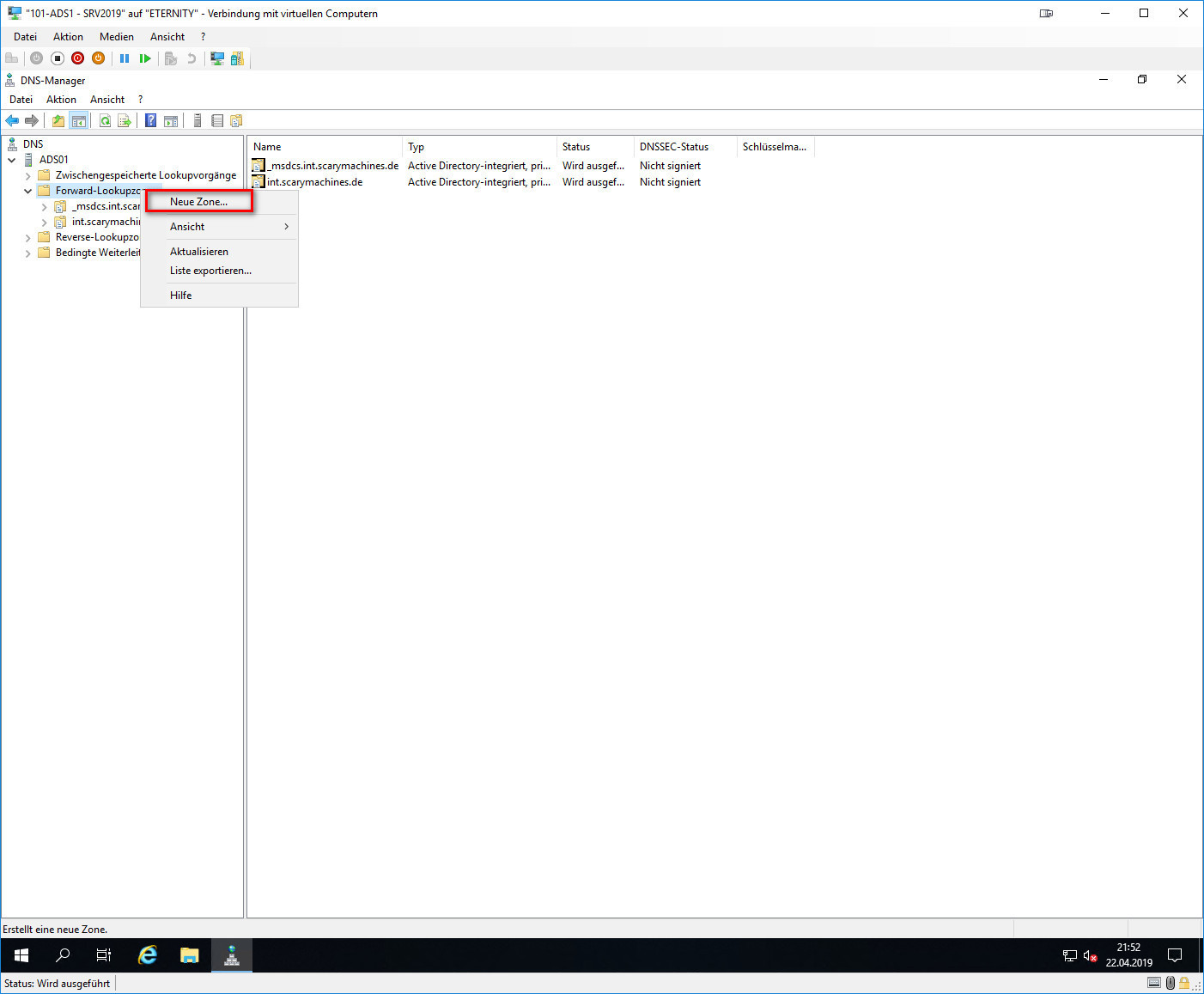

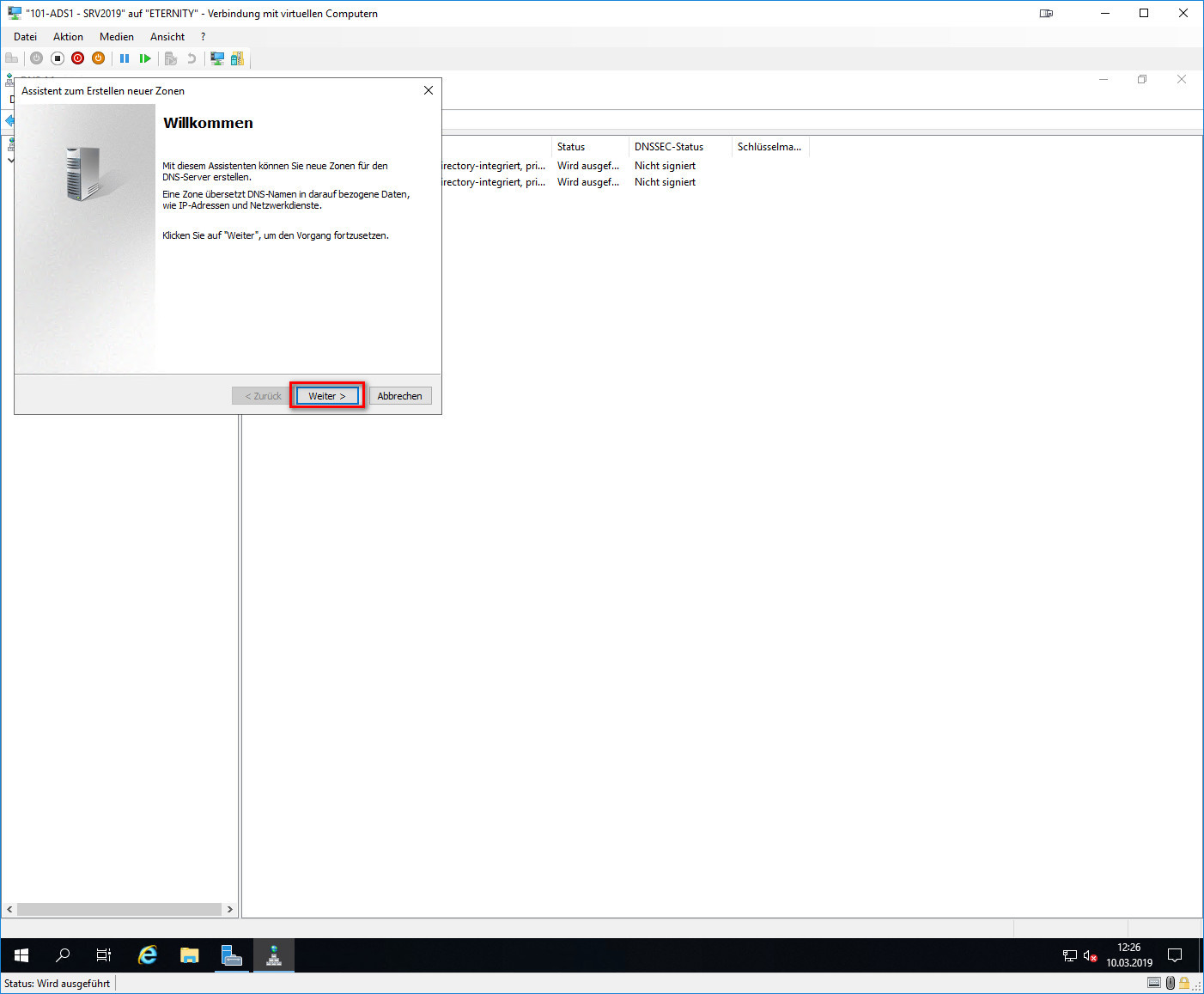

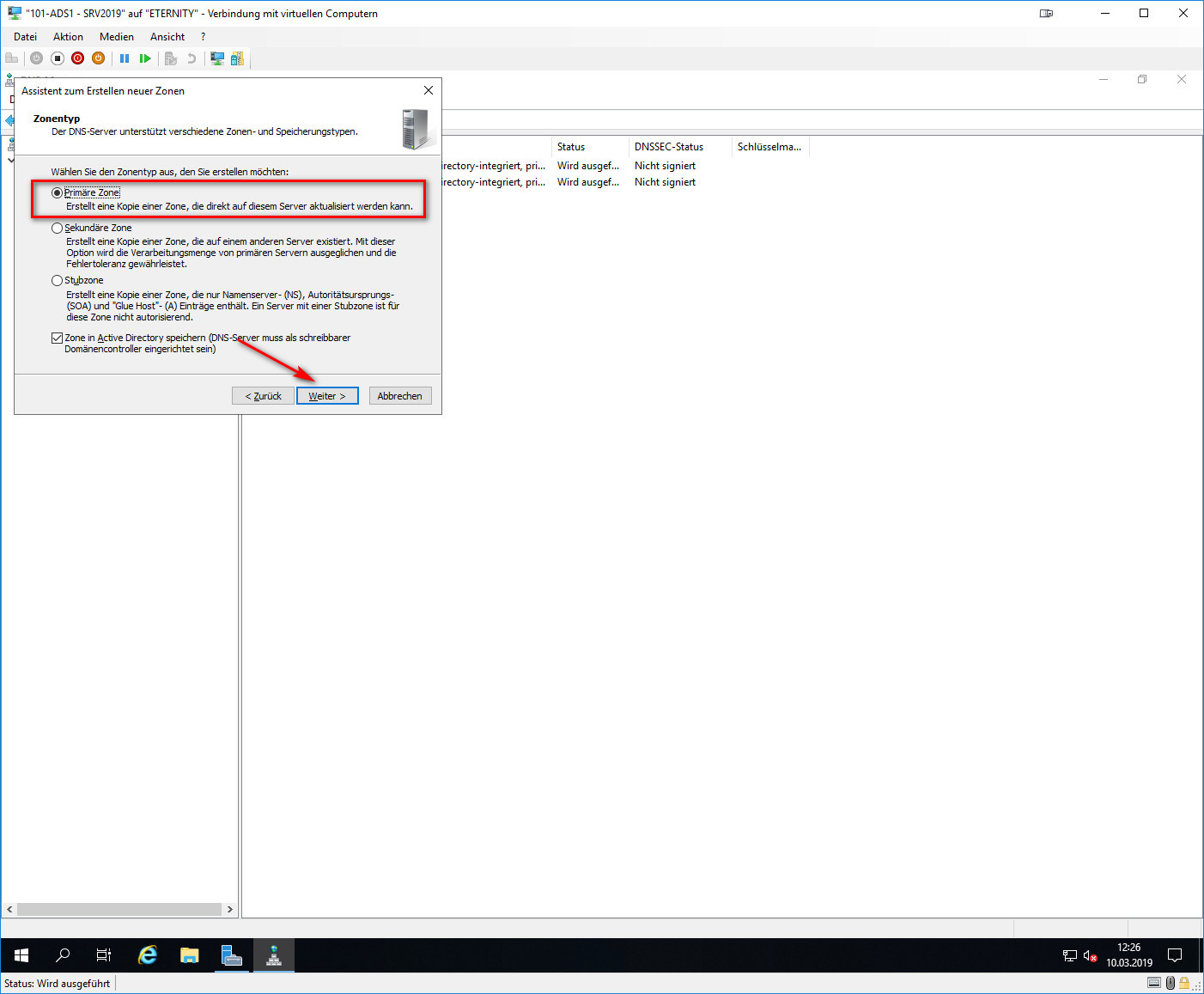

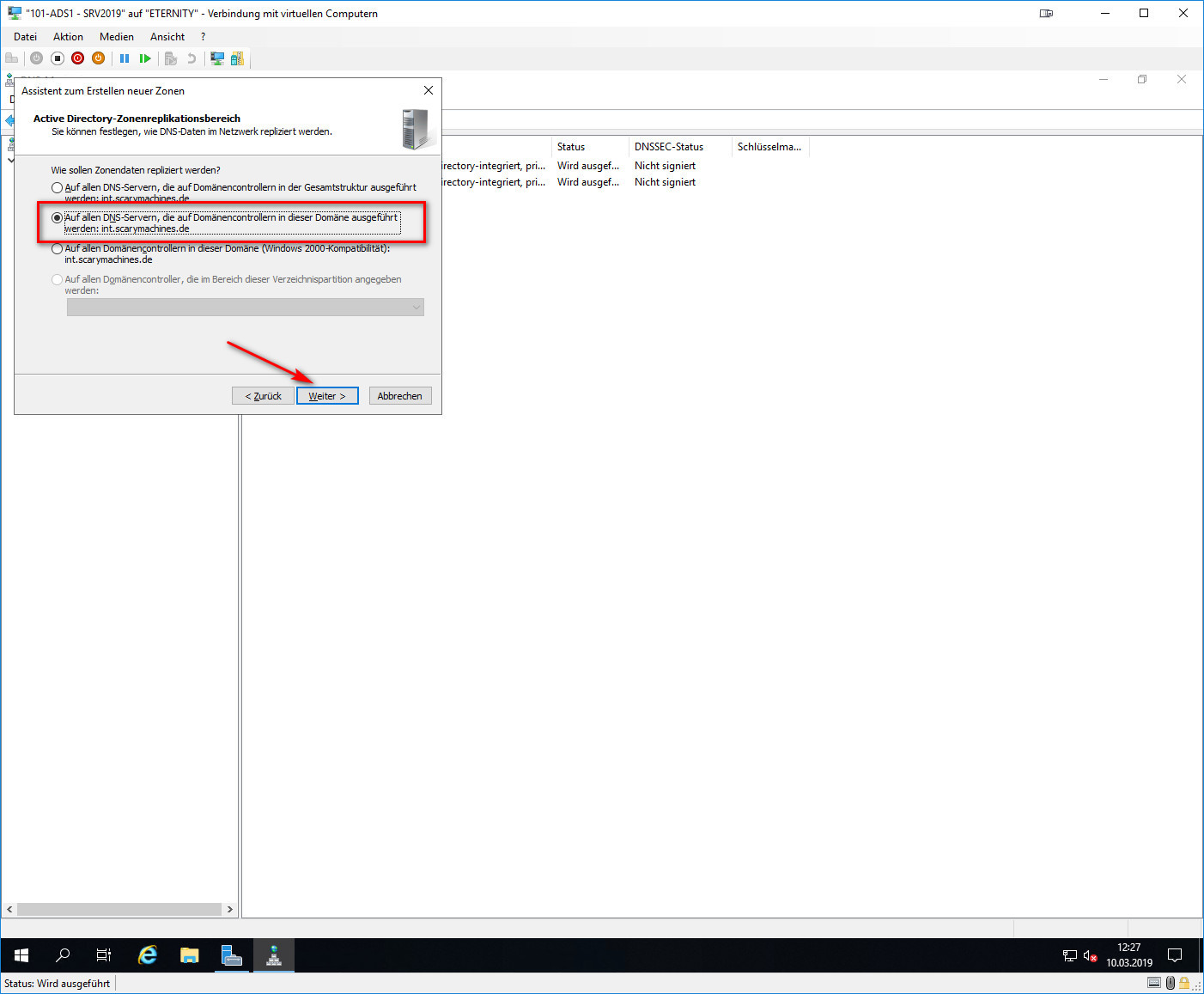

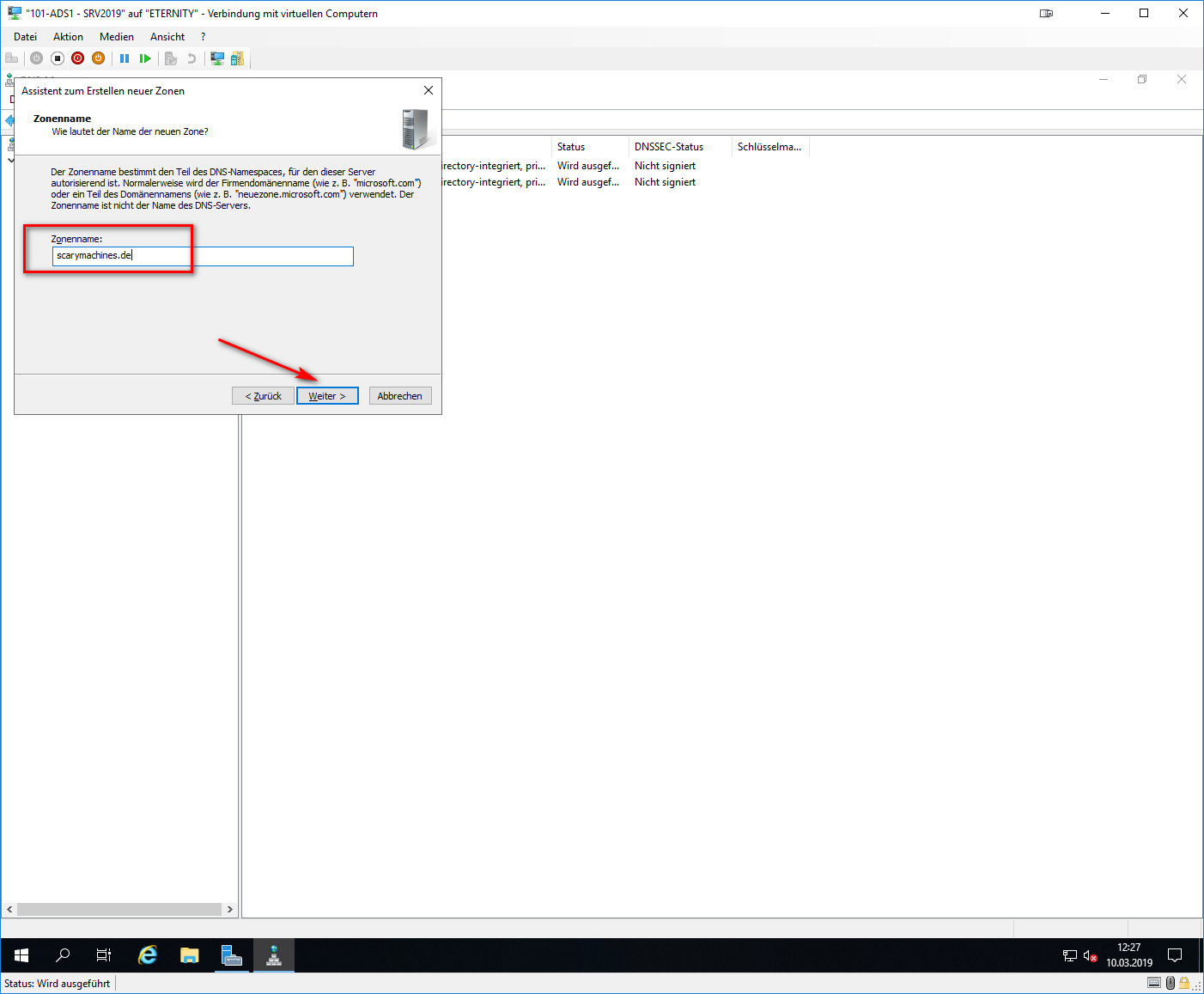

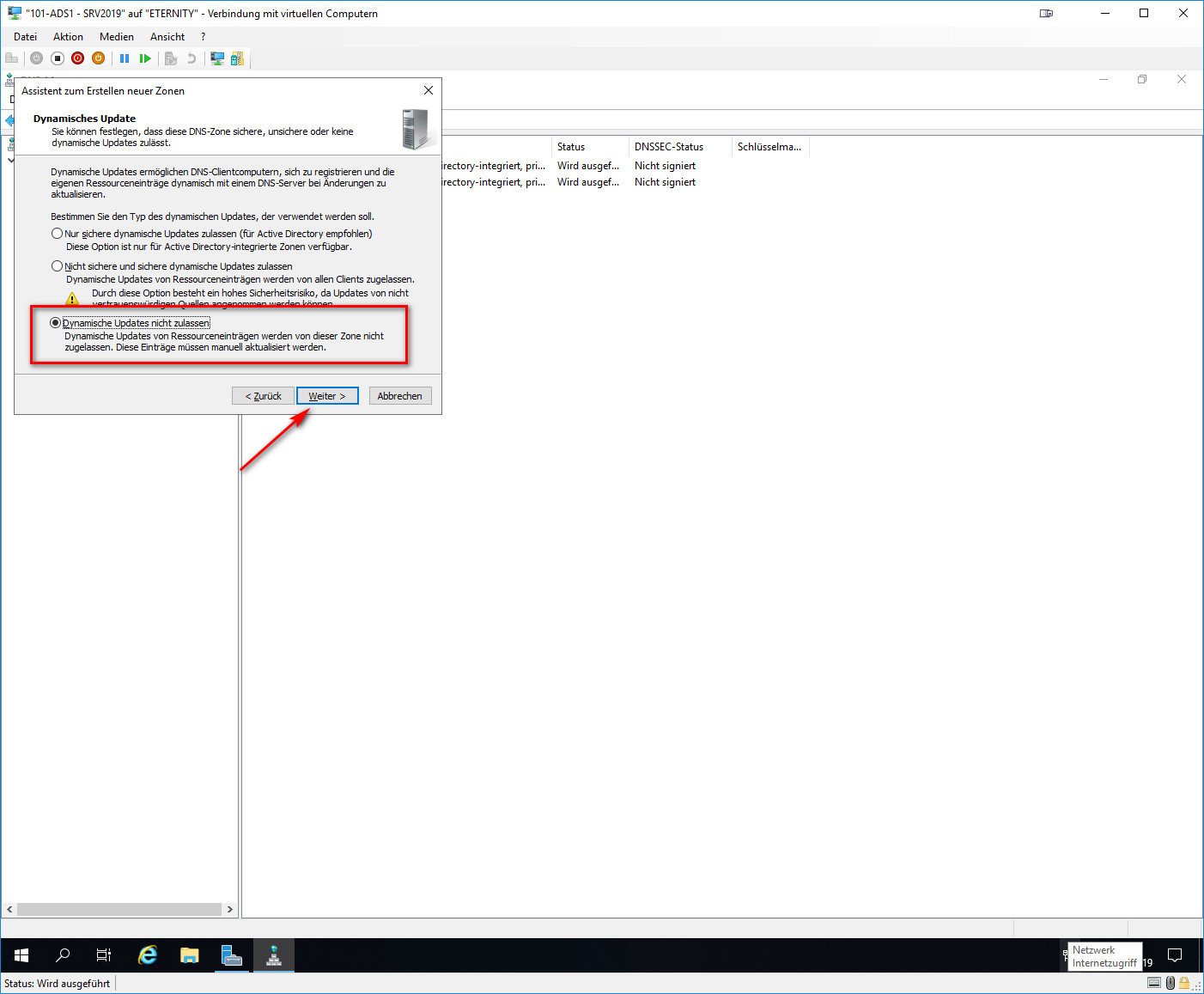

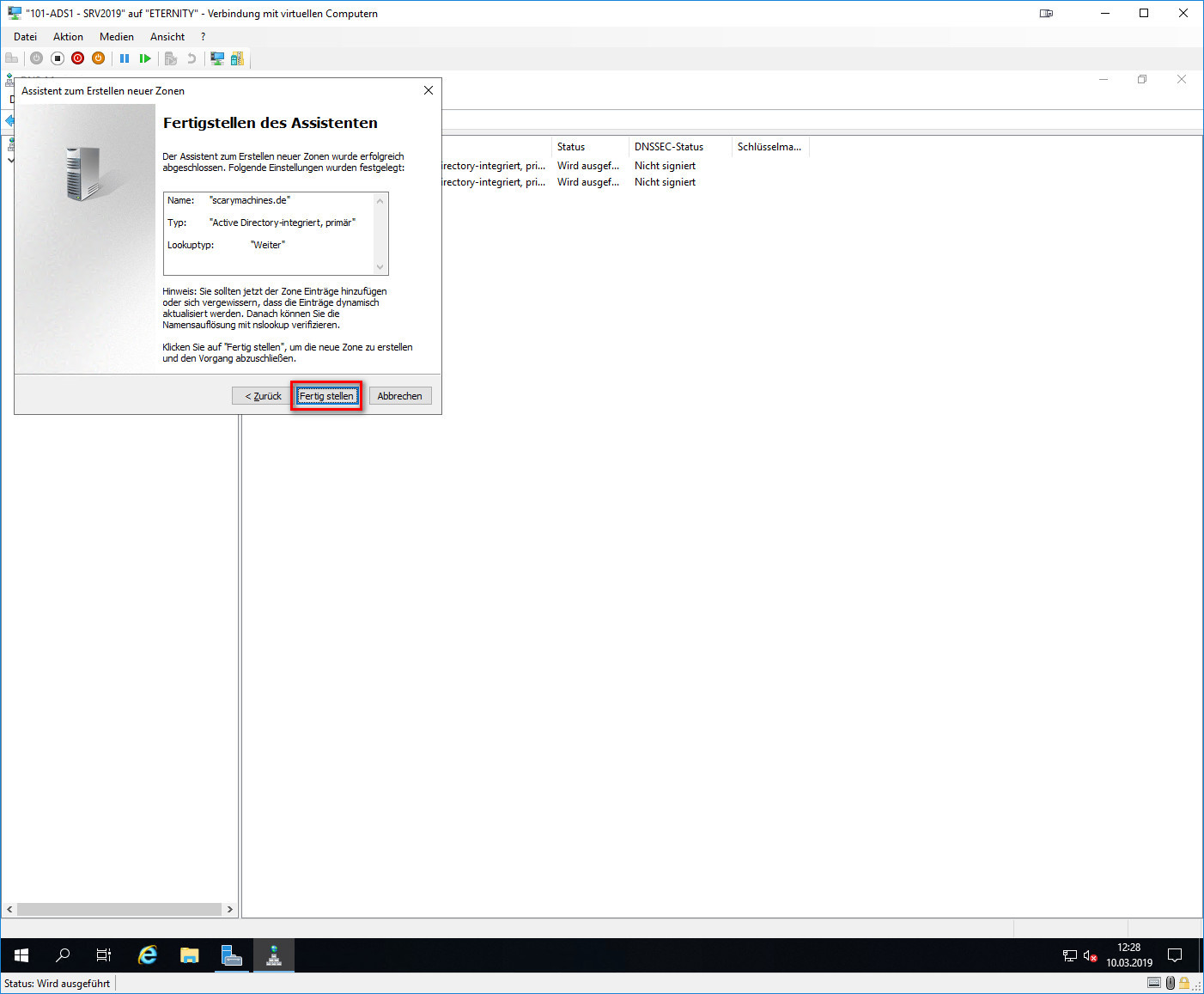

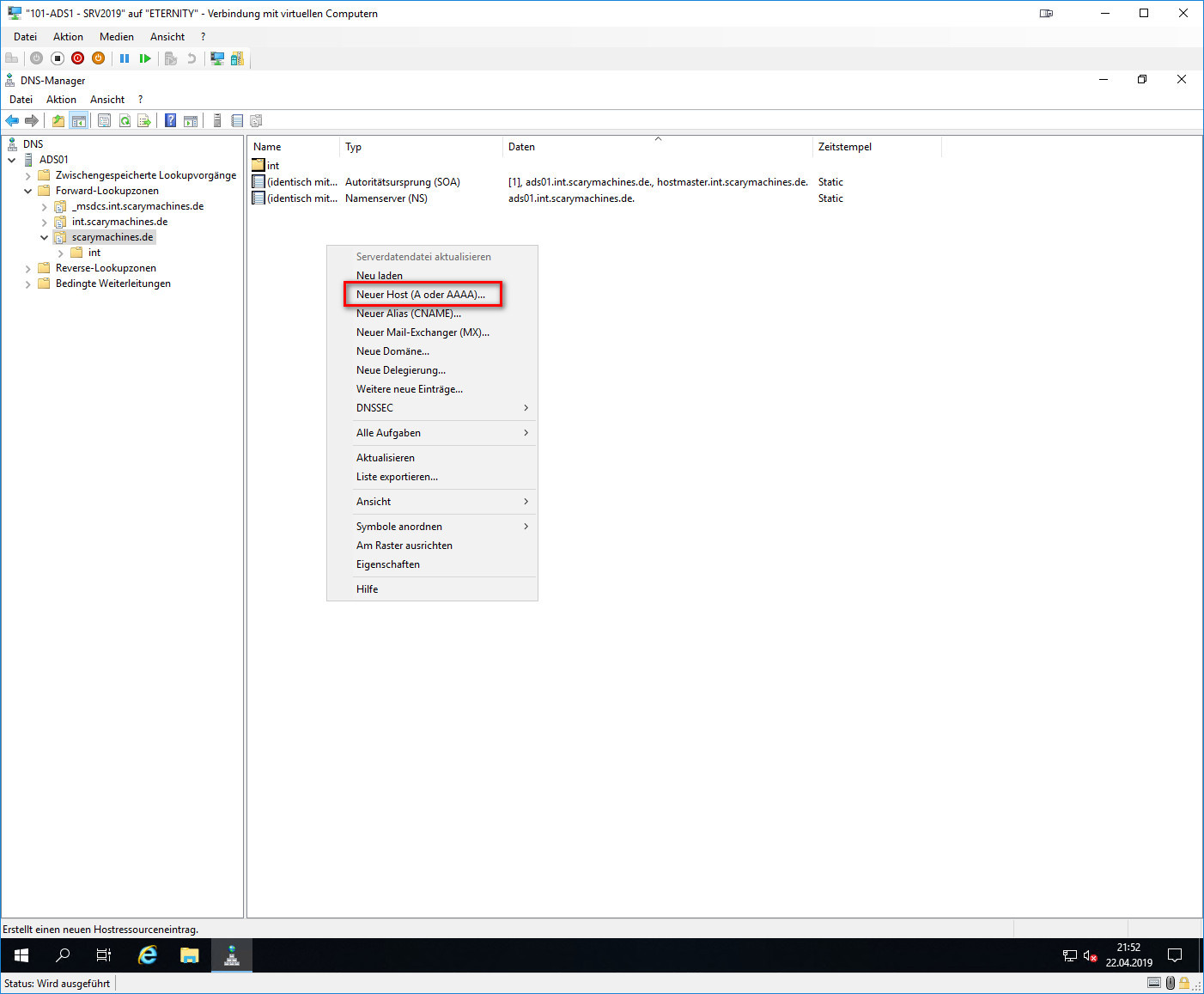

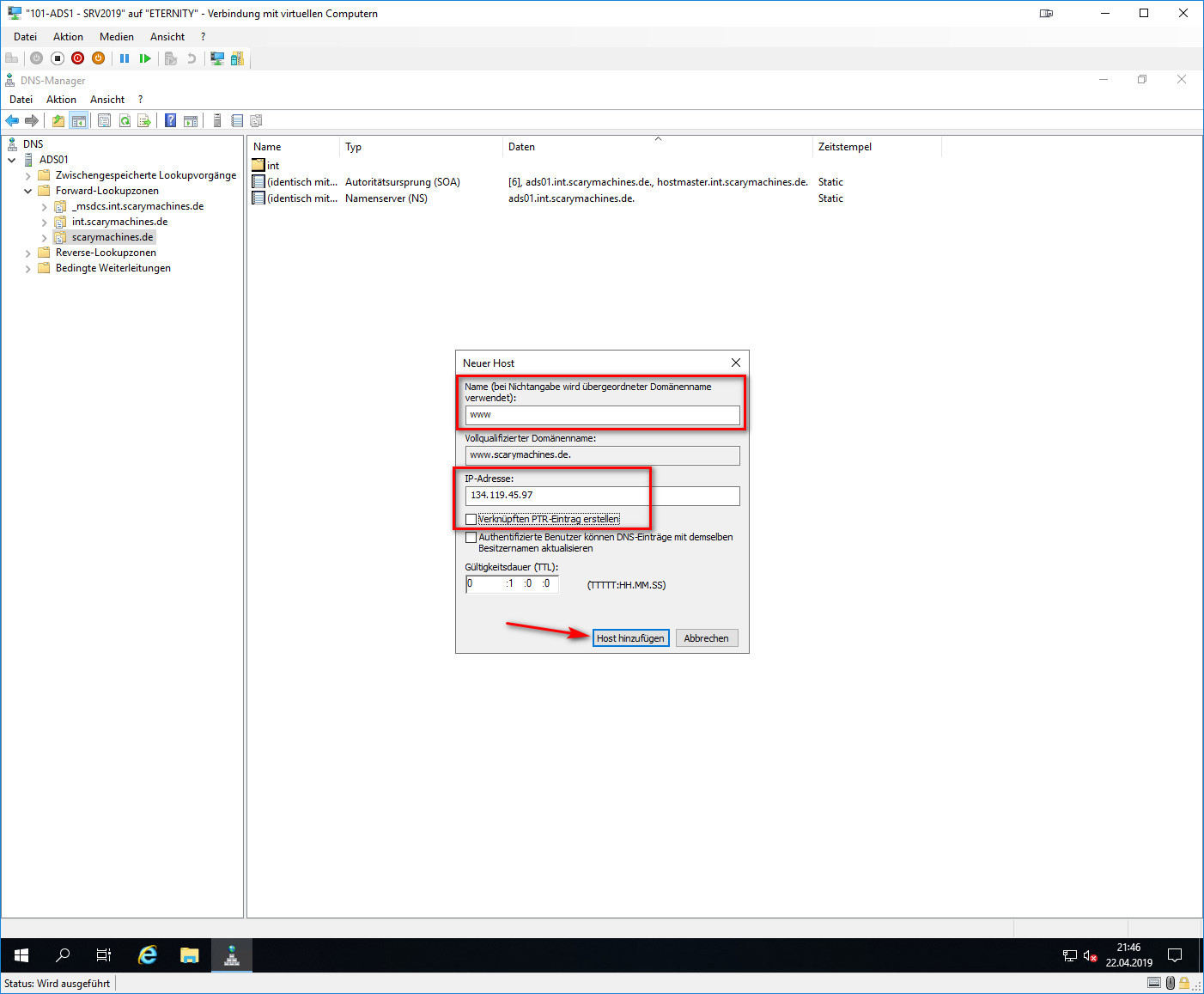

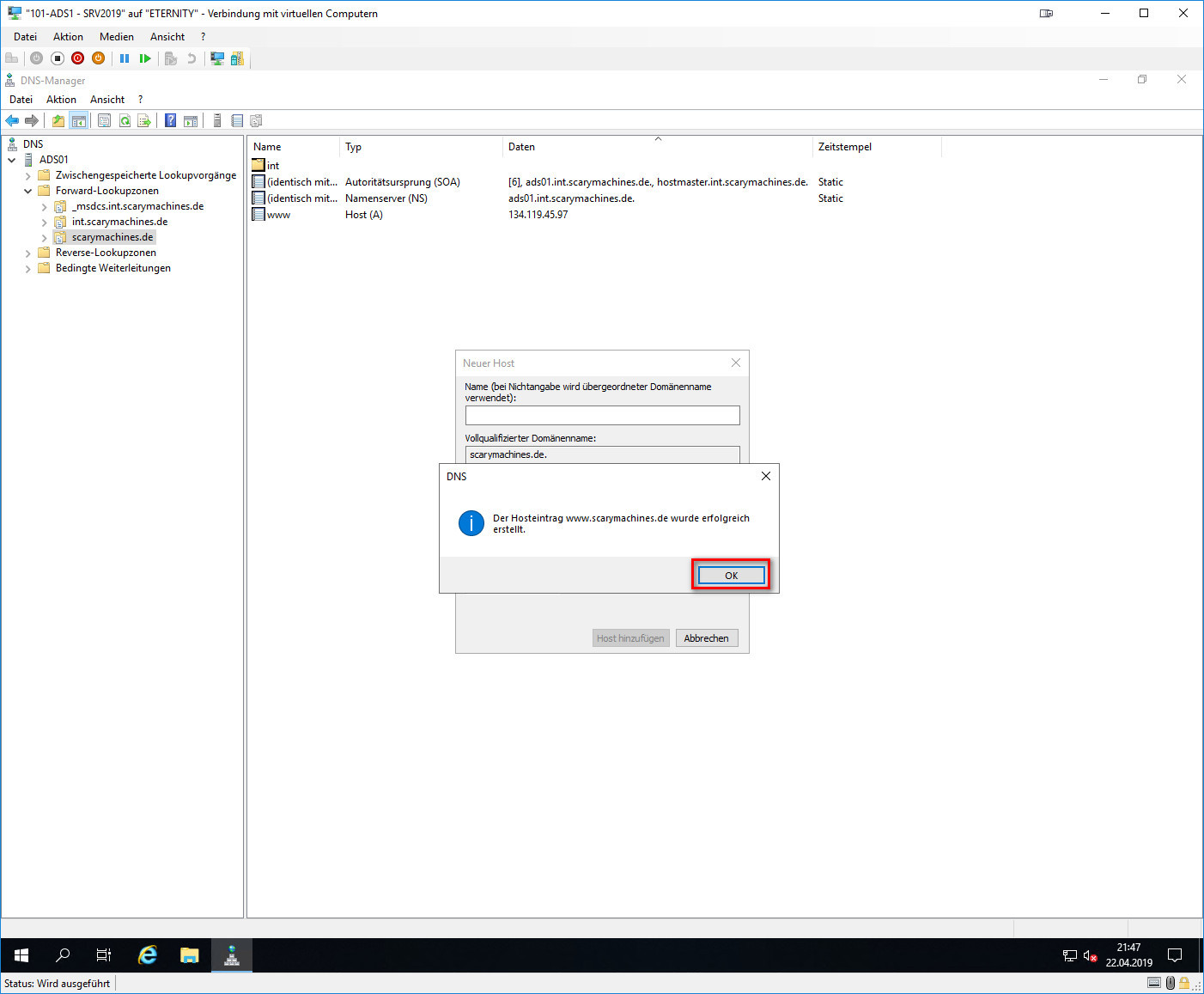

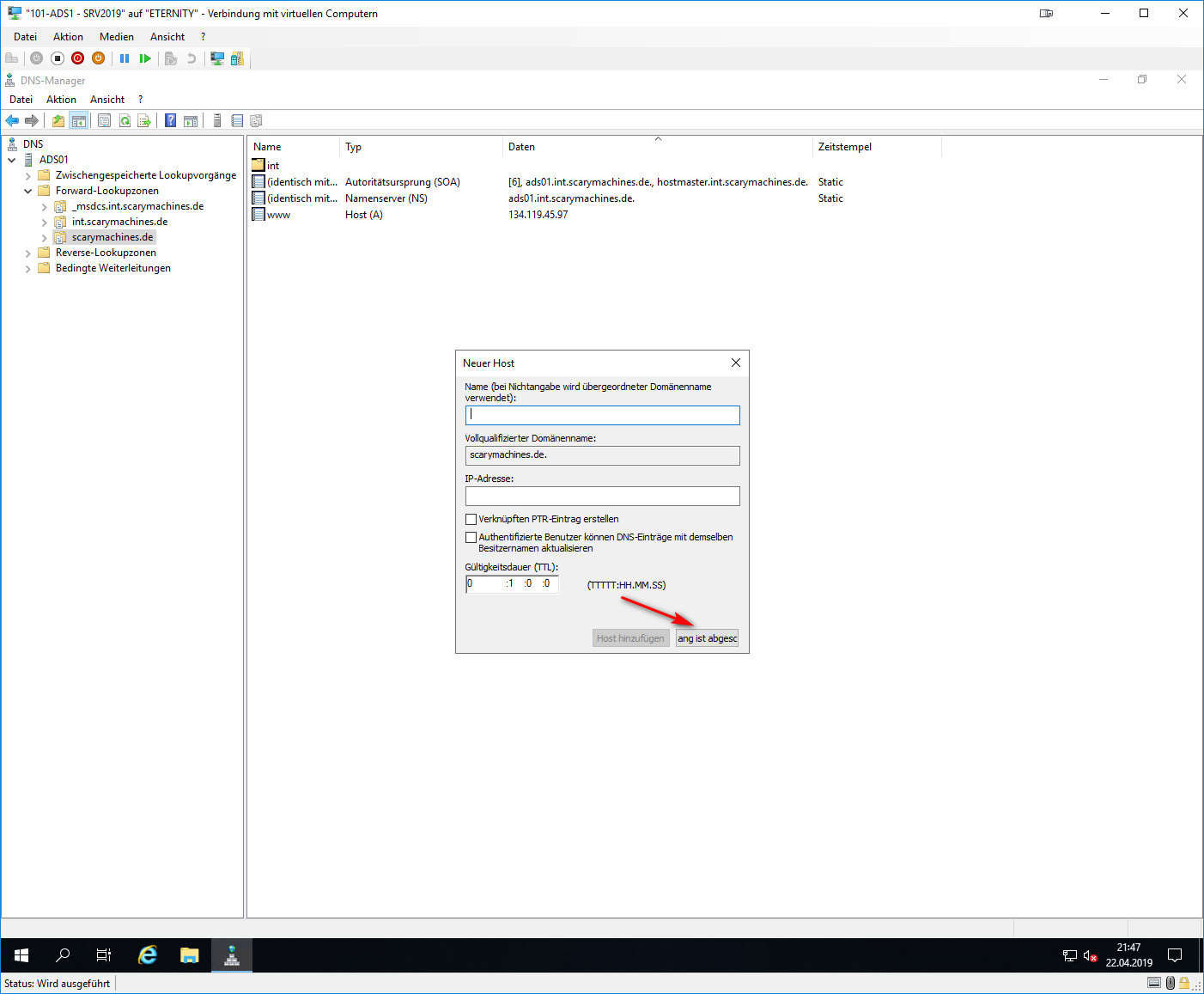

Wir erstellen eine neue Authoritative Zone für scarymachines.de mit einem Hosteintrag für www.

Danach können wir eine Abfrage mit nslookup auf die Adresse www.scarymachines.de durchführen- Hier sollte die IP unseres Webservers zurückgegeben werden. Alle weiteren Adressen z.B. Subdomains müssen nun in dieser Zone gepflegt werden.

DHCP Konfigurieren

Ein DHCP Server wird nicht für den Betrieb eines Active Directory benötigt. Ich werde einen entsprechenden Artikel nachreichen und hier verlinken.

Zeitserver Konfigurieren

Einer der „Klassiker“ sind falsch oder nicht konfigurierte Zeitdienste.

Eine der 5 FSMO-Rollen, der PDC-Emulator ist als Zeitgeber für alle Mitglieder der Domain verantwortlich. Dieser selbst sollte die Zeit mit einer externen Quelle abgleichen z.B. der Physikalisch-Technische Bundesanstalt. Sie ist in Deutschland für die Offizielle Uhrzeit verantwortlich.

Anmerkung: Das ist im Einheiten- und Zeitgesetz – EinhZeitG geregelt.

Sicherheitstechnisch kann man einen NTP-Server z.B. über die Firewall bereitstellen. Damit kann man einen offenen Port nach außen sparen.

Die Konfiguration der Zeitquelle erfolgt mit w32tm. Ich habe hier die Server der Physikalisch-Technische Bundesanstalt verwendet.

w32tm /config /manualpeerlist:“ptbtime1.ptb.de,ptbtime2.ptb.de,ptbtime3.ptb.de“ /syncfromflags:manual /reliable:yes /updateAuch hier habe ich einige Screenshots bereitgestellt.

Active Directory Standort und Dienste

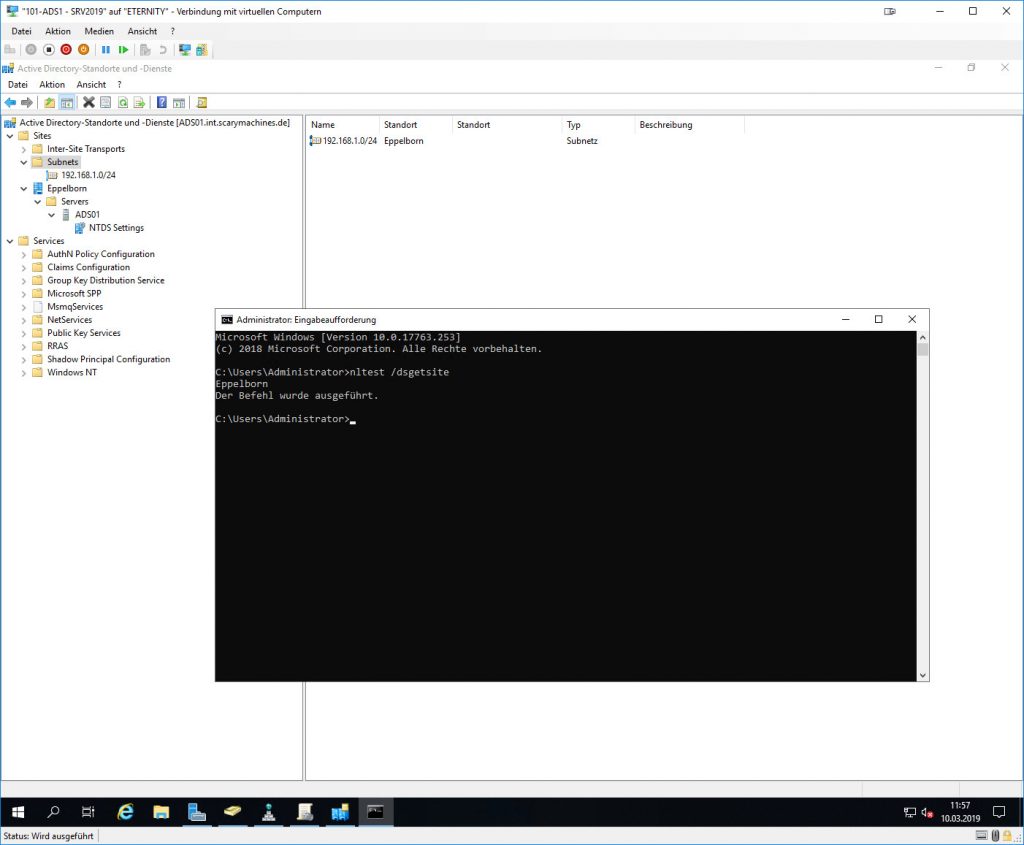

Oft sehe ich das man sich nicht die Mühe macht den Standort der Domain anzupassen. Das finde ich schade da es nur ein paar Sekunden dauert und zur Konfiguration des AD dazugehört. „Default-First-Site-Name“ sieht auch nicht sehr schick aus…

Wir benennen die Site lediglich um. Hier biete sich der Ortsname an. Bei Firmen im gleichen Ort mit mehreren Standorten z.B. der Straßenname oder die Funktion des Standort (Vertrieb/Logistik). Nach dem Umbenennen hinterlegen wir das Subnetz.

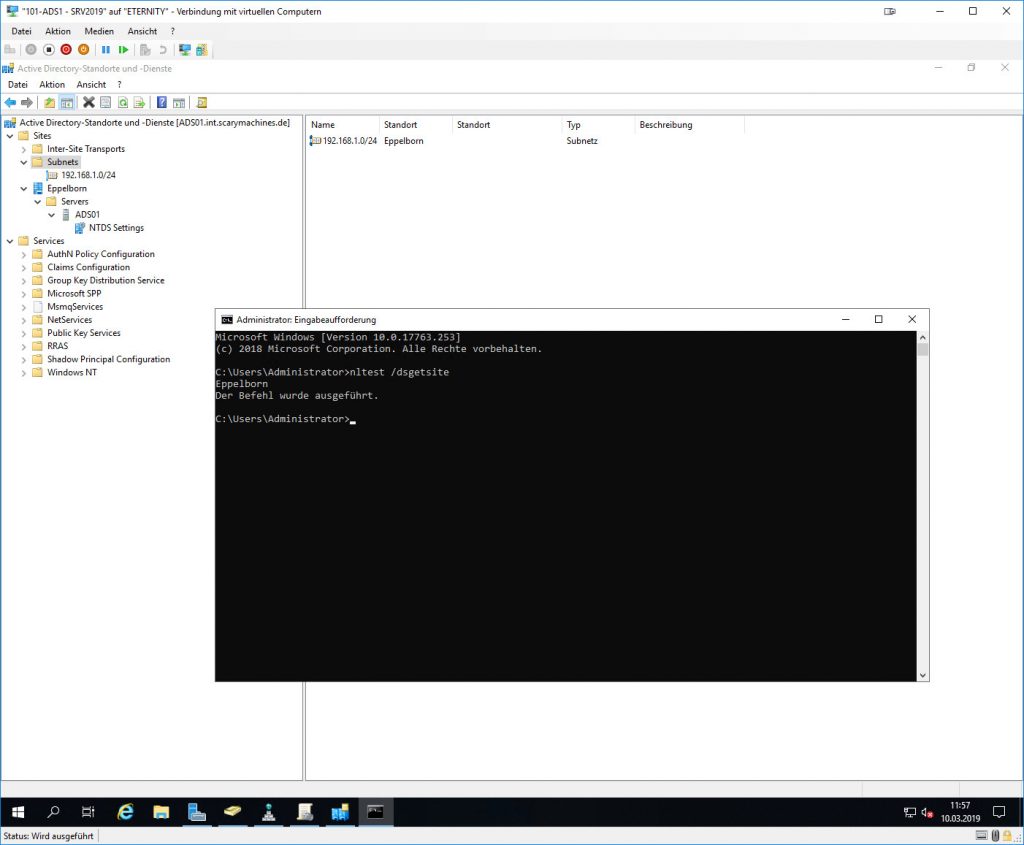

Im Anschluss prüfen wir per Shell mit nltest /dsgetsite (NLTEST). Ob der Standort korrekt ausgegeben wird.

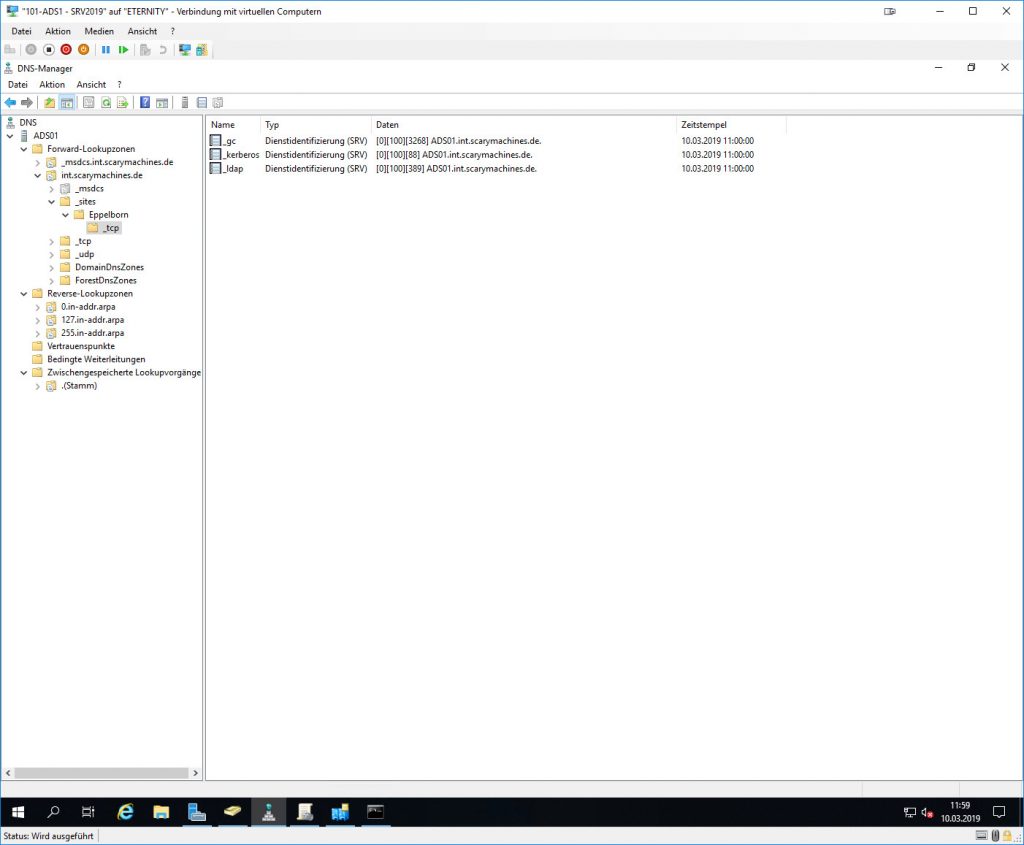

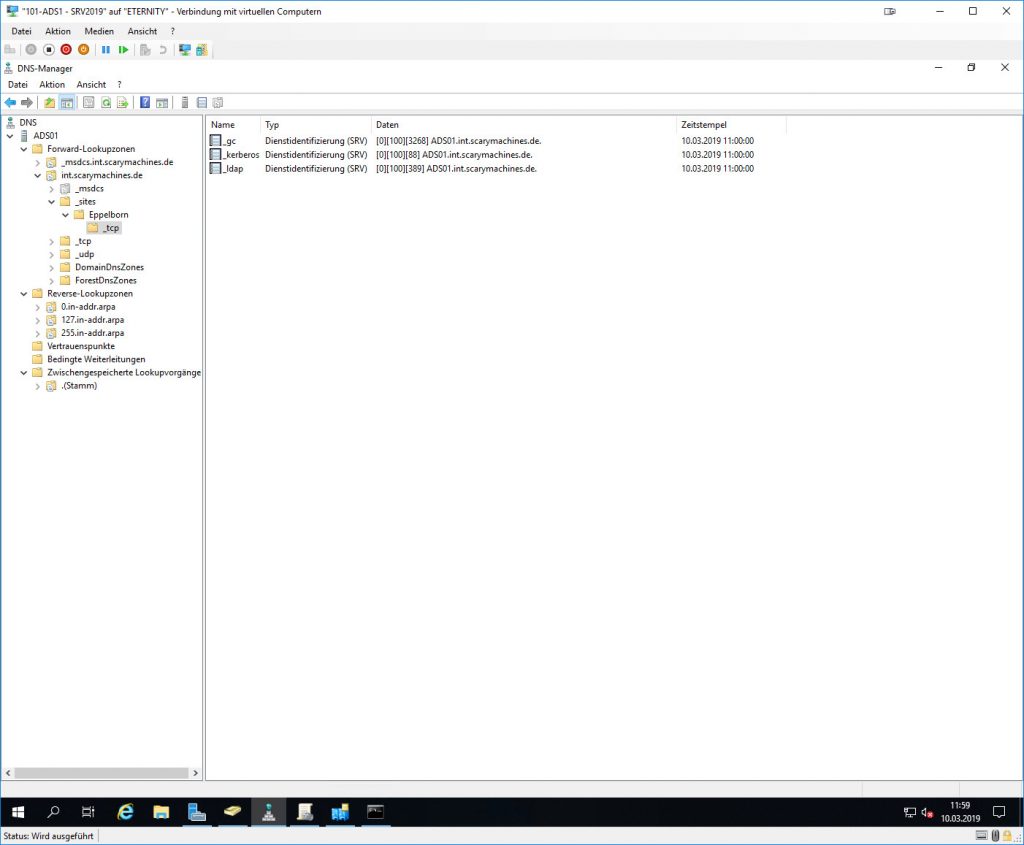

Im DNS-Server wird es danach so angezeigt

BPA Ausführen

Gerne wird der Best Practice Analyzer belächelt. Verstehe ich nicht. Microsoft bietet hier die ein Tool das auf bekannte Konfigurationsfehler prüft. Ich nutze die Fehler und Warnungen als Denkanstoß.

Active Directory Papierkorb aktivieren

Werde ich in einem eigenen Artikel nachreichen.

Active Directory Design

Über das Design haben wir uns hoffentlich vorher Gedanken gemacht. Hier gibt es mehrere Ansätze.

Anmerkung: Trennt die OUs nach User, Abteilungen, Standort, Clients und Server. Damit lässt sich in einer Testumgebung sehr gut arbeiten.

Für Testumgebungen kann mit der Webseite von Helge Klein oder mit Fake Name Generator realistische Benutzerkonten mit Zusatzinformationen nach Wunsch erstellt werden.

Gruppenrichtlininen erstellen

Regel Nr. 1 es wird niemals unter keinen Umständen in der „Default Domain Policy herumgepfuscht!

Um neben Windows auch Applikationen z.B. Browser, Adobe Reader usw. Steuern zu können wird ein Central Store benötigt und entsprechende ADMX-Vorlagen. Eine gute Sammlung zu ADMX-Templates stellt die Webseite getadmx zur Verfügung. Ich nutze um Windows Einstellungen zu prüfen den Dienst Group Policy Search. Oder das von Microsoft bereitgestellte Excel Dokument „Group Policy Settings Reference Spreadsheet“.

Auch hier habe ich einige Screenshots bereitgestellt.

Active Directory Standort und Dienste

Oft sehe ich das man sich nicht die Mühe macht den Standort der Domain anzupassen. Das finde ich schade da es nur ein paar Sekunden dauert und zur Konfiguration des AD dazugehört. „Default-First-Site-Name“ sieht auch nicht sehr schick aus…

Wir benennen die Site lediglich um. Hier biete sich der Ortsname an. Bei Firmen im gleichen Ort mit mehreren Standorten z.B. der Straßenname oder die Funktion des Standort (Vertrieb/Logistik). Nach dem Umbenennen hinterlegen wir das Subnetz.

Im Anschluss prüfen wir per Shell mit nltest /dsgetsite (NLTEST). Ob der Standort korrekt ausgegeben wird.

Im DNS-Server wird es danach so angezeigt

BPA Ausführen

Gerne wird der Best Practice Analyzer belächelt. Verstehe ich nicht. Microsoft bietet hier die ein Tool das auf bekannte Konfigurationsfehler prüft. Ich nutze die Fehler und Warnungen als Denkanstoß.

Active Directory Papierkorb aktivieren

Werde ich in einem eigenen Artikel nachreichen.

Active Directory Design

Über das Design haben wir uns hoffentlich vorher Gedanken gemacht. Hier gibt es mehrere Ansätze.

Anmerkung: Trennt die OUs nach User, Abteilungen, Standort, Clients und Server. Damit lässt sich in einer Testumgebung sehr gut arbeiten.

Für Testumgebungen kann mit der Webseite von Helge Klein oder mit Fake Name Generator realistische Benutzerkonten mit Zusatzinformationen nach Wunsch erstellt werden.

Gruppenrichtlininen erstellen

Regel Nr. 1 es wird niemals unter keinen Umständen in der „Default Domain Policy herumgepfuscht!

Um neben Windows auch Applikationen z.B. Browser, Adobe Reader usw. Steuern zu können wird ein Central Store benötigt und entsprechende ADMX-Vorlagen. Eine gute Sammlung zu ADMX-Templates stellt die Webseite getadmx zur Verfügung. Ich nutze um Windows Einstellungen zu prüfen den Dienst Group Policy Search. Oder das von Microsoft bereitgestellte Excel Dokument „Group Policy Settings Reference Spreadsheet“.

Hallo Kai,

ich stehe kurz davor, eine komplett neue Active Directory mit Server 2019 zu erstellen.

Was mir Gedanken bereitet, ist der RICHTIGE Name der Domäne.

Ich hätte hierzu einige fragen:

Nehmen wir an meine externe Domain (1&1) heisst „hans-wurstfabrik.de“

auf dieser läuft bei 1&1 zugleich meine website.

Nun erstelle ich eine neue Domäne auf meinem Domaincontroller „int.hans-wurstfabrik.de“

Der Domaincontroller würde dann zB. „W2K19DC01.int.hans-wurstfabrik.de“ heissen

NETBIOSname der Domäne wäre „WURST“

Jetzt ist es doch so, das, wenn ich „INT.hans-wurstfabrik.de“ verwende muss ich KEINEN Splitbrain DNS Eintrag setzen (ip von 1&1 Webserver) ,damit ich von INTERN auf meine website komme. Sehe ich das richtig?

Wäre der AD name nur „hans-wurstfabrik.de“ und ich rufe mit einem internen client meine website bei 1&1 auf (hans-wurstfabrik.de) würde ich ja vom internen DNS auf meinen Domaincontroller verwiesen werden.

Dann wäre noch die frage: wie sieht es aus, wenn ich zb eine VPN Verbindung von extern aufbauen will?

Verbinde ich mich mit meiner domain „hans-wursfabrik.de“ würde doh der externe DNS server von 1&1 mich auf deren server leiten und nicht auf meinen internetanschluss/meiner dynamischen ip ?!

Aktuell betreibe ich noch einige „ältere“ Active Directory (alle schon server 2016/19, die zb: „hanswurst.local“ heissen.heissen. hierbei hab ich keine Probleme von intern auf meine externe website zu kommen, brauche nur für meinen exchange einen splitdns Eintrag setzen.

Jetzt die große frage: wie benenne ich nun meine nächste Active Directory ?!?!

Vielen Dank für deine Geduld,

Ralf

Hallo Ralf,

Wenn deine Domain INT.hans-wurstfabrik.de ist benötigst du entsprechende Einträge im DNS-Server damit du weiterhin auf deine Webseite zugreifen kannst. In diesem Fall spricht man von Slpitt Brain Konfiguration da du nun zwei DNS-Server verwalten musst.

Wenn du von extern per VPN zugreifen möchtest bietet es sich an eine Subdomain vpn.hans-wurstfabrik.de zu erstellen der dann auf deine öffentliche IP-Adresse der Firewall zeigt (auch eine dyn-dns-Adresse lässt sich hinterlegen).

Für Mail eignet sich eine weitere Sbubdomain wie email oder owa die du auf den Exchange zeigen lassen kannst. Es bietet sich an ein Wildcard-Zertifikat für *.hans-wurstfabrik.de anzuschaffen. Dies kannst du nun an verschiedenen stellen verwenden. Z.B. Webserver/Mailserver usw.

Du Kannst auch weiterhin .local als Namensraum verwenden. Das ist nicht falsch. Es macht unter Umständen bestimmte Konfigurationen aufwendiger oder eben auch einfacher.

LG, Kai